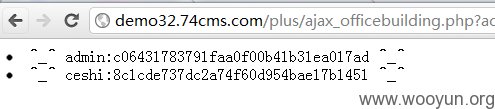

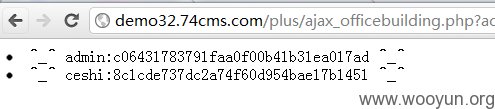

注射1:

注射2: \plus\ajax_street.php (16行)

读过这程序的应该都知道有注入也是白搭 因为hash解不出来 我没仔细看他的密码加密方式 反正是多次加密的 试了十几个一个都没解出来....

所以得来点杀伤力大的 不然不是白搞了吗 随后批量搜索了一些危险函数 执行 变量覆盖 写文件神马的 都没什么好的发现 继续把目标转向后台 立马就笑嘻嘻了~~

继续追下check_admin函数: \admin\include\admin_common.fun.php (197行)

再看看get_admin_one函数: \admin\include\admin_common.fun.php (237行)

get_admin_one函数和check_admin函数都是直接就带入查询了 除了POST开头被addslashes函数过滤过一次 但是在宽字符面前这些都是浮云~~

so... 直接向 admin_login.php?act=do_login 构造以下POST语句就能直接进后台了~~ 当然前提你得有后台路径:

admin_name=fuckyou%d5' or 1=1%23&admin_pwd=1