漏洞概要 关注数(15) 关注此漏洞

缺陷编号: WooYun-2013-19109

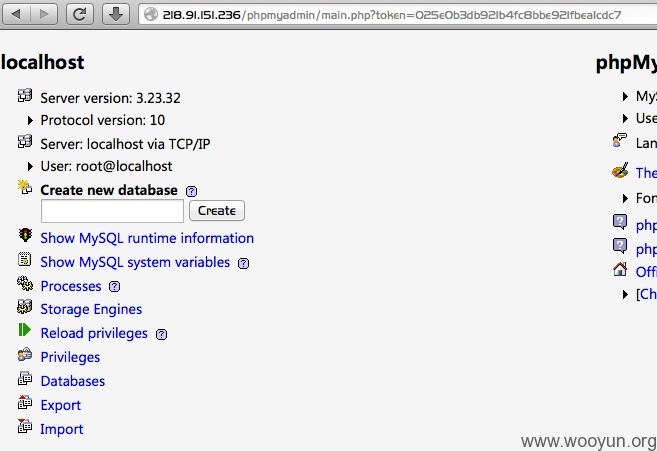

漏洞标题: phpmyadmin配置不当导致google hack技巧

相关厂商: phpmyadmin

漏洞作者: botak

提交时间: 2013-02-26 11:17

公开时间: 2013-02-26 11:17

漏洞类型: 系统/服务运维配置不当

危害等级: 低

自评Rank: 3

漏洞状态: 未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: phpmyadmin

漏洞详情

披露状态:

2013-02-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-02-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

如题

详细说明:

google

inurl:sql.php 知名架构数据库名字如 dede phpcms

inurl:tbl_structure.php 任何你想到的。

例子:

inurl:tbl_structure.php love

第一个链接

谷歌Pr 还挺高,达到了6

漏洞证明:

phpmyadmin很多的都是root权限,获取shell 轻而易举

phpmyadmin 暴路径 weburl+phpmyadmin/themes/darkblue_orange/layout.inc.php

修复方案:

漏洞原因在于配置phpmyadmin时使用了无密码可登陆。

正确配置即可

版权声明:转载请注明来源 botak@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值