漏洞概要 关注数(0) 关注此漏洞

缺陷编号: WooYun-2013-24719

漏洞标题: tom 某分站SQL二次注入,可入后台

相关厂商: TOM在线

漏洞作者: chen

提交时间: 2013-05-29 10:53

公开时间: 2013-06-03 10:54

漏洞类型: 成功的入侵事件

危害等级: 高

自评Rank: 20

漏洞状态: 漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2013-05-29: 细节已通知厂商并且等待厂商处理中

2013-06-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

tom 某分站SQL注入导致多分站沦陷

详细说明:

tom围棋站dedecms二次注入 http://zone.wooyun.org/content/3565

MD5试了下能解 可能有人先到了

默认登录地址....

http://wq.tom.com/dede/login.php

登陆了下发现默认用户名不是admin 又试了下第二种注入方法找到用户名

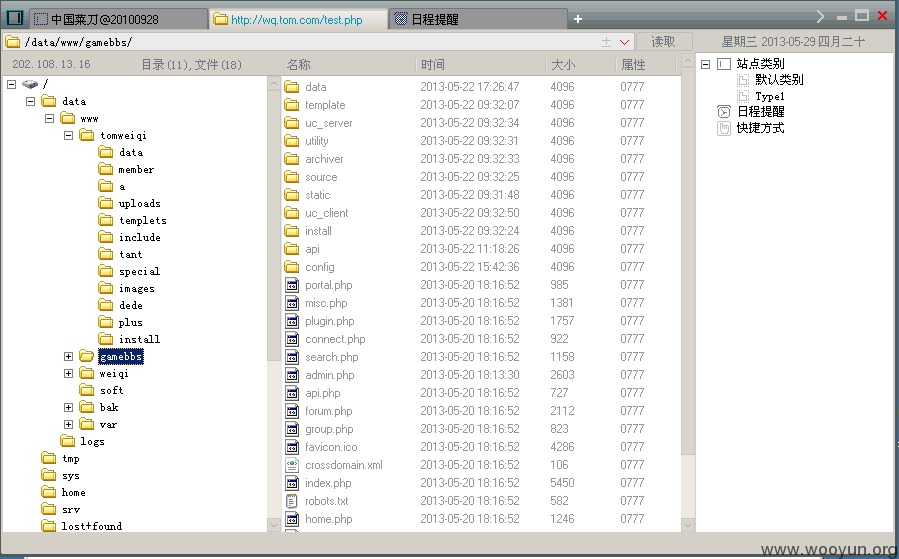

连了下菜刀 剩下什么都没动...

漏洞证明:

修复方案:

关闭注册 关闭评论

版权声明:转载请注明来源 chen@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-06-03 10:54

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值