漏洞概要

关注数(55)

关注此漏洞

漏洞标题: 帝国CMS CSRF GetShell

漏洞作者:

提交时间: 2013-07-28 11:04

公开时间: 2013-10-26 11:05

漏洞类型: CSRF

危害等级: 中

自评Rank: 7

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞详情

披露状态:

2013-07-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-10-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

问题位置比较多,暂时举此一例。

对请求提交没有任何判断。竟然说是最安全的CMS,把DZ森马的完全不放在眼里啊。

详细说明:

废话不多。方式、Code直接放。

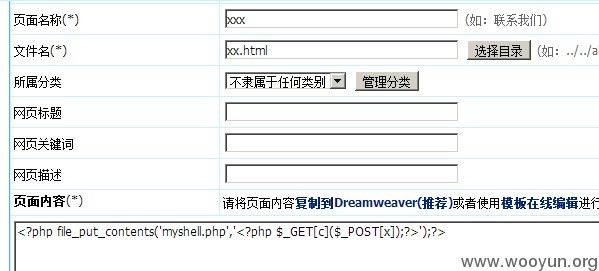

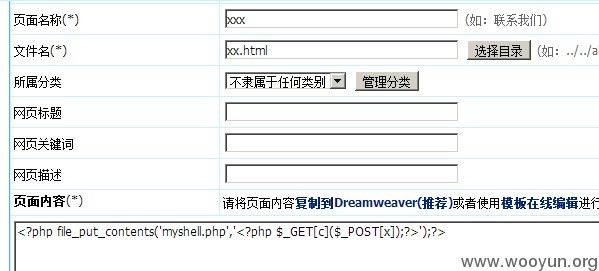

ecmscom.php

提交请求进行自定义页面添加,内容直接写后门。

保存后直接在/e/admin/目录生成myshell.php。

检查发现没有判断请求来路。于是继续构造CSRF。

漏洞证明:

保存页面,访问,生成。

修复方案:

版权声明:转载请注明来源 @乌云

漏洞回应

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2013-07-28 13:11 |

Sct7p

( 实习白帽子 |

Rank:62 漏洞数:9 | 懂与不懂之间只隔了一层纸,懂的人会觉得很...)

4

说实话帝国cms真的算很安全的。除非getshell。几本没地方可以够了

-

2013-07-28 13:44 |

ITLynn

( 路人 |

Rank:13 漏洞数:5 | :-)三年了,我出来了)

0

-

2013-07-28 17:15 |

有妹子送上

( 实习白帽子 |

Rank:89 漏洞数:28 | 一只脚踩扁了紫罗兰,紫罗兰却把香味留在了...)

0

-

2013-07-30 09:46 |

Panni_007

( 路人 |

Rank:17 漏洞数:10 )

0

@ITLynn 洞主是个厂商!!!!!!!!!!!!!

-

2013-07-30 10:01 |

SGKer

( 路人 |

Rank:4 漏洞数:1 | 乌拉轼)

0

-

2013-07-30 14:08 |

Croxy

( 普通白帽子 |

Rank:513 漏洞数:54 | 只会送人头)

0

-

2013-07-30 16:25 |

Panni_007

( 路人 |

Rank:17 漏洞数:10 )

0

-

2013-07-30 16:48 |

Croxy

( 普通白帽子 |

Rank:513 漏洞数:54 | 只会送人头)

0

@Panni_007 那些点不了的就是了? 那么以前也看过几个。。

-

2013-07-30 16:59 |

juuxdd

( 路人 |

Rank:4 漏洞数:1 | ส)

0

& #8235 ;& zwnj ;

---------------

& #8235; &zwn j;

洞主的名字!~~~去掉空格

-

2013-08-01 15:51 |

0x0F

( 普通白帽子 |

Rank:231 漏洞数:60 | 尖刀安全 (JDSec.Com).......................)

0

-

2013-08-12 22:19 |

萧然

( 路人 |

Rank:0 漏洞数:2 | 喜欢一切美丽的东西!)

0

‫‌ --------------- ‫‌什么用?

-

2013-11-22 13:08 |

月清晖

( 路人 |

Rank:9 漏洞数:1 | some of what?)

0

-

2014-09-20 15:23 |

doubi

( 路人 |

Rank:2 漏洞数:3 | 台上的24位女嘉宾好,我叫doubi来自欧洲,...)

0

找不到这个文件啊ecmscom.php 是在网站后加这个文件么