漏洞概要

关注数(14)

关注此漏洞

漏洞标题: MacCMS 6.x referer处理不当引发注射

提交时间: 2013-10-03 14:52

公开时间: 2014-01-01 14:53

漏洞类型: SQL注射漏洞

危害等级: 中

自评Rank: 5

漏洞状态:

未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2013-10-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-01-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

MacCMS 9月份新出7.x版本不受影响 因此这个漏洞成为历史漏洞了

不过还是发出来给大家一起讨论学习一下吧

详细说明:

/user/service.php

$Ly = $_SERVER["HTTP_REFERER"]; 没有处理直接进入SQL INSERT

所以就射了,

下面漏洞证明附PHP exploit

漏洞证明:

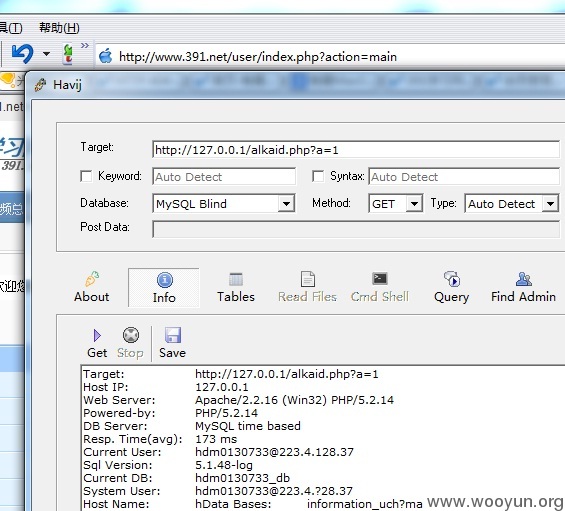

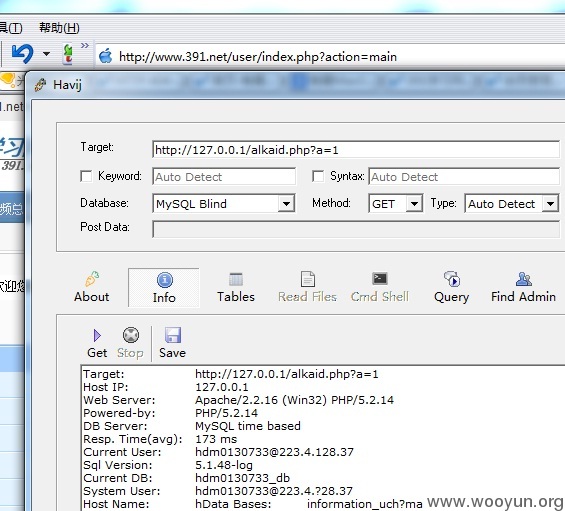

alkaid.php

用法:修改最下面的uc_fopen('http://**.**.**.**/user/service.php?action=popularize&userid=597',0,0,0,FALSE,'',15,true,$_GET["a"]);

为目标网站对应service.php地址格式,然后去注册个合法ID填在userid=597位置上(重要!!!)

然后将alkaid.php?a=1 地址托给Havij用MySQL Blind可以注射

**.**.**.**躺枪了 给我们牺牲自己证明一下吧(官方不自带演示站点的结果)

修复方案:

漏洞回应

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-01-21 11:25 |

乌云

( 实习白帽子 |

Rank:66 漏洞数:14 | a)

0

-

2014-05-19 15:33 |

kwokwing

( 路人 |

Rank:12 漏洞数:5 | haha2me)

0

-

2016-04-07 22:42 |

b1scuit

( 路人 |

Rank:15 漏洞数:4 )

1