漏洞概要

关注数(5)

关注此漏洞

漏洞标题: Dedecms 一处有意思的xss

提交时间: 2013-10-16 19:22

公开时间: 2014-01-11 19:23

漏洞类型: XSS跨站脚本攻击

危害等级: 中

自评Rank: 8

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

Tags标签:

XSS

漏洞详情

披露状态:

2013-10-16: 细节已通知厂商并且等待厂商处理中

2013-10-21: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2013-12-15: 细节向核心白帽子及相关领域专家公开

2013-12-25: 细节向普通白帽子公开

2014-01-04: 细节向实习白帽子公开

2014-01-11: 细节向公众公开

简要描述:

很有意思的一处BUG

详细说明:

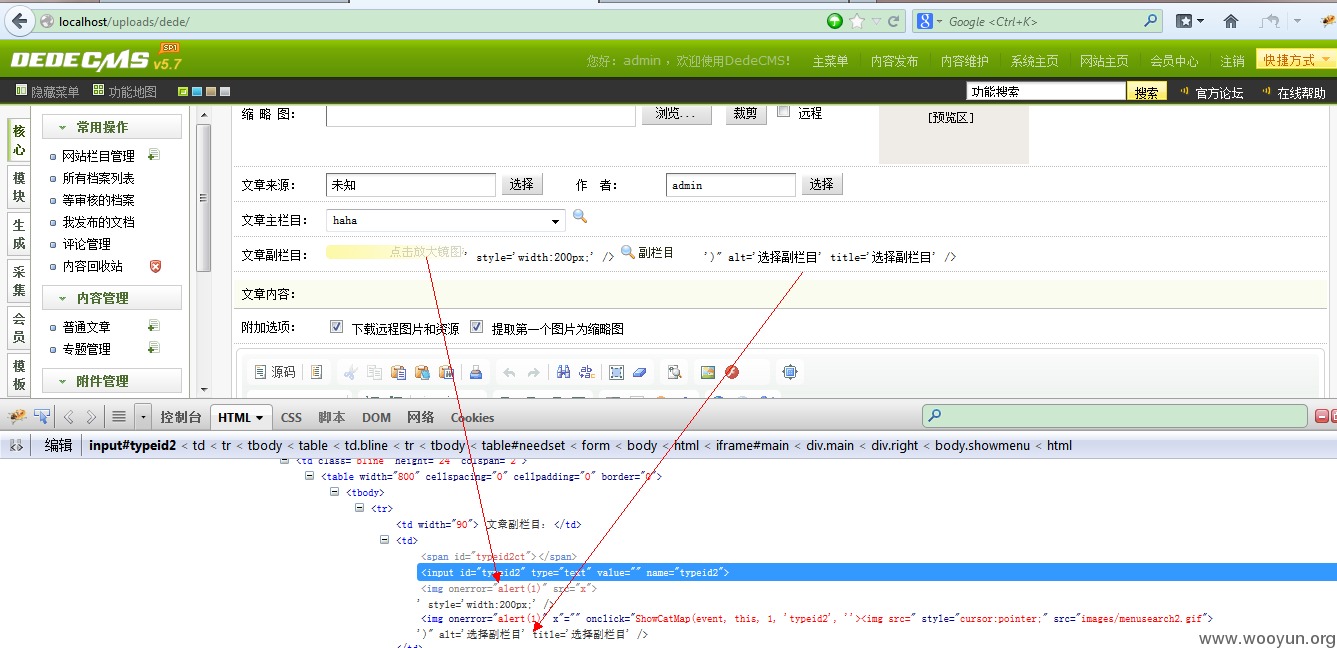

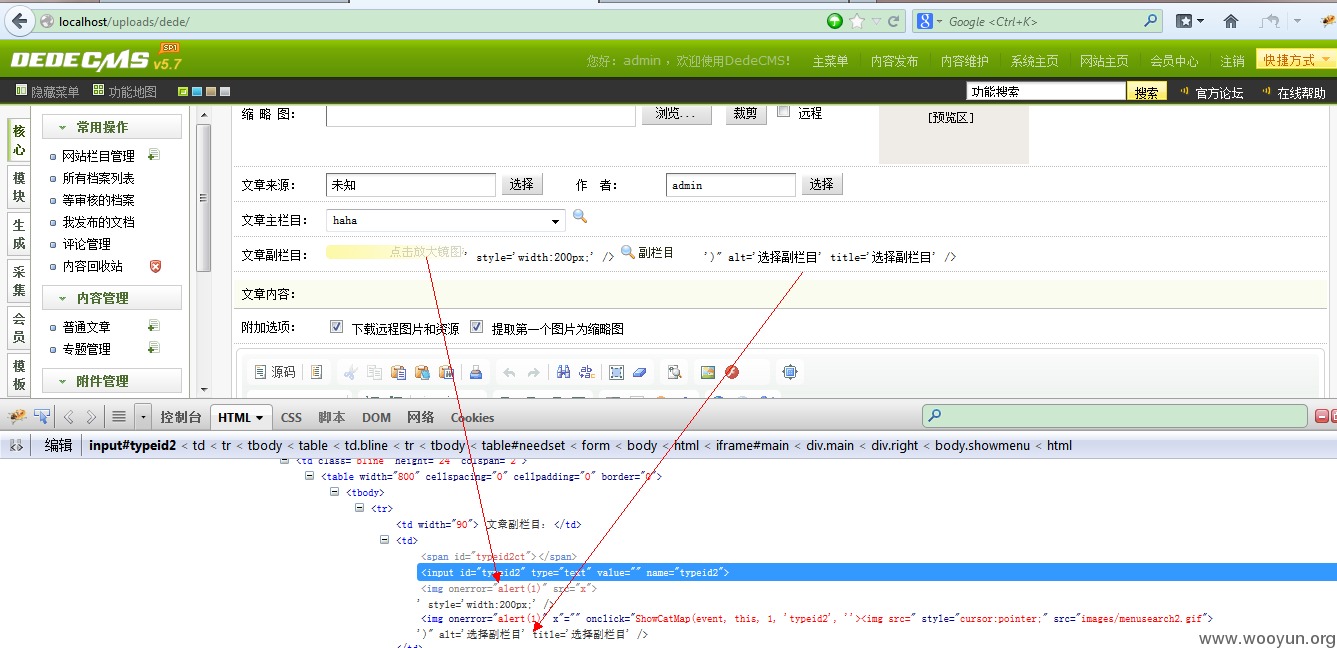

1.代码弱点在文章编辑模板那里 dede/templets/article_edit.htm

由于channelid在数据库中是int,而typeid2字段在数据库中为varchar型,也就是说只要这个参数可控,我们就可以XSS。

2.只要我们可以修改数据中的这个字段的值,我们就可以完成存储XSS的任务

看这个页面代码 dede/catalog_do.php

我们看行代码

因为该页面只对$cid 和 $channelid变量进行了整数化,而未对$typeid变量和$unittype变量进行相应的处理。

攻击需要的条件如下:

受害者网站 需要有自己添加的栏目,然后我们根据栏目里面的文章,进行修改里面的typeid2的值

接着用下面的代码可以修改表里面的typeid2这个字段的值(可以修改的原因:看上面的源代码)

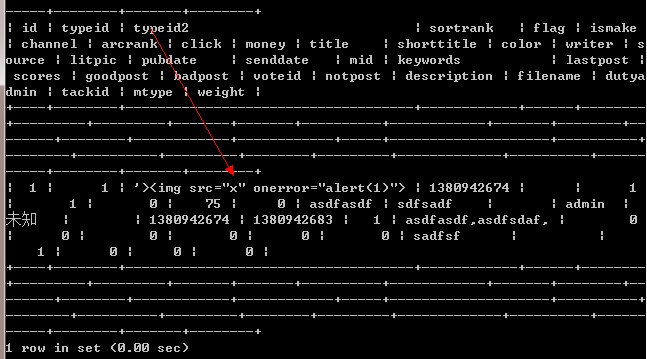

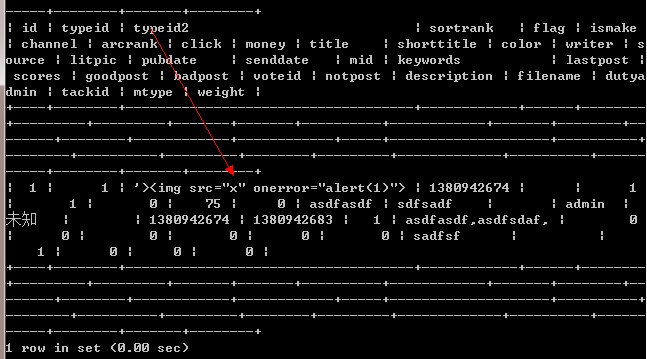

只要管理员访问这个链接,数据库的这个字段就被修改为

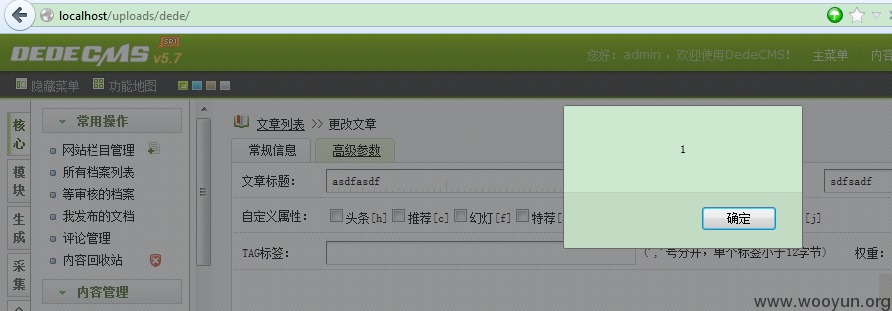

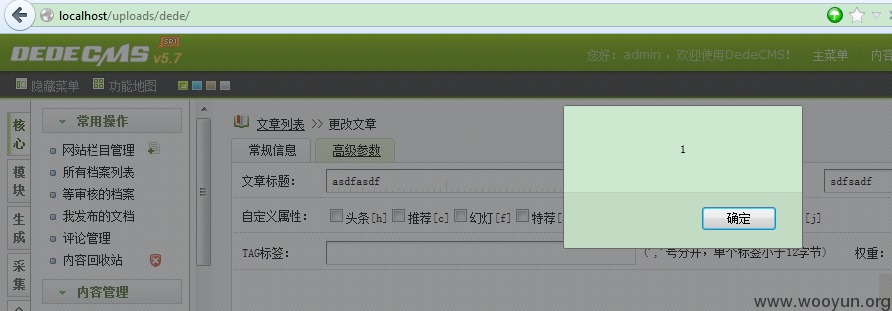

然后因为这漏洞是因为编辑文章页面太信任typeid2变量,当victim 观看这个页面的时候

然后其源代码为

利用方法就是用CSRF,让管理员默默请求这个URL,接着只要等管理员编辑文章就上钩了。

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-01-11 19:23

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-01-11 23:00 |

夏殇

( 实习白帽子 |

Rank:44 漏洞数:26 | 不忘初心,方得始终。)

0