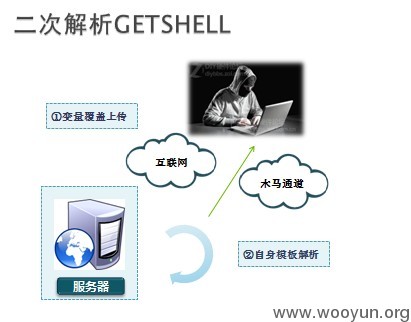

1、首先先说前台的吧,估计很多站都开始补了。是针对phpcms 2008的,二次攻击范畴,二次解析getshell。 不过目前其他人已经知道了,我解析下

原理如下

在upload_field.php中

这里我们可以通过?C[upload_allowext]=html&C[upload_maxsize]=1024000这样的方式来覆盖上传类型,达到上传我们的利用恶意脚本,但是不能直接上传php之类的,你可以跟踪一下这个attachment类文件。但是我们可以通过上传html

在preview.php中60行处

这是解析的地方

最终给出exp如下

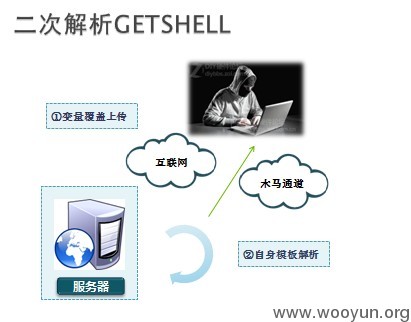

2、后台低权限 getshell

很多人拿到phpcms 2008的后台苦于拿不到shell。。。苦苦琢磨琢磨啊

顾贡献一枚0day,只要后台能发个帖,你就能拿shell

他这个原理是一样的,后台上传图片的时候同样可以覆盖变量,达到getshell

原理一样,给出个exp演示

你只要改成admin.php就可以了

同样getshell,随意生成webshell