漏洞概要

关注数(14)

关注此漏洞

漏洞标题: php云人才系统 注入漏洞

提交时间: 2013-11-22 17:43

公开时间: 2014-02-20 17:44

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-11-22: 细节已通知厂商并且等待厂商处理中

2013-11-22: 厂商已经确认,细节仅向厂商公开

2013-11-25: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-01-16: 细节向核心白帽子及相关领域专家公开

2014-01-26: 细节向普通白帽子公开

2014-02-05: 细节向实习白帽子公开

2014-02-20: 细节向公众公开

简要描述:

php云人才系统 注入漏洞

详细说明:

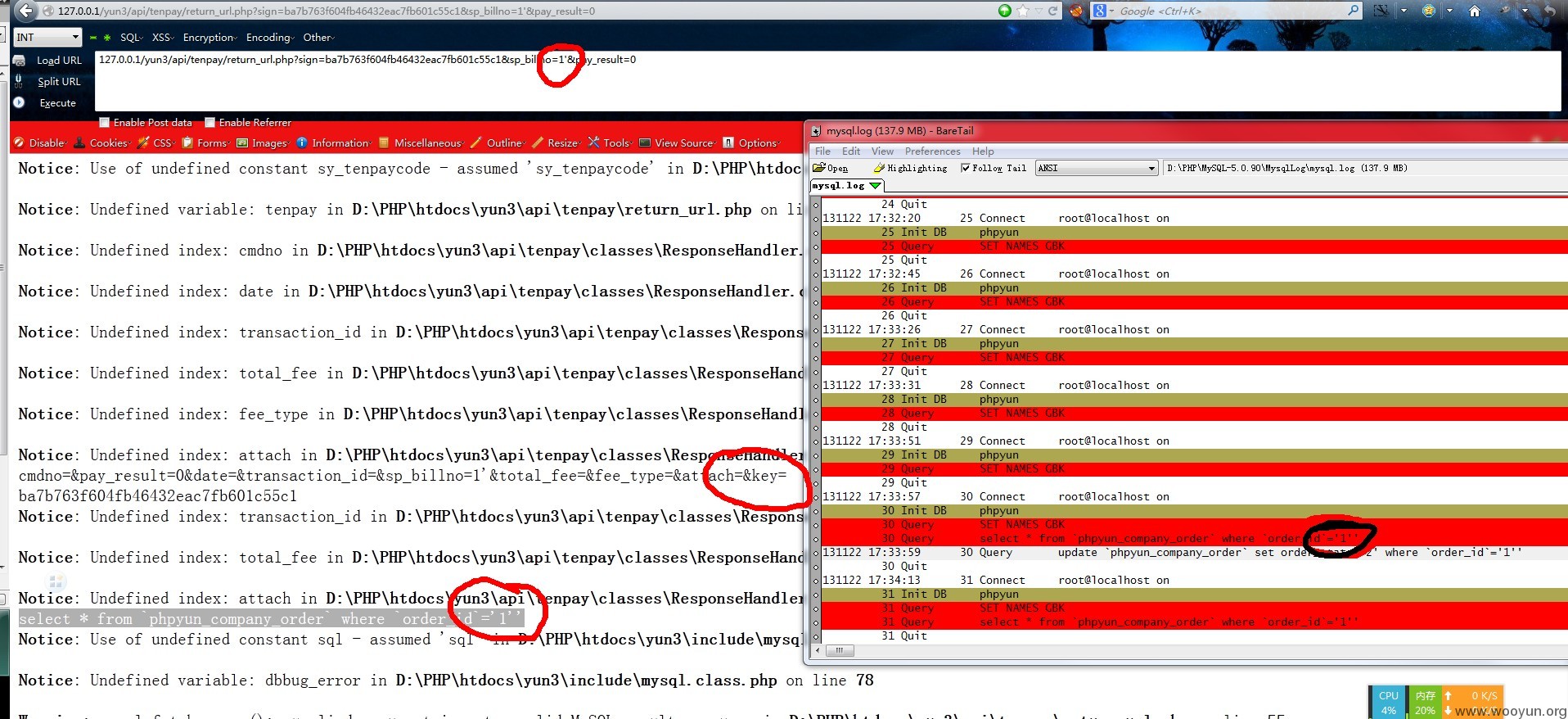

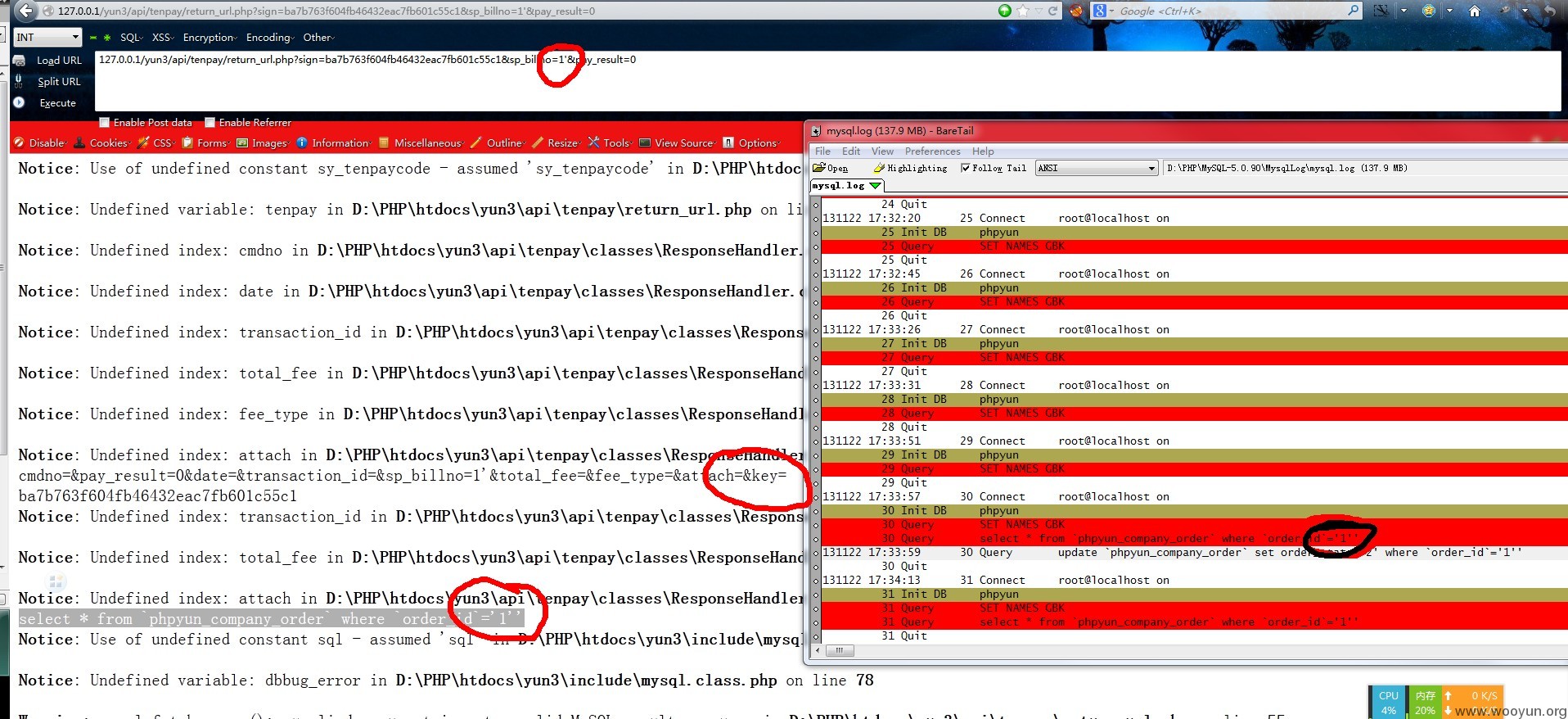

php云人才系统 注入漏洞

tenpay的KEY没有初始化

导致的注入漏洞!

漏洞证明:

测试方法

**.**.**.**/yun3/api/tenpay/return_url.php?sign=ba7b763f604fb46432eac7fb601c55c1&sp_billno=1%27&pay_result=0

修复方案:

版权声明:转载请注明来源 Matt@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-11-22 18:55

厂商回复:

感谢您的提供!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(少于3人评价):

评价

-

2013-11-22 18:55 |

momo

( 实习白帽子 |

Rank:91 漏洞数:24 | ★精华漏洞数:88888 | WooYun认证√)

0

注入大牛啊,刚看,没有确认,然后一刷新,厂商就确认了。速度这...

-

2014-06-14 10:47 |

bigric3

( 路人 |

Rank:12 漏洞数:4 | 踏踏实实学习)

0