漏洞概要

关注数(11)

关注此漏洞

漏洞标题: MacCMS 全版本通杀SQL注射(包括最新7.x)

提交时间: 2014-01-13 12:17

公开时间: 2014-04-13 12:18

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2014-01-13: 细节已通知厂商并且等待厂商处理中

2014-01-13: 厂商已经确认,细节仅向厂商公开

2014-01-16: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-03-09: 细节向核心白帽子及相关领域专家公开

2014-03-19: 细节向普通白帽子公开

2014-03-29: 细节向实习白帽子公开

2014-04-13: 细节向公众公开

简要描述:

之前我发了个6.x的注射,没人认领,因此这次想找cncert了

本次针对官网最新7.7版本的maccms测试,和之前的6.x注射有一些差异(重构了代码,而且用了360给的防护脚本)

结合之前无人认领的旧版注射,可以达到全版本注射

危害不言而喻了吧

详细说明:

/user/index.php line:615

对比,和6.x的差异在于代码重构了,360也给了一个过滤的脚本,但是……

/inc/function.php line:248

360的过滤脚本哭了,根本就没出场的镜头……

好吧,原理分析完了,证明危害继续给出poc

由于在referer里面,又需要构造一下后面的date,于是自己写php中转请求

原理是转发请求,同时方便地提供$_GET["a"]用来把注射语句合进referer

至于date 我直接就构造 now 了,见下文代码

alkaid.php

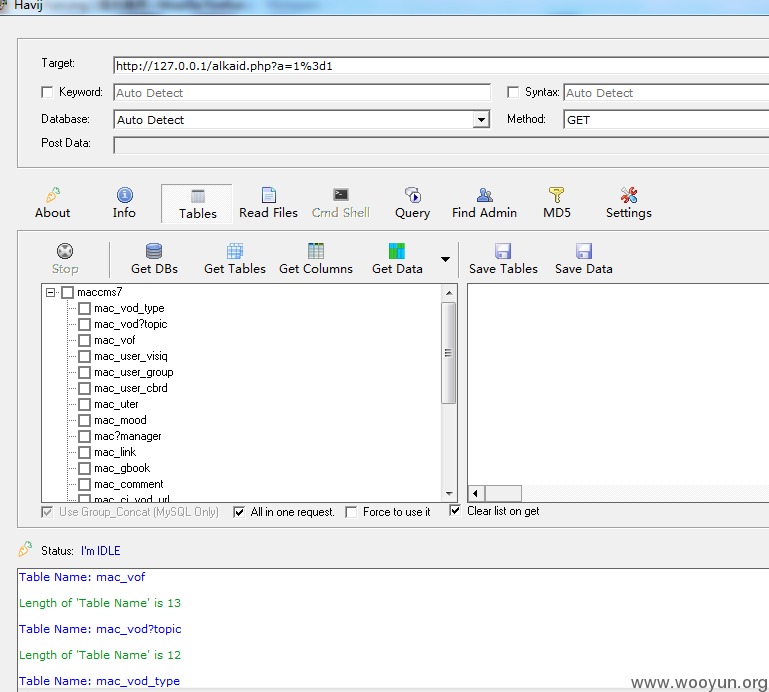

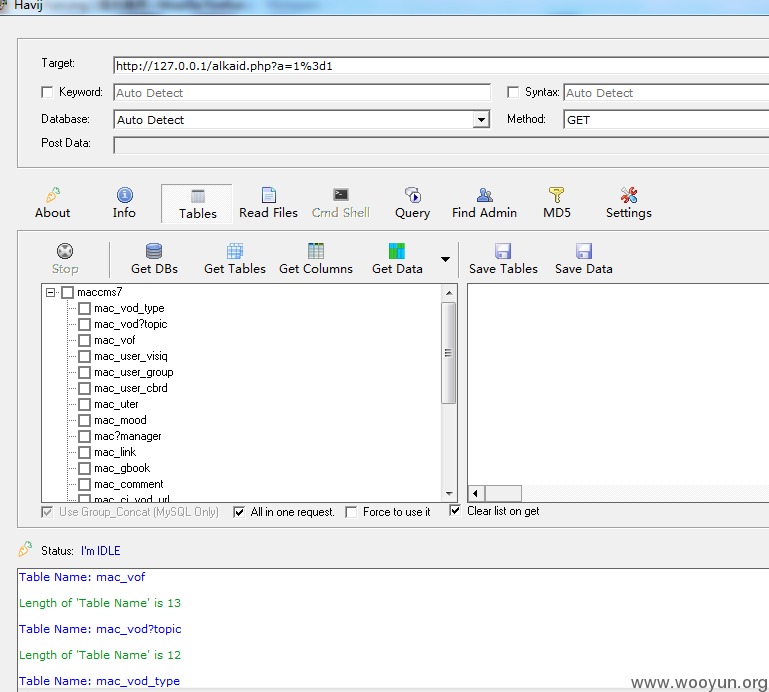

用Havij扫描

就会把构造好的referer发送到**.**.**.**/user/?action=tg&uid=1上

用法:

1.把alkaid.php本地搭建起来

2.修改alkaid.php倒数几行,把**.**.**.**/user/?action=tg&uid=1改成对应的测试地址,uid填一个存在的用户即可,自己本身无需登录

3.havij 直射本地alkaid.php **.**.**.**/alkaid.php?a=1%3d1

漏洞证明:

修复方案:

用360的过滤脚本啊~直接就 return $_SERVER["HTTP_REFERER"];这让360情何以堪

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-01-13 19:15

厂商回复:

漏洞已经确认,现已更新最新版本程序包,加入了360防护脚本。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-01-13 20:49 |

momo

( 实习白帽子 |

Rank:91 漏洞数:24 | ★精华漏洞数:88888 | WooYun认证√)

0

-

2014-02-04 08:10 |

etcat

( 普通白帽子 |

Rank:149 漏洞数:22 | 0101010101001010101010101010100101010101...)

0