漏洞概要

关注数(38)

关注此漏洞

漏洞标题: 国内外多家vpn设备厂商批量漏洞(续集二)

提交时间: 2014-01-17 10:43

公开时间: 2014-04-15 10:44

漏洞类型: 设计不当

危害等级: 高

自评Rank: 20

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞详情

披露状态:

2014-01-17: 细节已通知厂商并且等待厂商处理中

2014-01-20: 厂商已经确认,细节仅向厂商公开

2014-01-23: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-03-16: 细节向核心白帽子及相关领域专家公开

2014-03-26: 细节向普通白帽子公开

2014-04-05: 细节向实习白帽子公开

2014-04-15: 细节向公众公开

简要描述:

暂时不出续集三了,将发现的问题一起放出来...

经测试,此系列漏洞任然普遍存在,成功利用此系列漏洞有下列威胁

1.任意文件上传;

2.任意代码/命令执行;

3.任意文件下载/删除

4.严重敏感信息泄露

4.整个源代码泄露等等等...

倘若进一步利用,危害性将非常大。

同时该漏洞涉及到包括网御神州、天融信、西安网赢、卫士通、吉大正元、美国凹凸、德国 ANIX等多家VPN厂商设备在政务、地产、运营商、政府部门、高校、企业、公安、司法、银行等行业存在的任意文件下载、远程命令执行、维护后门、三方平台帐号泄漏、恶意客户端下发等高位漏洞。

详细说明:

#1 同样请先看

在测试的过程中,我大概看了下源代码,于是就有了这个漏洞...

#2 系列漏洞---任意文件上传漏洞

先列举其一

/admin/system/cert_request_import_action.php 代码如下

我们来看下其上传的代码是怎样写的

看见了吧,只要稍有代码编写能力的人都可以看出来有问题,完全没有经过任何的安全检查便把文件写入的对方硬盘..对此我不想多说什么,更不想去做测试,因为那简直就是浪费时间..(我表示很无语啊,这样的代码写的东西至少我不敢用,你们敢吗?)

存在同样问题的地方还有如下文件:

还有很多,还请都检查下...

#2 系列漏洞---任意文件下载/删除

问题出现在:/admin/system/backup_down.php 代码如下

看见了吧,没有任何的权限验证,没有任何的安全检查...这个也不想多说,不测试,真的是浪费时间...

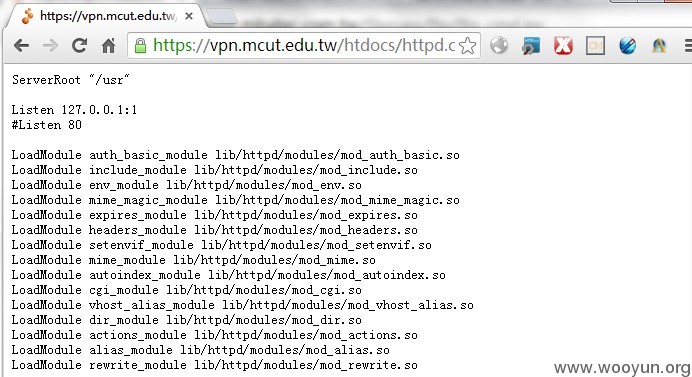

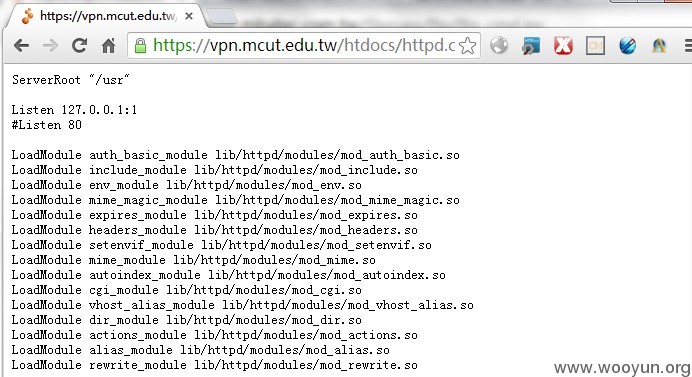

#2 系列漏洞---配置信息泄露

根目录下的 htdocs 中的文件

能过Web可以访问,此处以httpd.conf为例:

漏洞证明:

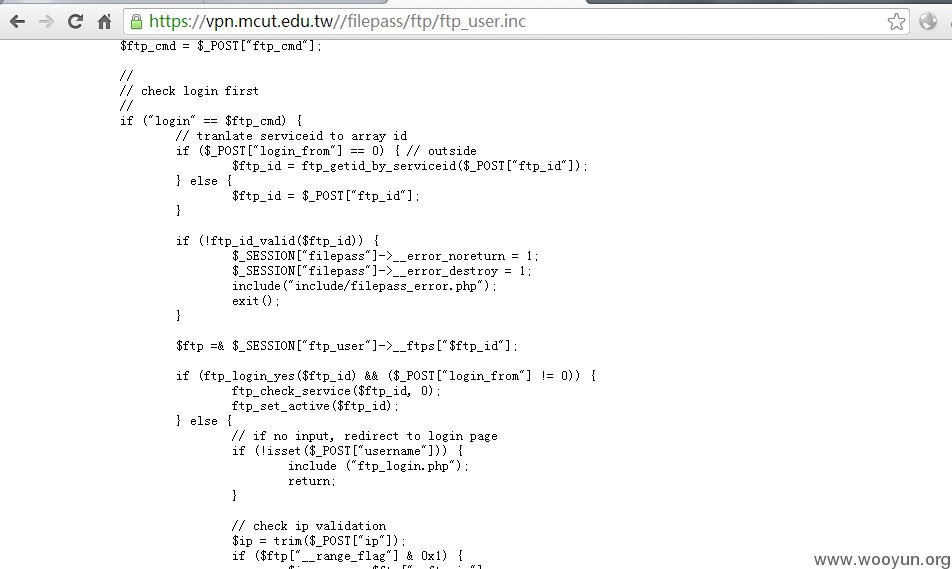

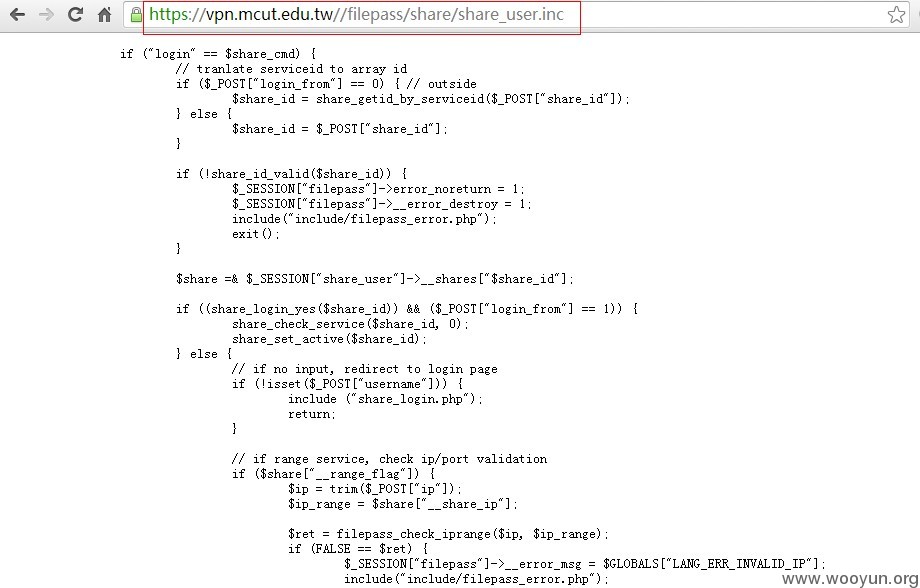

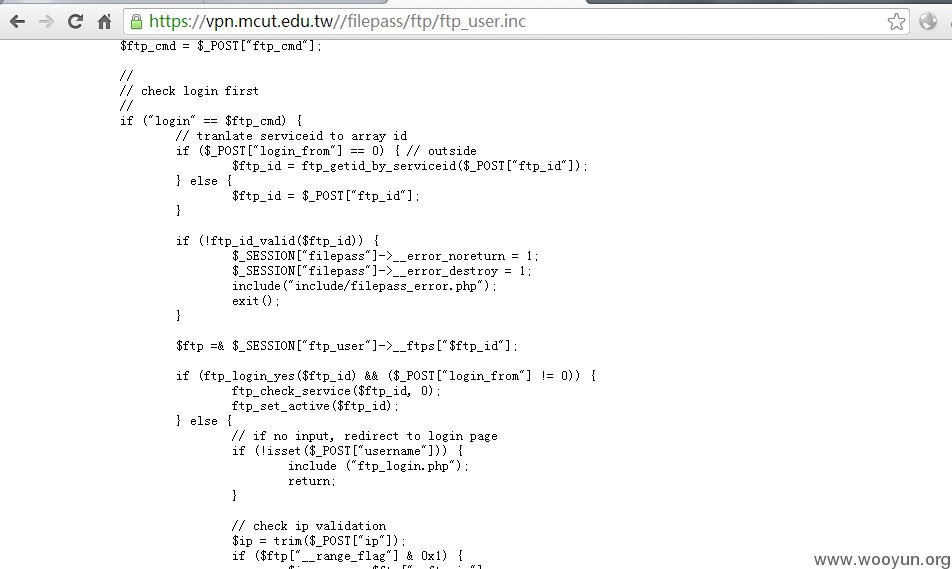

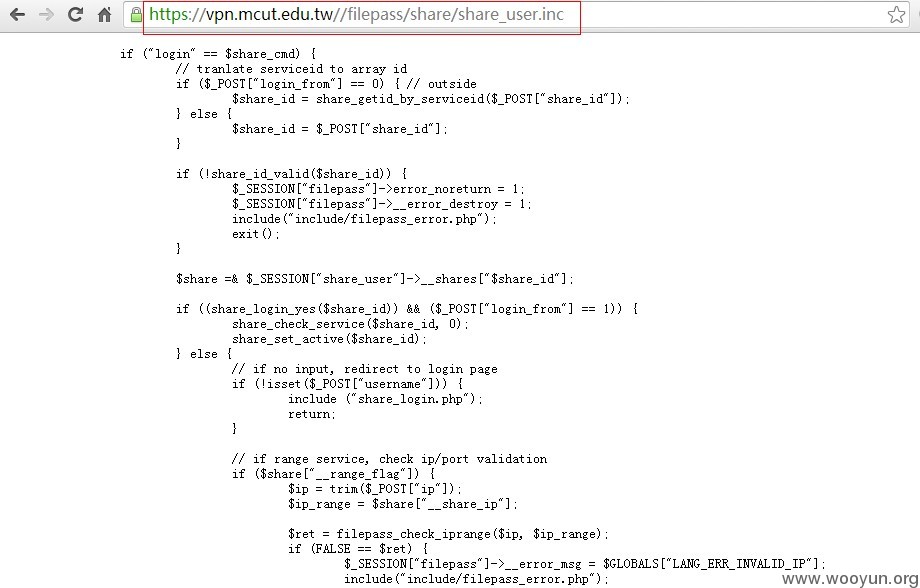

#4 系列漏洞---源代码泄露

在整个系统中,有很多的重要php文件,配置文件以.inc的文件格式存放,恰巧,几乎所有的站点都没有对其进行安全处理,造成了严重的安全漏洞

例如:

/filepass/ 目录下的filepass_helper.inc

/filepass/ftp/目录下的ftp_cmd.inc ftp_user.inc

/filepass/share/目录下的share_user.inc等

2014/01/07 14:03 <DIR> conf

2014/01/07 14:00 4,173 share_***.php

2014/01/07 14:00 8,898 share_***.php

2014/01/07 14:00 711 share_***.php

2014/01/07 14:00 16,977 share_helper.inc

2014/01/07 14:00 3,960 share_***.php

2014/01/07 14:00 9,383 share_***.php

2014/01/07 14:00 11,620 share_***.php

2014/01/07 14:00 19,769 share_***.php

2014/01/07 14:00 3,162 share_***.php

2014/01/07 14:00 13,136 share_user.inc

其他的差不多都忘了...

还有很多都请好好检查下,下面给一个例子,请看.

https://**.**.**.**//filepass/ftp/ftp_user.inc

https://**.**.**.**//filepass/share/share_user.inc

好了,暂时就到这里,不继续深入了

对了,我想问一下,用该VPN系统的用户有Windwos环境搭建的吗?

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-01-20 09:43

厂商回复:

cnvd确认并复现所述情况,已经分别根据测试用例按厂商整理通报,拟联系软件生产厂商处置,由于存在代码同源情况,对于oem源暂不认定。同时对电信,教育,政府部门案例进行分类整理,拟分别通报基础电信企业,教育网应急组织和下发各分中心处置。

rank 40+

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-01-15 11:29 |

乐乐、

( 普通白帽子 |

Rank:868 漏洞数:189 )

1

-

2014-01-15 11:35 |

felixk3y

( 普通白帽子 |

Rank:523 漏洞数:41 | php python jsp)

0

-

2014-01-15 12:17 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

0

-

2014-01-15 12:22 |

felixk3y

( 普通白帽子 |

Rank:523 漏洞数:41 | php python jsp)

0

@xsser 那是肯定的,不过下次在PHPCMS上会更精彩,哈哈 期待吧...

-

2014-01-15 12:28 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

0

-

2014-01-15 14:52 |

felixk3y

( 普通白帽子 |

Rank:523 漏洞数:41 | php python jsp)

0

-

2014-01-15 14:54 |

xsser

( 普通白帽子 |

Rank:297 漏洞数:22 | 当我又回首一切,这个世界会好吗?)

0

-

2014-01-15 15:11 |

adm1n

( 普通白帽子 |

Rank:216 漏洞数:66 | 只是一个渣渣而已。。。)

0

-

2014-01-15 16:14 |

magerx

( 普通白帽子 |

Rank:257 漏洞数:45 | 别说话。)

0

-

2014-01-21 12:08 |

cmd2k

( 路人 |

Rank:4 漏洞数:1 | 学习,努力,加油)

0

-

2014-02-09 11:00 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0

-

2014-04-08 08:48 |

晏子

( 路人 |

Rank:6 漏洞数:4 | 无)

0

-

2014-04-15 15:56 |

Jumbo

( 普通白帽子 |

Rank:132 漏洞数:32 | 猫 - https://www.chinabaiker.com)

0

-

2014-04-16 20:18 |

f4ckbaidu

( 普通白帽子 |

Rank:243 漏洞数:32 | 开发真是日了狗了)

0

-

2014-07-05 10:26 |

紫梦芊

( 普通白帽子 |

Rank:138 漏洞数:9 | 踏踏实实做测试)

0