漏洞概要

关注数(27)

关注此漏洞

漏洞标题: phpcms最新版本sql注射一枚

提交时间: 2014-02-15 17:38

公开时间: 2014-05-16 17:39

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 15

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-02-15: 细节已通知厂商并且等待厂商处理中

2014-02-17: 厂商已经确认,细节仅向厂商公开

2014-02-20: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-04-13: 细节向核心白帽子及相关领域专家公开

2014-04-23: 细节向普通白帽子公开

2014-05-03: 细节向实习白帽子公开

2014-05-16: 细节向公众公开

简要描述:

操蛋捏...

注:经测试需register_globals=on

详细说明:

首先我是官网选择的utf-8版本的然后下载的,(ps:应该是最新的吧...)下载之后搭建好之后要进

我下载的是官网的utf-8版本(ps:应该是最新了吧...)

本地搭建好之后要去后台点击生成首页测试...废话不多说了

bug存在文件/phpcms/modules/content/classes/content_tag.class.php 232行

漏洞证明:

本地测试

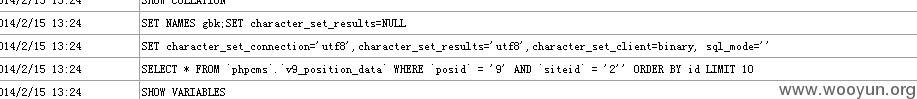

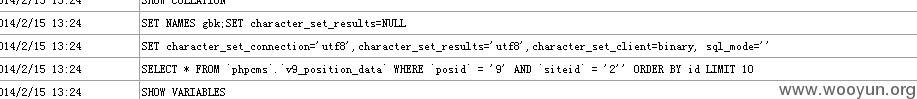

开启mysql监控,然后burp抓包加入'可以看到'被带入查询了。

然后附上本地证明一张,利用显错读取信息。

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-02-17 09:56

厂商回复:

请联系 客服。索取礼物!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-02-16 03:02 |

HackBraid

( 普通白帽子 |

Rank:1854 漏洞数:296 | 风暴网络安全空间:

http://www.heysec.or...)

1

-

2014-02-16 05:50 |

Azui

( 实习白帽子 |

Rank:61 漏洞数:15 | 人有两件宝,双手和大脑。)

0

-

2014-03-31 18:59 |

Zvall

( 路人 |

Rank:25 漏洞数:14 | hello world)

0

注:经测试需register_globals=on

这也算漏洞?

-

2014-04-01 09:55 |

小驴牙牙

( 普通白帽子 |

Rank:168 漏洞数:43 | 不断学习,进步!)

0

@Zvall 怎么就不算,分析的很合理,就是存在注入点的

-

2014-05-16 19:15 |

Lonely

( 实习白帽子 |

Rank:80 漏洞数:30 | 人生如梦,始终都游不过当局者迷的悲哀。)

0

register_globals=on 怕是极少啊。不过确实也算存在。

-

2015-07-26 18:09 |

0c0c0f

( 实习白帽子 |

Rank:50 漏洞数:16 | My H34rt c4n 3xploit 4ny h0les!)

0