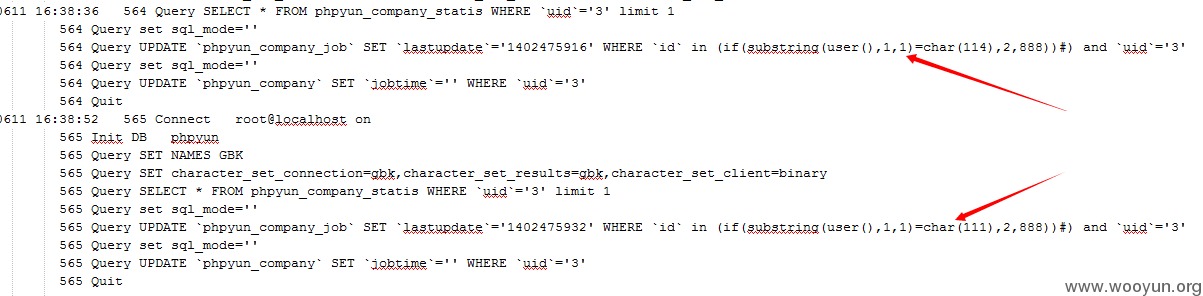

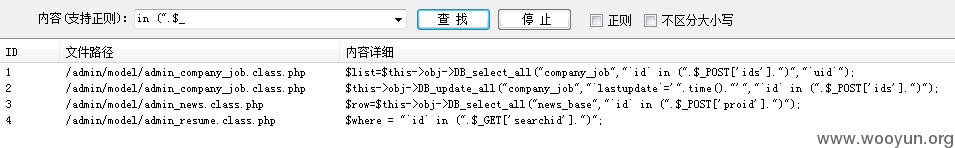

第一处SQL注入漏洞及越权操作

文件/model/ajax.class.php:

这里$ids=@implode(",",$_POST['ids']);

然后没有经过引号的保护,直接进入了SQL语句DB_update_all中,导致注入了。

然后通过截断后面的uid,就可以update任意uid用户的职位信息了,当然这里的update的内容无足轻重!

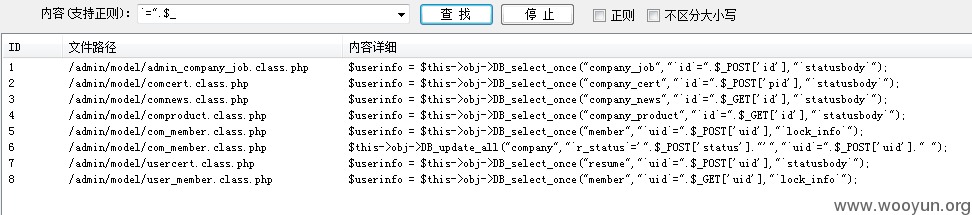

下面的越权操作基本上都是因为在update或者insertinto时,没有控制此次操作时候的用户属性this->uid,而且使uid可控,导致update或者insertinto任意用户的内容。

第二处越权操作

文件/model/ajax.class.php:

这里的DB_update_all时,uid=$_POST['id'],用户可控导致越权update。

第三处越权操作

文件/model/ajax.class.php:

这里的DB_update_all时,uid=$_POST['id'],用户可控导致越权update。

第四处越权

文件/model/ajax.class.php:

这里的DB_update_all用户订单时,没有控制uid,而是通过仅有的order_id来更新,导致越权update,而这里的order_id是可以简单得到的。

第五处越权

文件/wap/member/com.class.php

这里在更新企业用户职位信息时,没有控制用户uid,直接通过职位信息的id进行update,导致越权操作,更新任意职位信息。