漏洞概要

关注数(20)

关注此漏洞

漏洞标题: phpshe最新版无需登录前台getshell

提交时间: 2014-06-19 15:56

公开时间: 2014-09-17 15:58

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2014-06-19: 细节已通知厂商并且等待厂商处理中

2014-06-20: 厂商已经确认,细节仅向厂商公开

2014-06-23: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-08-14: 细节向核心白帽子及相关领域专家公开

2014-08-24: 细节向普通白帽子公开

2014-09-03: 细节向实习白帽子公开

2014-09-17: 细节向公众公开

简要描述:

PHPSHE最新版无需登录Getshell

详细说明:

此问题由于phpshe系统可以重装,加上install时存在任意代码写入导致代码执行。

install/index.php

整个过程都没有判断安装后的install.lock文件,导致可以任意重装漏洞!

再来看,安装时,传输数据时没有过滤,导致任意文件内容写入:

这里的配置信息没有任何处理,进入了config文件,导致代码执行。

漏洞证明:

首先完整安装一次

然后再次安装,完全无限制。

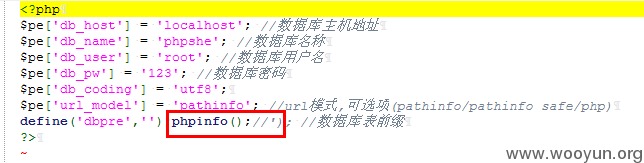

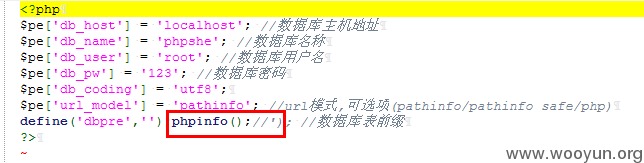

在安装时,我们在数据表前缀写入:');phpinfo();//

安装后我们来看config.php文件:

我们的代码成功写入文件

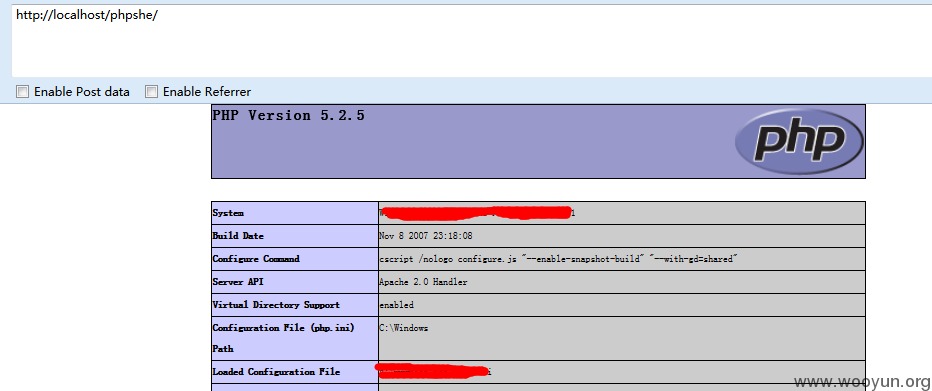

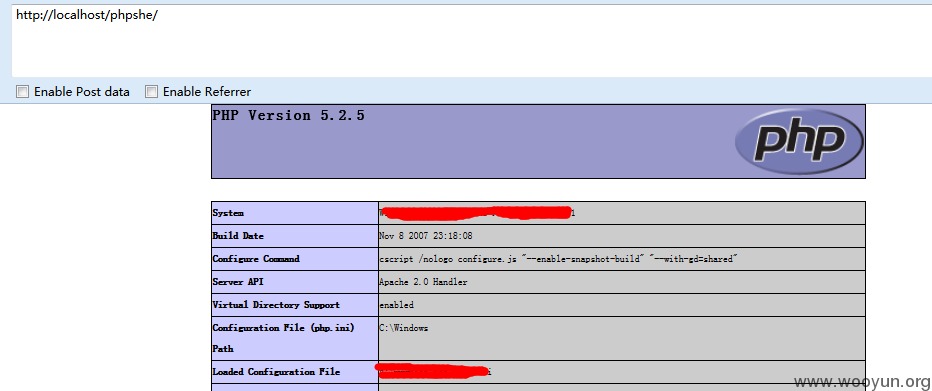

最后访问首页就可证明:

修复方案:

强制安装后,删除install内容。

过滤输入内容。

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2014-06-20 13:47

厂商回复:

感谢@xfkxfk。 提供代码审计,安装文档及安装完成有提示删除install目录,新版会再强制lock下安装文件,加强过滤!

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-06-19 18:20 |

quanxian

( 实习白帽子 |

Rank:32 漏洞数:2 | This is QuanXian.)

1

-

2014-06-19 18:24 |

发条橙子

( 路人 |

Rank:19 漏洞数:6 | ∑(っ °Д °;)っ)

1

-

2014-09-17 19:58 |

jgjsfgv

( 普通白帽子 |

Rank:106 漏洞数:10 | www.baidu.com)

1

-

2014-09-17 20:05 |

jgjsfgv

( 普通白帽子 |

Rank:106 漏洞数:10 | www.baidu.com)

1

好像get不了啊? 求解最后访问首页?访问首页之前有何要求?