漏洞概要 关注数(7) 关注此漏洞

缺陷编号: WooYun-2014-67424

漏洞标题: Hdwiki最新版二次注入一枚

相关厂商: 互动在线(北京)科技有限公司

漏洞作者: ′雨。

提交时间: 2014-07-11 11:37

公开时间: 2014-10-06 11:38

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2014-07-11: 细节已通知厂商并且等待厂商处理中

2014-07-16: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-09-09: 细节向核心白帽子及相关领域专家公开

2014-09-19: 细节向普通白帽子公开

2014-09-29: 细节向实习白帽子公开

2014-10-06: 细节向公众公开

简要描述:

上Hdwiki官网 发现更新日期一直都没变。

还以为一直都没更新了, 结果今天下载一个下来看看。

发现之前发的洞竟然都补掉了。

非盲注 直接出数据。

ps. 更新程序了应该还是把日期更新了一下 要不别人会一直以为没更新的。

详细说明:

在user/pms.php中

add_blacklist($blacklist,$this->user['uid']);

$blacklist = htmlspecialchars(string::stripscript($this->post['blacklist'])

post 都会转义的。 来看看这函数 stripscript

这是过滤了一些xss常用的。

然后直接入库, 虽然转义了 但是转义后入库之后转义符会被消除的。

来看看哪里出库了。

依旧在control/pms.php中

$blacklist = $this->get_blacklist($uid);

这里把刚才入库的查询了出来 成功引入了单引号。

然后查询出来后赋值给$blackuser 然后带入了查询当中, 而且在最后

return $total['num'];

return回来后直接 $this->view->assign('count',$count); 输出来。

就可以直接出数据。

$blackuser = str_replace(",","','",$blacklist);

在这里会把逗号替换 然后就不用逗号来注入把。

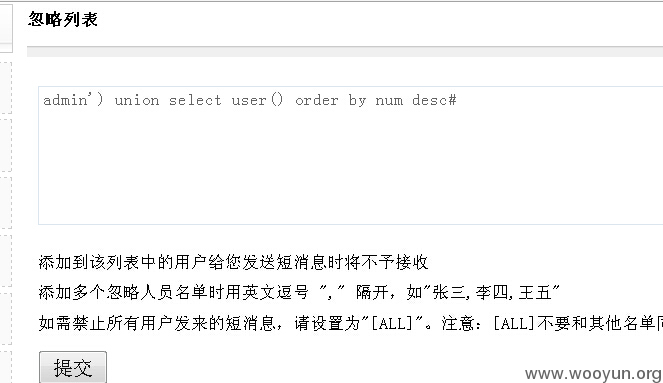

漏洞证明:

修复方案:

转义一下。

挖洞不易 给个20分把。

版权声明:转载请注明来源 ′雨。@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-10-06 11:38

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值