漏洞概要 关注数(142) 关注此漏洞

缺陷编号: WooYun-2014-71540

漏洞标题: pkav之当php懈垢windows通用上传缺陷

相关厂商: cncert国家互联网应急中心

漏洞作者: felixk3y

提交时间: 2014-08-10 12:14

公开时间: 2014-11-06 12:16

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态: 已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 设计缺陷/边界绕过 任意文件写入利用 系统特性

漏洞详情

披露状态:

2014-08-10: 细节已通知厂商并且等待厂商处理中

2014-08-13: 厂商已经确认,细节仅向厂商公开

2014-08-16: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-10-07: 细节向核心白帽子及相关领域专家公开

2014-10-17: 细节向普通白帽子公开

2014-10-27: 细节向实习白帽子公开

2014-11-06: 细节向公众公开

简要描述:

$pkav->publish{当php懈垢windows}

剑心@xsser抛弃了我,但我却不能抛弃乌云..

php懈垢windows,就像男人邂逅女人,早晚都会出问题的..

感谢二哥@gainover

Tips:本文讲述一种新型的文件上传方式(几个特性导致的漏洞),并给出相应的实例..

详细说明:

#1 实例介绍

本案例采用的实例是:U-Mail邮件系统。

U-Mail邮件系统文件上传的地方代码是这样的:

我们注意到如下的代码

非常明显,采用的是黑名单验证,虽然我们可以采用类似这样的文件后缀绕过程序的检测,如:bypass.phpX(这里的X代表空格%20或其他特殊字符{%80-%99}),但这完全不是今天我想要讲的内容。

今天,通过这个实例给大家讲解一种新型的文件上传方式,且听我细细道来..

#2 代码poc实现

为了在本地测试方便,我们对上述代码进行简化,如下

对于上述代码,虽然是通过黑名单进行文件名检测,但通过目前已知的上传方法,是没有办法成功上传php文件的(不考虑程序的Bug),因此可以说这段文件上传的代码是"安全"的,

可是,我蓦然回首,在那个灯火阑珊的地方,php邂逅了Windows,美丽的爱情故事便由此产生了..

#3 细说故事

某天,二哥在群里丢了一个url连接,我简单看了下,关于利用系统特性进行文件上传的,兴趣马上就来了,就细细研究了下,于是有了这篇文章..

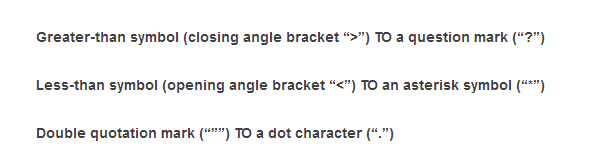

这几行英文的意思大致是,在php+window+iis环境下:

双引号(">") <==> 点号(".")';

大于符号(">") <==> 问号("?")';

小于符号("<") <==> 星号("*")';

有这么好玩的东西,那不就可以做太多的事了?但事实并不是这样,通过一系列的测试发现,该特性只能用于文件上传时覆盖已知的文件,于是这个特性便略显鸡肋..

原因有二:

1)上传文件的目录一般我们都不可控;

2)同时,一般文件上传的目录不可能存在我们想要的任何php文件,因此没办法覆盖;

后来,经过反反复复的思考,终于找到了可以完美利用的办法..

思路如下:

首先我们先利用特殊办法生成一个php文件,然后再利用这个特性将文件覆盖..

可问题又来了,怎样生成php文件呢?如果可以直接生成php文件的话,干嘛还要利用那什么特性?

别急,办法总是有的..

我们都知道在文件上传时,我们往往会考虑到文件名截断,如%00 等..

对!有的人可能还会用冒号(":")去截断,如:bypass.php:jpg

但是你知道吗?冒号截断产生的文件是空白的,里面并不会有任何的内容,呵呵 说到这里 明白了没有? 虽然生成的php文件里面没有内容,但是php文件总生成了吧,所以 我们可以结合上面所说的特性完美成功利用..

#4 冒号+特性成功利用

按照#3提供的思路,实现..

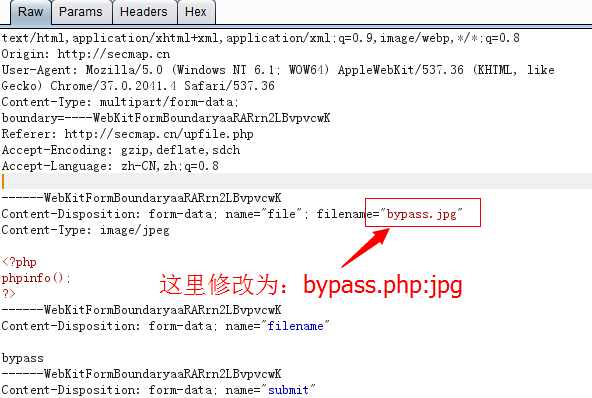

本地测试地址:http://**.**.**.**/upfile.php 环境:Windows+IIS7.5

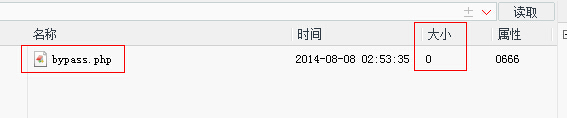

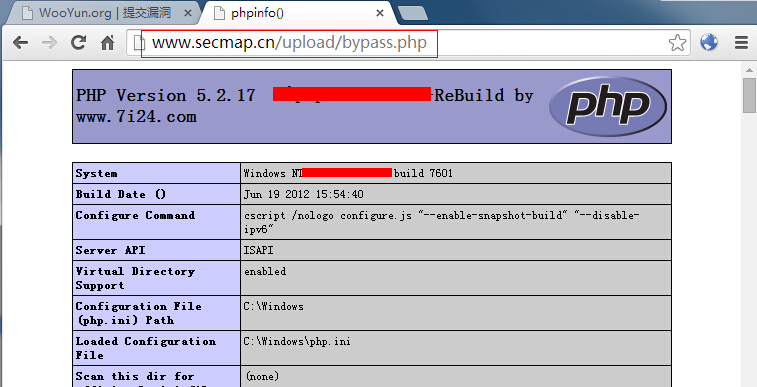

1)首先利用冒号生成我们将要覆盖的php文件,这里为:bypass.php,如图

点击forward后,可以看见成功生成空白的bypass.php文件

2)利用上面的系统特性覆盖该文件

从上面已经知道"<" 就等于 "*",而"*"代码任意字符,于是乎..

我们可以这样修改上传的文件名,如下:

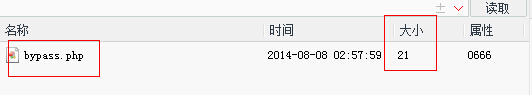

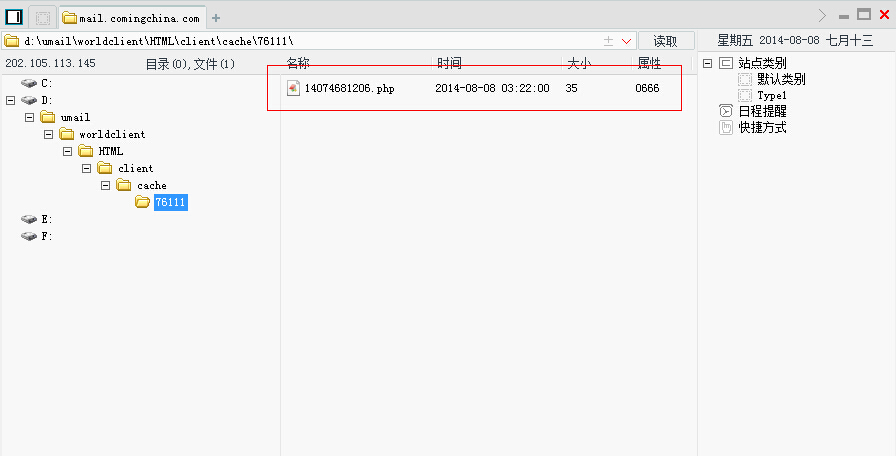

点击go..,即可成功覆盖bypass.php文件,如图

对比上面的两个图,bypass.php被我们成功的写入了内容..

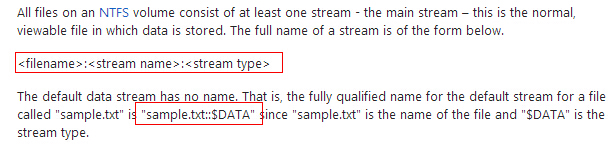

#5 特性二

首先来看看微软MSDN上面的一段话,如图

注意红色圈起来的英文

看不去不错哟,试试吧..

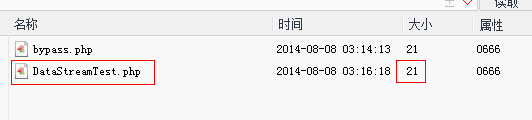

同样,我们可以这样修改上传的文件名,如下:

点击GO,奇迹出现了..

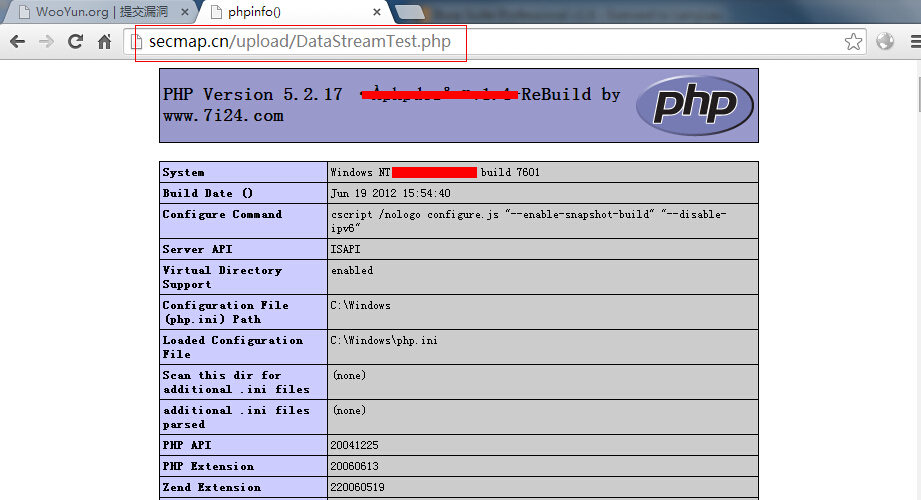

访问之...

漏洞证明:

修复方案:

你懂的

版权声明:转载请注明来源 felixk3y@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-08-13 09:07

厂商回复:

对于所述分析情况,CNVD对原理进行核验,确认风险(暂未评估影响情况)。建议公开,供大家参考。暂未列入处置流程。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

0%

0%

0%

25%