漏洞概要 关注数(39) 关注此漏洞

缺陷编号: WooYun-2014-75468

漏洞标题: 绝大部分php探针存在xss漏洞

相关厂商: 各大php探针厂商

漏洞作者: phith0n

提交时间: 2014-09-13 12:31

公开时间: 2014-12-10 12:34

漏洞类型: XSS跨站脚本攻击

危害等级: 高

自评Rank: 20

漏洞状态: 已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 反射型xss php源码审核

漏洞详情

披露状态:

2014-09-13: 细节已通知厂商并且等待厂商处理中

2014-09-16: 厂商已经确认,细节仅向厂商公开

2014-09-19: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-11-10: 细节向核心白帽子及相关领域专家公开

2014-11-20: 细节向普通白帽子公开

2014-11-30: 细节向实习白帽子公开

2014-12-10: 细节向公众公开

简要描述:

研究了一下市面上的php探针,发现同源现象较严重。首先发现了php雅黑探针(可以说是国内用的最多的探针了)的一些安全问题,由此各种php探针都躺枪了。就算非同源的php探针往往也容易出现这个问题,这里会给出一些例子。该问题影响范围较广,LNMP、WDCP等linux面板由于自带探针、UPUPW面板也自带探针,所以都躺枪了。

简单搜集了一下,影响的探针不止有以下这些:

php雅黑探针

UenuProbe探针

UPUPW PHP 探针

B-Check探针

iProber探针(部分版本)

浪点PHP探针

C1G PHP探针

9Gan php探针

ps.中秋快乐~这是给朋友们的节日礼物~

详细说明:

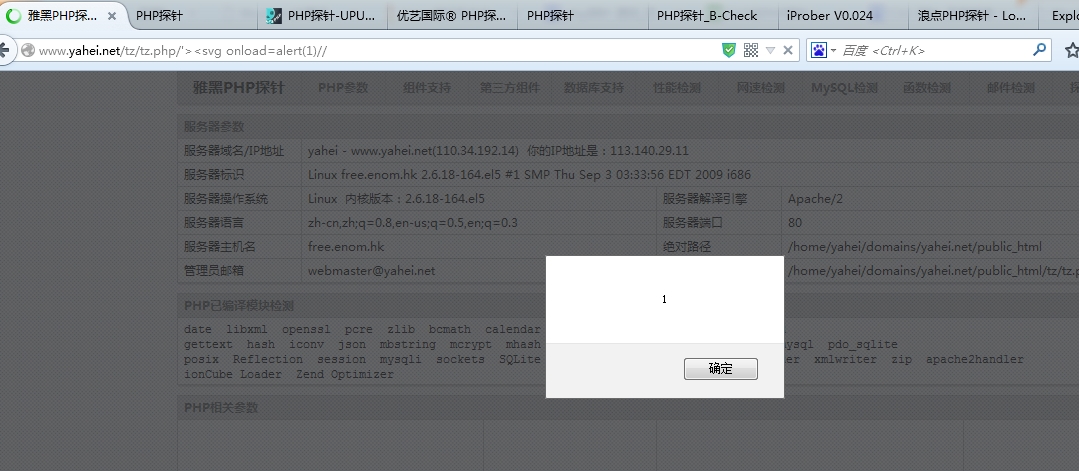

1.雅黑探针

我们就从雅黑php探针说起吧。

探针1475行,有如下代码:

获得了$_SERVER[PHP_SELF]并赋值给$phpSelf,然后在href中输出。

我曾经在绕过360webscan的漏洞中说过,PHP_SELF是我们部分可控的一个变量,如果大家写代码不重视的话,就会出现安全问题。这里就是。

比如我们雅黑php探针的官方演示:

LNMP的探针也是用的雅黑,所以LNMP也应该躺枪的。但是LNMP默认不支持PHP_SELF,所以上面那个漏洞默认被避免了,但管理员开启了PHP_SELF后效果也是一样。

wdcp也自带探针,于是也躺枪了:

由此我们甚至可以衍伸到市面上的各种php探针,因为php探针里面经常会取探针的路径,取路径的时候时常会用到php_self,而且基本不会考虑过滤。

那么我们来试试其他的php探针。

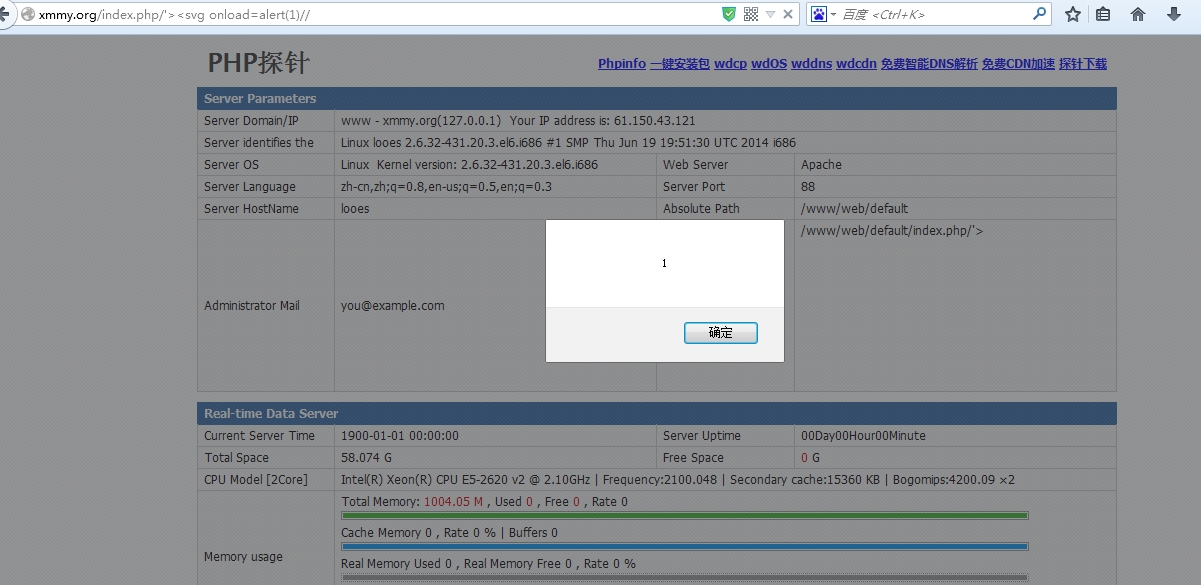

2.UPUPW PHP 探针

UPUPW PHP环境集成包是目前Windows平台下最具特色的Web服务器PHP套件。其自带一个探针,也存在这个xss漏洞。

如:

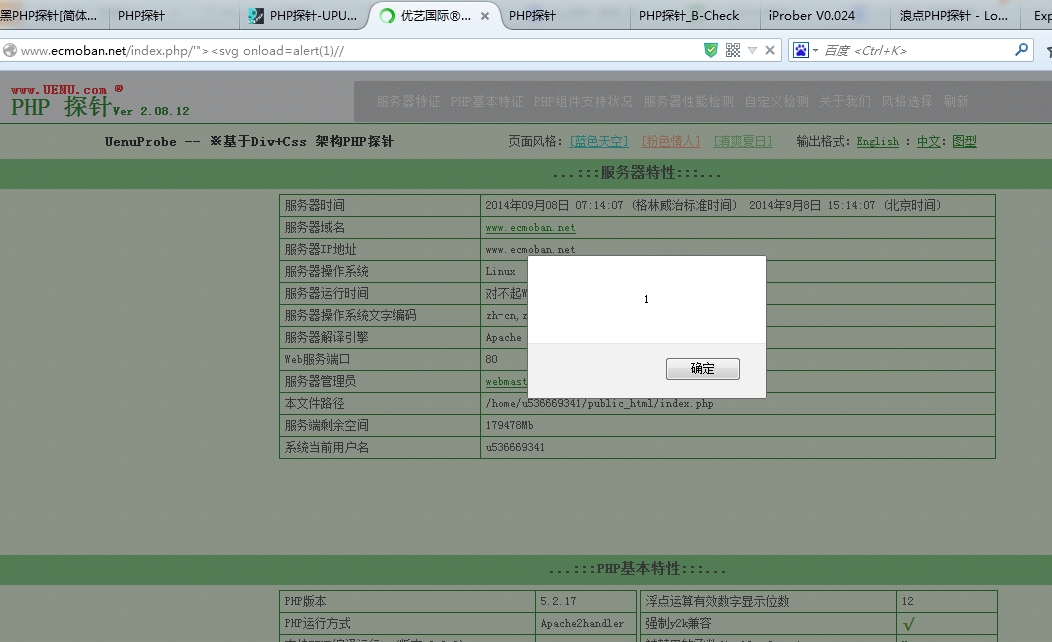

3.UenuProbe探针

优艺国际什么的php探针,没用过。

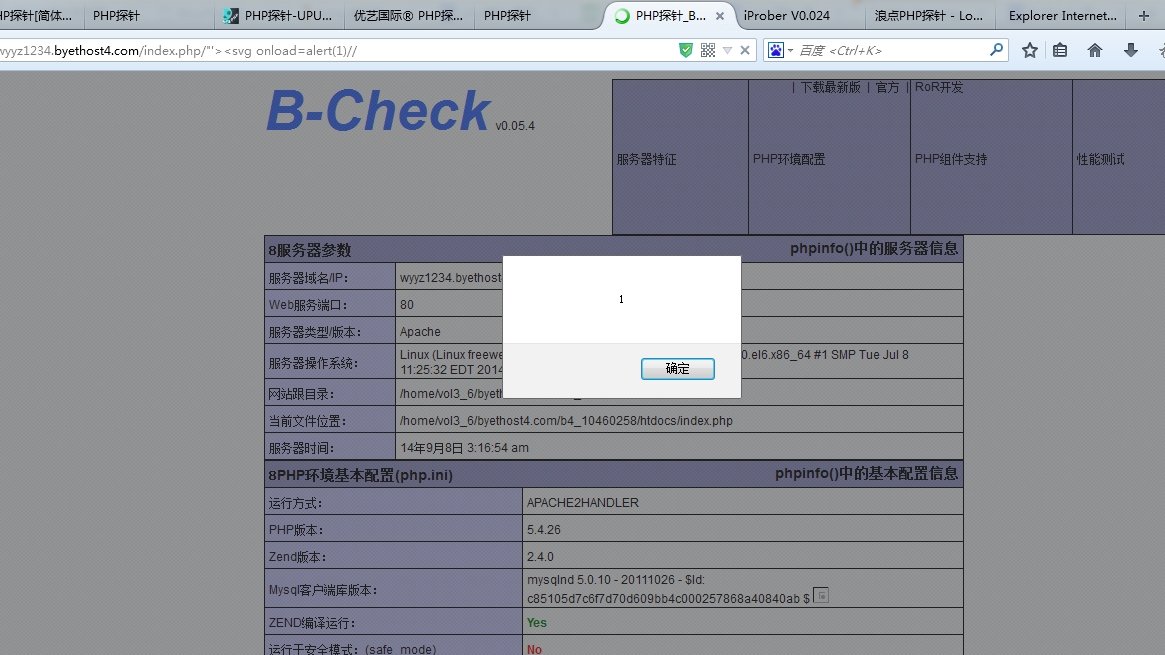

4.B-Check探针

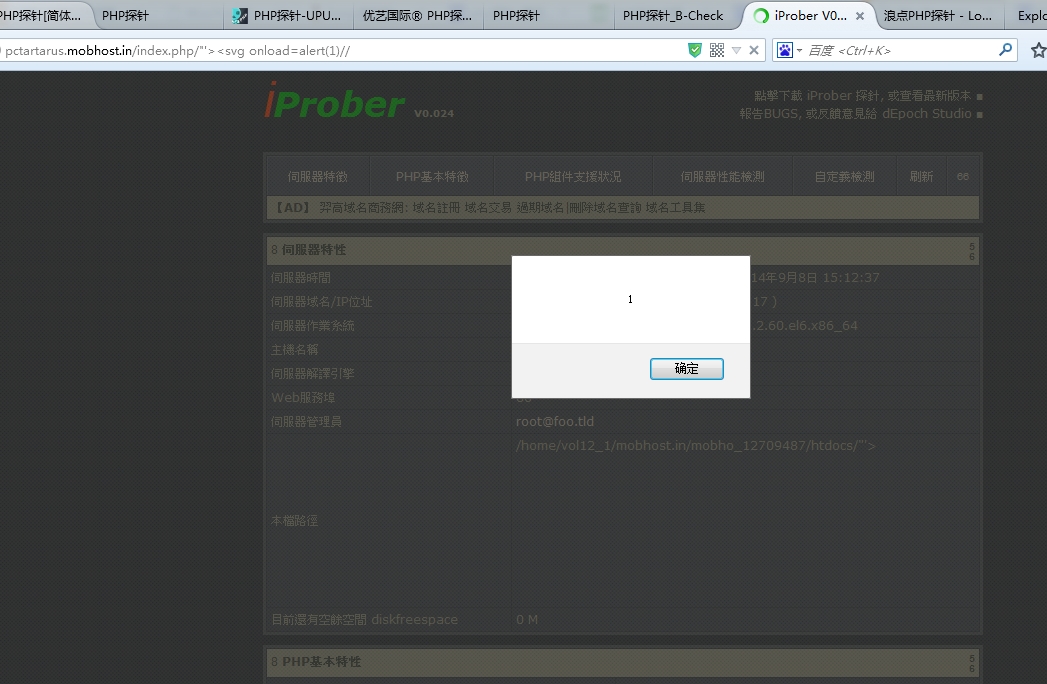

5.iProber 探针

iProber,比较出名的一个探针了,用户也很多。

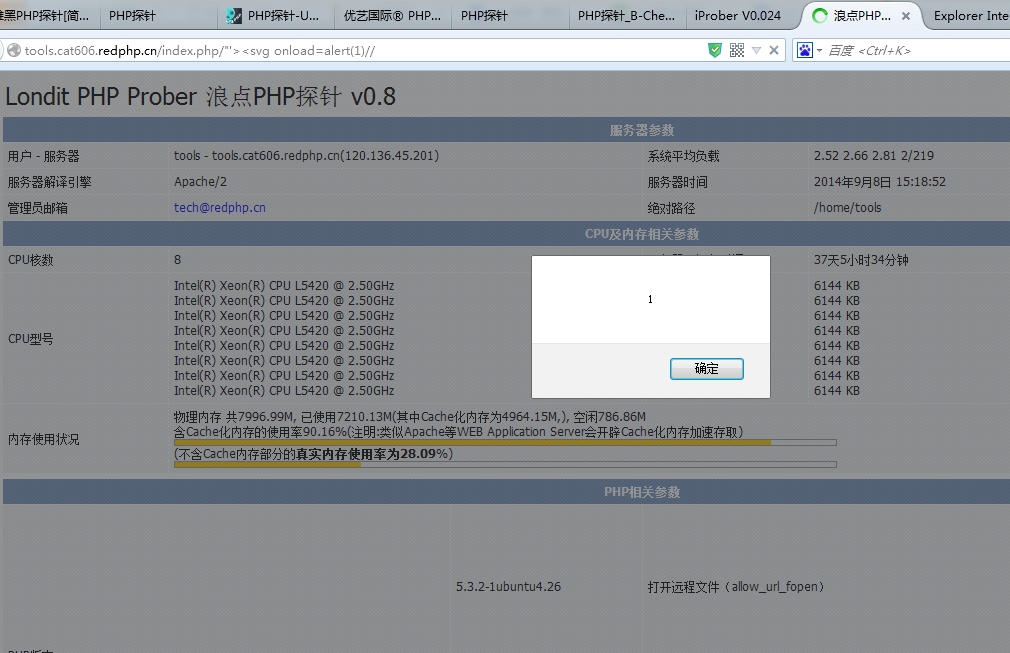

6.浪点php探针

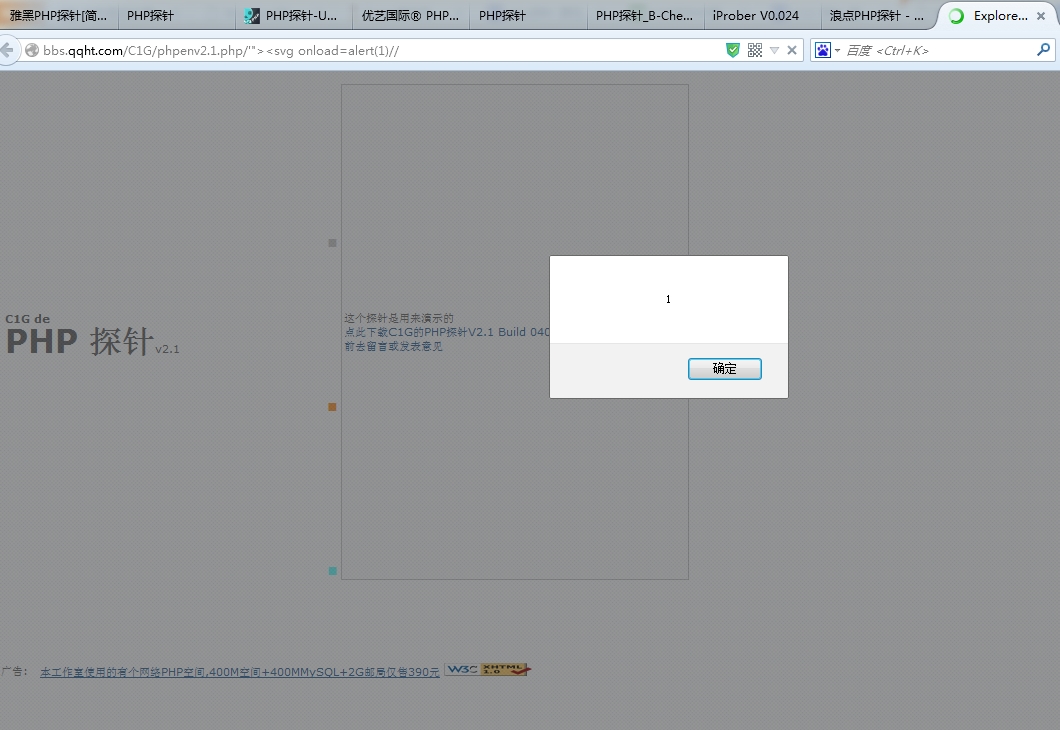

7.C1G php探针

很多很多很多。。。百度下来100个探针里有90+个存在xss,我就不一一列举了。

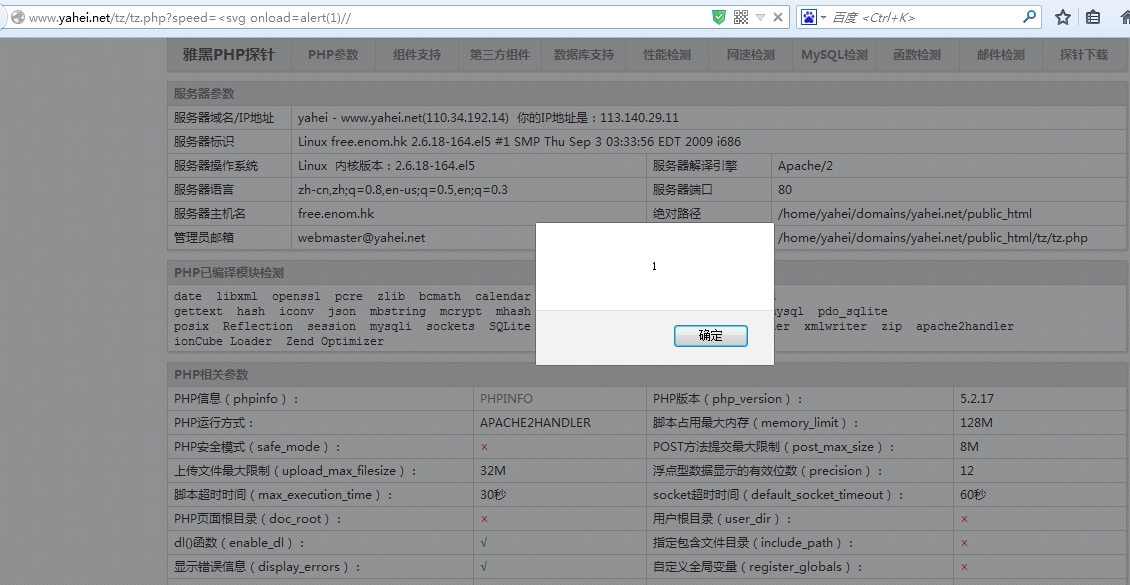

另外,php雅黑探针中还存在一个反射型XSS漏洞,一起打包提交了吧。

2141行:

取得了$_GET[speed],直接输出在页面中了,造成了反射型XSS。

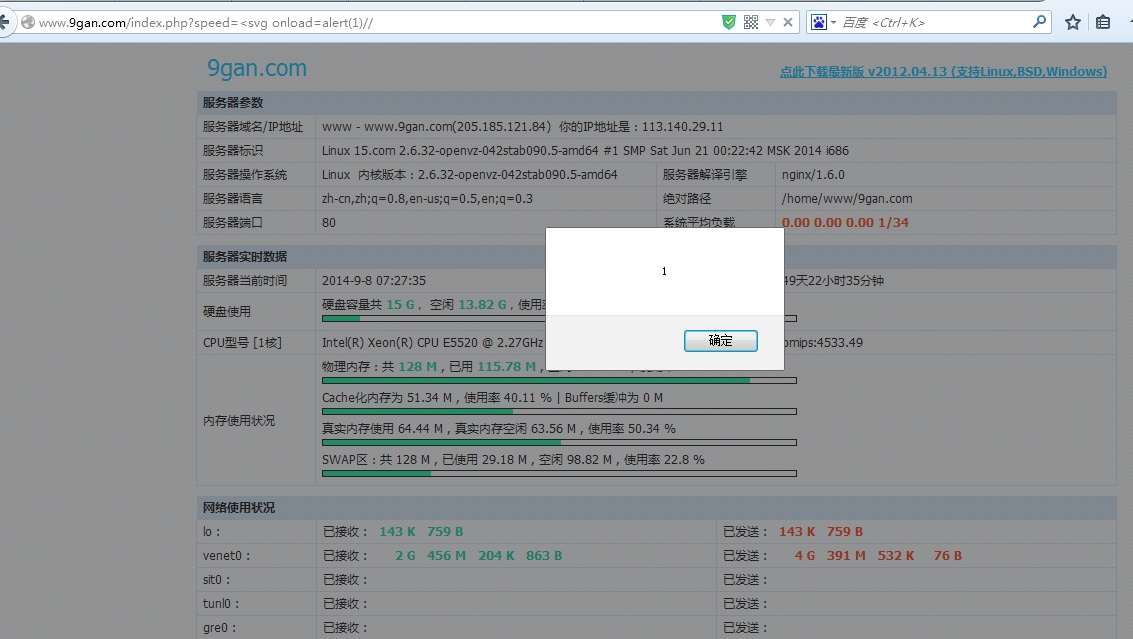

于是,9Gan php探针也存在这个xss漏洞(9Gan不存在上面说的那个php_self的漏洞,却在这里躺枪了)

其他的php探针可能也有这个speed的漏洞,我就不再一一测试了,因为同源现象很严重,问题都测试不完了。

漏洞证明:

见详细说明。

修复方案:

过滤。

版权声明:转载请注明来源 phith0n@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2014-09-16 09:05

厂商回复:

CNVD确认所述情况,对于所述产品,未建立直接处置渠道,且反射型XSS危害较低,待认领。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值