漏洞概要

关注数(15)

关注此漏洞

漏洞标题: ESPCMS 权限限定绕过直接登录后台(DEMO站测试通过)

提交时间: 2014-10-08 10:59

公开时间: 2015-01-06 11:00

漏洞类型: 设计缺陷/逻辑错误

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-10-08: 细节已通知厂商并且等待厂商处理中

2014-10-08: 厂商已经确认,细节仅向厂商公开

2014-10-11: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-12-02: 细节向核心白帽子及相关领域专家公开

2014-12-12: 细节向普通白帽子公开

2014-12-22: 细节向实习白帽子公开

2015-01-06: 细节向公众公开

简要描述:

ESPCMS 权限限定绕过直接登录后台

仅测试了 最新版本

然后demo测试进去看了一眼,别的什么也没做。

详细说明:

先看下 后台验证的代码

调用了下面的函数。

$this->admin_purview();

然后继续查看代码

然后重点验证的是下面的代码

$this->esp_username和$this->esp_adminuserid 可以在cookies中伪造。

而后面的 两个常量如下

可见,可进行伪造。

再来说下查看key

直接可以看索马里大牛的http://**.**.**.**/bugs/wooyun-2010-062528

这里就不多说了。

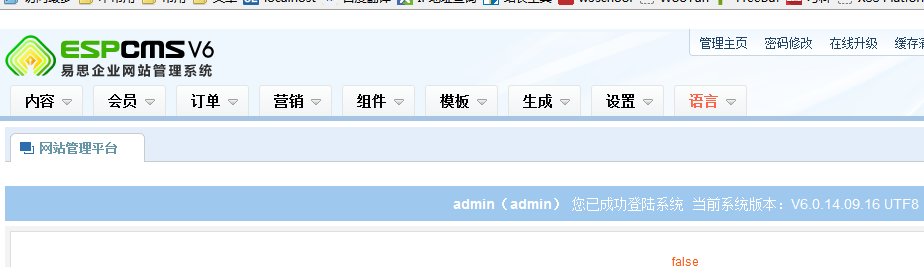

来张截图进行下示例。

出来之后 然后挨个进行 加密解密测试。

最终可以得出key

漏洞证明:

下面我们开始伪造

cookies中ecisp_admininfo的加密前值如下。

下面我拿测试用的agent和classurl进行演示

Mozilla/5.0 (Windows NT 6.3; WOW64; rv:32.0) Gecko/20100101 Firefox/32.0

加密之后

efdd8e8dfc89de8875254f2e96f2eeb2

**.**.**.**/adminsoft

加密之后

962c6fbd63e97c6d6db74449a6bef874

password不进行验证,随便输入个wooyun

加密之后

fbb204a4061ffbd41284a84c258c1bfb

然后填充进去

加密

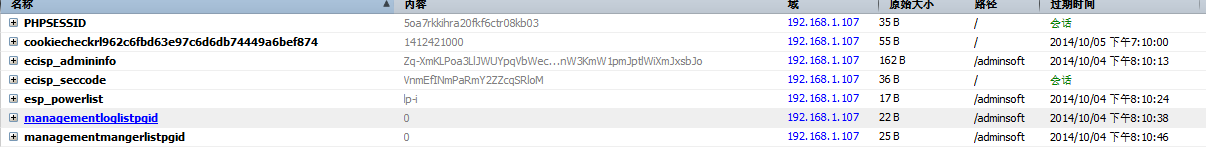

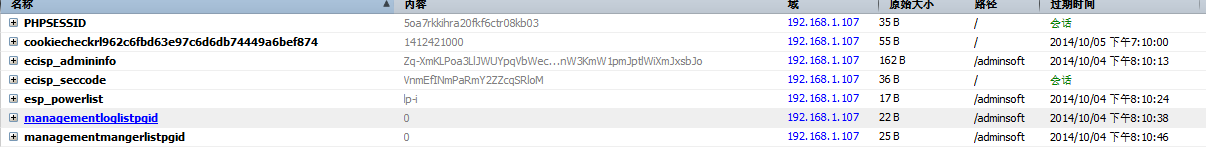

然后我们可以得出cookies的设定值

ecisp_admininfo 设定为

Zq-XmKLPoa3LlJWUYpqVbWecaJybxspoZWRtZ5dsacllZp2VZMSYyLCencqbbpqcypqXam6Xm2xtnWhjmmaZlJefap9py5yYZ-CXsGWubmlol2vMlZWbZZibaclqnW3KmW1pmJptlWiXmJxsbJo

esp_powerlist 设定为 all 的加密lp-i

managementloglistpgid 设定为0

managementmangerlistpgid 设定为0

开始进行伪造管理员

我们先打开

这个页面 然后开始填充cookies

然后访问下面的url

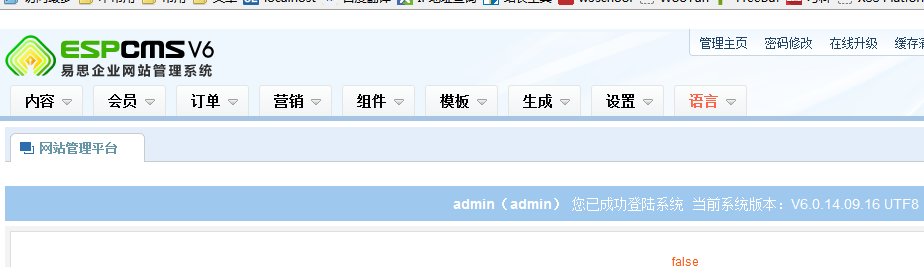

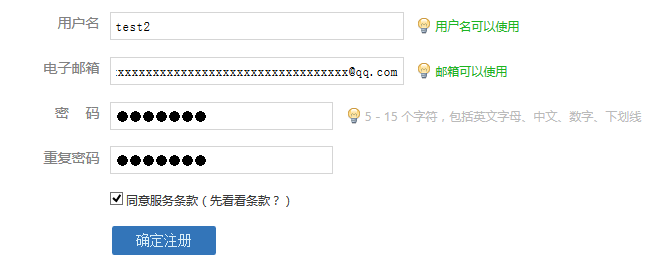

好了下面我们来说下demo的

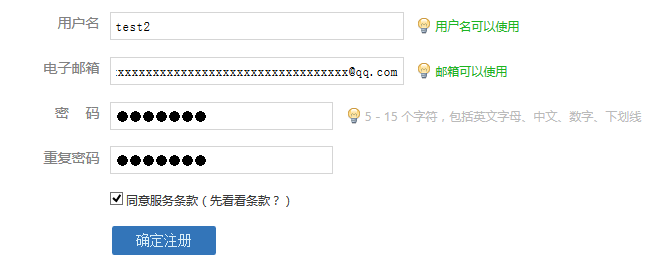

先注册个帐号。

然后 翻来覆去 获得key

b16dd02887<马赛克>eabab<马赛克>

然后我们访问

再生成cookies

访问

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-10-08 14:53

厂商回复:

感谢您的提供,我们会对系统进行相关修复。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-10-08 11:09 |

玉林嘎

( 普通白帽子 |

Rank:933 漏洞数:107 )

0

你关注的白帽子 JJ Fly 发表了漏洞 ESPCMS 权限限定绕过直接登录后台(DEMO站测试通过)

-

2014-10-08 11:48 |

JJ Fly

( 普通白帽子 |

Rank:317 漏洞数:59 | 冰眼信息科技安全研究院)

0

-

2014-10-08 12:18 |

玉林嘎

( 普通白帽子 |

Rank:933 漏洞数:107 )

0

-

2014-10-08 12:41 |

neal

( 普通白帽子 |

Rank:219 漏洞数:23 )

0

之前的加密算法一直没改 我还能进呢,如果是加密的问题 我都不好意思发

-

2014-10-08 12:57 |

′ 雨。

( 普通白帽子 |

Rank:1332 漏洞数:198 | Only Code Never Lie To Me.)

0

-

2014-10-08 14:16 |

JJ Fly

( 普通白帽子 |

Rank:317 漏洞数:59 | 冰眼信息科技安全研究院)

0

@neal 大牛你好,我是小菜。这个漏洞跟加密算法有一定关系,key可被逆向这个大家都知道,但是还有他后台权限限制有缺陷,可被绕过的问题。如果你们之前都知道的话,那我这就算是给厂商提下醒吧。

-

2014-10-08 14:16 |

JJ Fly

( 普通白帽子 |

Rank:317 漏洞数:59 | 冰眼信息科技安全研究院)

0

-

2015-01-06 20:53 |

Mxx

( 路人 |

Rank:0 漏洞数:2 | 没有)

1

-

2015-01-06 21:05 |

JJ Fly

( 普通白帽子 |

Rank:317 漏洞数:59 | 冰眼信息科技安全研究院)

1

@Mxx 主要就是为了满足这句 if (empty($this->esp_username) || empty($this->esp_adminuserid) || md5(admin_AGENT) != $this->esp_useragent || md5(admin_ClassURL) != $this->esp_softurl)

-

2015-01-06 21:21 |

Mxx

( 路人 |

Rank:0 漏洞数:2 | 没有)

1

@JJ Fly 虽然没搞懂,但是谢了,起码回复我我这种菜鸟。