漏洞概要

关注数(16)

关注此漏洞

漏洞标题: 新浪某服务器getshell

相关厂商:

新浪

提交时间: 2014-12-11 08:55

公开时间: 2015-01-25 08:56

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态:

厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-12-11: 细节已通知厂商并且等待厂商处理中

2014-12-11: 厂商已经确认,细节仅向厂商公开

2014-12-21: 细节向核心白帽子及相关领域专家公开

2014-12-31: 细节向普通白帽子公开

2015-01-10: 细节向实习白帽子公开

2015-01-25: 细节向公众公开

简要描述:

新浪某服务器getshell

详细说明:

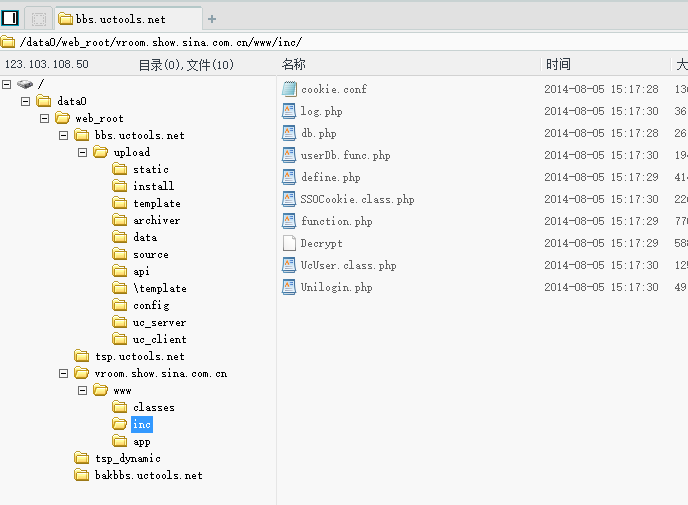

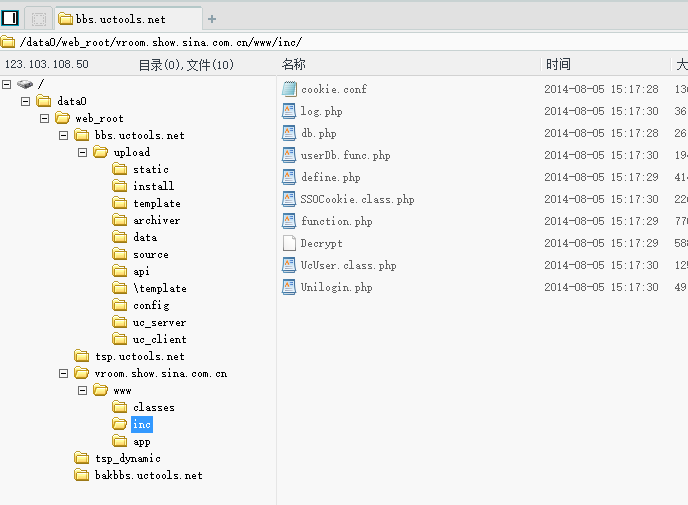

新浪某台服务器,论坛信息显示是新浪SHOW的一个外挂的论坛,可是为毛在新浪的C段上呵呵你们懂得。

http://123.103.108.50/uc_server

对应域名是http://bbs.uctools.net/uc_server

密码是123456789

重置管理员密码进了后台

DZ3.1,但是貌似修复了。生成不了HTM

本来想退出了,但是突发奇想,用了dz自带的文件校验工具,果然在未知文件里发现了不知道哪位留下的shell。

0.php

1.php

2.php

三个都在根目录下且密码都为a

菜刀链接之,更呵呵了

这尼玛不是外挂的网站吗为什么你新浪的业务也在上面

/data0/web_root/vroom.show.sina.com.cn/www/inc/SSOCookie.class.php

漏洞证明:

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-12-11 14:37

厂商回复:

感谢关注新浪安全,此为第三方业务,已通知修复。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价