漏洞概要

关注数(26)

关注此漏洞

漏洞标题: 泛微eoffice前台getshell+一处小问题(无需登录)

提交时间: 2015-07-23 11:39

公开时间: 2015-10-22 16:16

漏洞类型: SQL注射漏洞

危害等级: 高

自评Rank: 20

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞详情

披露状态:

2015-07-23: 细节已通知厂商并且等待厂商处理中

2015-07-24: 厂商已经确认,细节仅向厂商公开

2015-07-27: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2015-09-17: 细节向核心白帽子及相关领域专家公开

2015-09-27: 细节向普通白帽子公开

2015-10-07: 细节向实习白帽子公开

2015-10-22: 细节向公众公开

简要描述:

rt

详细说明:

看到

inc/group_user_list/group_xml.php

$groupid没有被双引号包裹,然后造成注入。然后$groupid来自于$pararr['groupid'];其中经过了$explodestpar这个函数

在这里经过了base64_decode 所以不受GPC影响,而且泛微安装完成之后mysql是root,可以直接写文件。这样就可以完美的getshell了。

首先我们要构造如何的数据

然后base64_encode一下。

可以看到php报错了。

然后我们构造写shell的语句。要注意的是sql语句里面不能含有:号。

然后我们构造如下exp

base64一下

小问题 可以遍历所有用户名

漏洞证明:

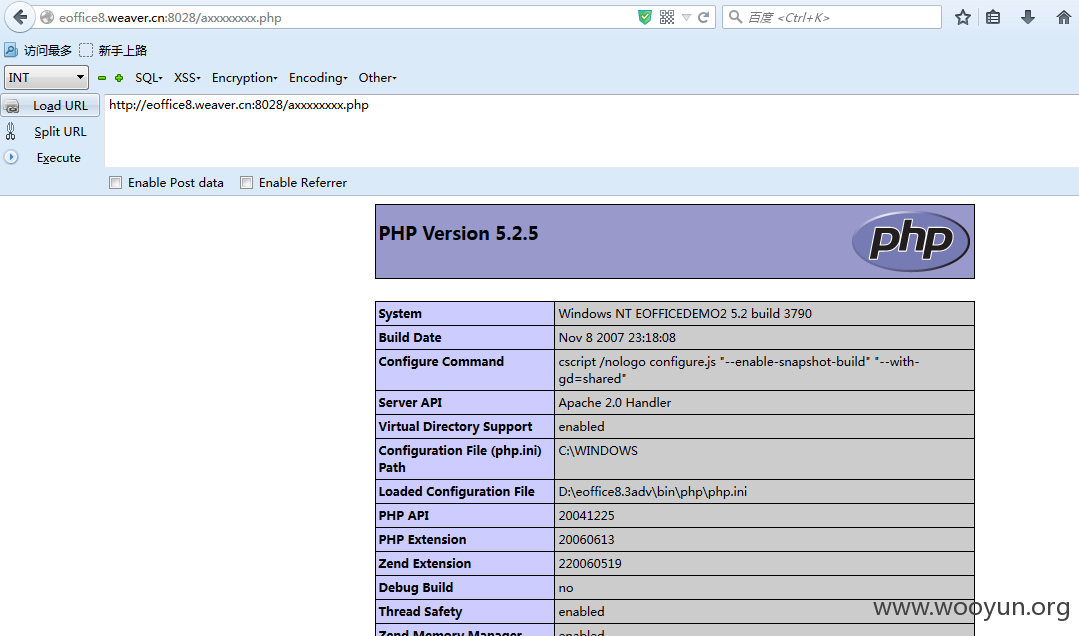

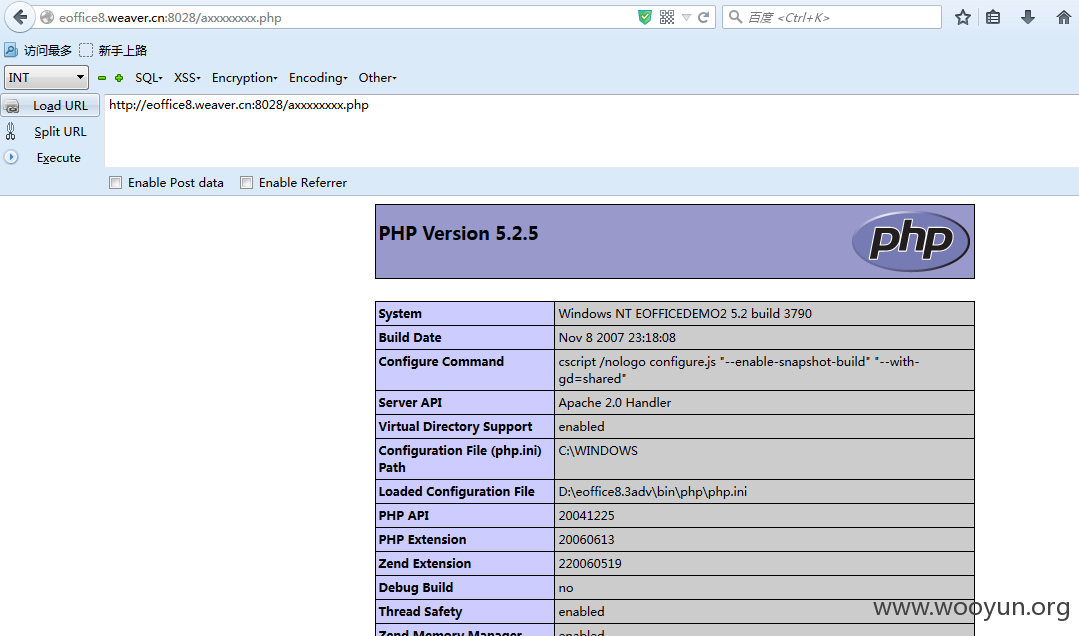

然后访问

成功生成shell

修复方案:

版权声明:转载请注明来源 牛肉包子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-07-24 16:14

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道向软件生产厂商通报。

最新状态:

暂无

漏洞评价:

对本漏洞信息进行评价,以更好的反馈信息的价值,包括信息客观性,内容是否完整以及是否具备学习价值

漏洞评价(共0人评价):

评价

-

2015-07-21 11:43 |

玉林嘎

( 普通白帽子 |

Rank:933 漏洞数:107 )

1

-

2015-07-21 13:38 |

answer

( 普通白帽子 |

Rank:453 漏洞数:54 | 答案)

0

-

2015-09-11 17:15 |

康小泡

( 路人 |

Rank:0 漏洞数:1 | 掉个offer给我吧)

0

-

2015-09-12 08:58 |

小红猪

( 普通白帽子 |

Rank:322 漏洞数:58 | little red pig!)

0